Qu'est-ce que le contournement ?

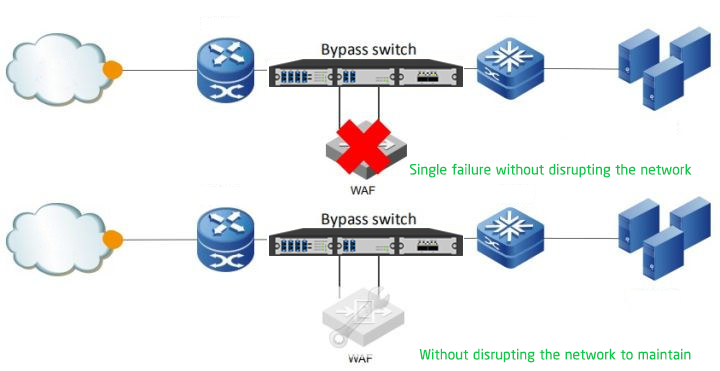

L'équipement de sécurité réseau est couramment utilisé entre deux ou plusieurs réseaux, par exemple entre un réseau interne et un réseau externe.L'équipement de sécurité réseau, grâce à son analyse des paquets réseau, pour déterminer s'il existe une menace, après traitement selon certaines règles de routage pour transmettre le paquet vers la sortie, et si l'équipement de sécurité réseau a mal fonctionné, par exemple, après une panne de courant ou un crash. , les segments de réseau connectés à l'appareil sont déconnectés les uns des autres.Dans ce cas, si chaque réseau doit être connecté entre eux, alors Bypass doit apparaître.

La fonction Bypass, comme son nom l'indique, permet aux deux réseaux de se connecter physiquement sans passer par le système du dispositif de sécurité réseau via un état de déclenchement spécifique (panne de courant ou crash).Par conséquent, lorsque le dispositif de sécurité réseau tombe en panne, les réseaux connectés au périphérique Bypass peuvent communiquer entre eux.Bien entendu, le périphérique réseau ne traite pas les paquets sur le réseau.

Comment classer le mode d’application Bypass ?

Le contournement est divisé en modes de contrôle ou de déclenchement, qui sont les suivants

1. Déclenché par l'alimentation.Dans ce mode, la fonction Bypass est activée lorsque l'appareil est éteint.Si l'appareil est allumé, la fonction Bypass sera immédiatement désactivée.

2. Contrôlé par GPIO.Après vous être connecté au système d'exploitation, vous pouvez utiliser GPIO pour exploiter des ports spécifiques afin de contrôler le commutateur de contournement.

3. Contrôle par chien de garde.Il s'agit d'une extension du mode 2. Vous pouvez utiliser le Watchdog pour contrôler l'activation et la désactivation du programme GPIO Bypass afin de contrôler l'état du Bypass.De cette façon, si la plateforme plante, le Bypass peut être ouvert par Watchdog.

Dans les applications pratiques, ces trois états existent souvent en même temps, notamment les deux modes 1 et 2. La méthode d'application générale est la suivante : lorsque l'appareil est éteint, le Bypass est activé.Une fois l'appareil allumé, le contournement est activé par le BIOS.Une fois que le BIOS a pris le contrôle du périphérique, le contournement est toujours activé.Désactivez le contournement pour que l'application puisse fonctionner.Pendant tout le processus de démarrage, il n'y a pratiquement aucune déconnexion du réseau.

Quelle est la mise en œuvre du principe de contournement ?

1. Niveau matériel

Au niveau matériel, les relais sont principalement utilisés pour réaliser du Bypass.Ces relais sont connectés aux câbles de signal des deux ports réseau Bypass.La figure suivante montre le mode de fonctionnement du relais utilisant un câble de signal.

Prenons l'exemple du déclencheur électrique.En cas de panne de courant, le commutateur du relais passera à l'état 1, c'est-à-dire que Rx sur l'interface RJ45 du LAN1 se connectera directement au RJ45 Tx du LAN2, et lorsque l'appareil sera allumé, le commutateur connectez-vous à 2. De cette façon, si la communication réseau entre LAN1 et LAN2 est requise, vous devez le faire via une application sur l'appareil.

2. Niveau logiciel

Dans la classification du Bypass, GPIO et Watchdog sont mentionnés pour contrôler et déclencher le Bypass.En fait, ces deux manières font fonctionner le GPIO, puis le GPIO contrôle le relais sur le matériel pour effectuer le saut correspondant.Plus précisément, si le GPIO correspondant est réglé sur un niveau élevé, le relais passera en position 1 en conséquence, tandis que si la coupelle GPIO est réglée sur un niveau bas, le relais passera en position 2 en conséquence.

Pour Watchdog Bypass, il s'agit en fait d'un contournement de contrôle Watchdog ajouté sur la base du contrôle GPIO ci-dessus.Une fois que le chien de garde a pris effet, définissez l'action à contourner dans le BIOS.Le système active la fonction de surveillance.Une fois que le chien de garde prend effet, le contournement du port réseau correspondant est activé et l'appareil entre dans l'état de contournement.En fait, le Bypass est également contrôlé par GPIO, mais dans ce cas, l'écriture des niveaux bas sur GPIO est effectuée par le Watchdog, et aucune programmation supplémentaire n'est requise pour écrire GPIO.

La fonction de contournement matériel est une fonction obligatoire des produits de sécurité réseau.Lorsque l'appareil est éteint ou en panne, les ports internes et externes sont physiquement connectés pour former un câble réseau.De cette manière, le trafic de données peut transiter directement par l'appareil sans être affecté par l'état actuel de l'appareil.

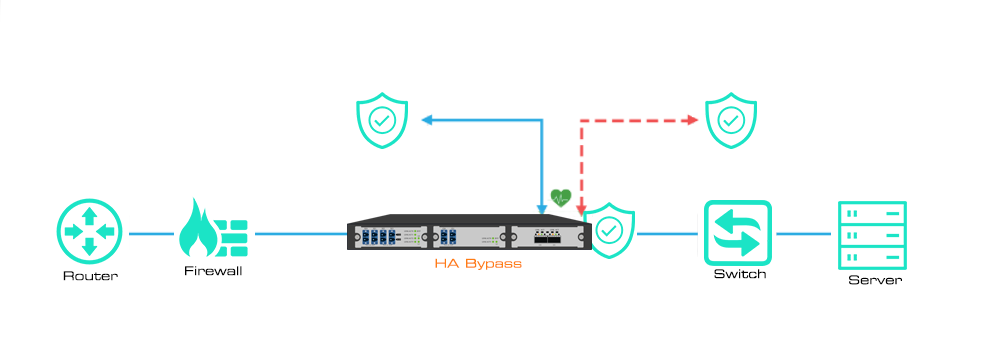

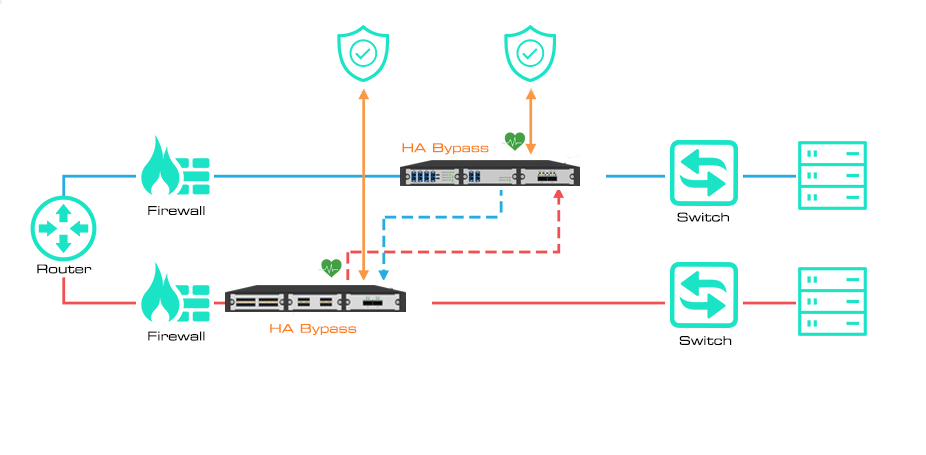

Application haute disponibilité (HA) :

Mylinking™ propose deux solutions haute disponibilité (HA), Active/Standby et Active/Active.Le déploiement Active Standby (ou actif/passif) sur des outils auxiliaires pour assurer le basculement des périphériques principaux vers les périphériques de sauvegarde.Et l'actif/actif déployé sur des liaisons redondantes pour assurer le basculement en cas de panne d'un périphérique actif.

Mylinking™ Bypass TAP prend en charge deux outils en ligne redondants, pouvant être déployés dans la solution Actif/Veille.L'un sert de périphérique principal ou « actif ».Le périphérique de veille ou « passif » reçoit toujours le trafic en temps réel via la série Bypass mais n'est pas considéré comme un périphérique en ligne.Cela fournit une redondance « Hot Standby ».Si l'appareil actif tombe en panne et que le Bypass TAP cesse de recevoir des battements de cœur, l'appareil de secours prend automatiquement le relais en tant qu'appareil principal et se met immédiatement en ligne.

Quels sont les avantages que vous pouvez obtenir grâce à notre contournement ?

1-Allouer le trafic avant et après l'outil en ligne (tel que WAF, NGFW ou IPS) à l'outil hors bande

2-La gestion simultanée de plusieurs outils en ligne simplifie la pile de sécurité et réduit la complexité du réseau

3-Fournit le filtrage, l'agrégation et l'équilibrage de charge pour les liens en ligne

4-Réduire le risque de temps d'arrêt imprévus

5-Failover, haute disponibilité [HA]

Heure de publication : 23 décembre 2021