Qu'est-ce qu'un bypass ?

L'équipement de sécurité réseau est couramment utilisé à l'interface entre deux réseaux ou plus, par exemple entre un réseau interne et un réseau externe. Cet équipement analyse les paquets réseau afin de détecter les menaces. Après traitement selon des règles de routage spécifiques, les paquets sont acheminés vers l'extérieur. En cas de dysfonctionnement de l'équipement de sécurité réseau, par exemple suite à une coupure de courant ou un plantage, les segments de réseau connectés sont déconnectés. Dans ce cas, si la connexion entre les réseaux doit être rétablie, un mécanisme de contournement (Bypass) est nécessaire.

La fonction Bypass, comme son nom l'indique, permet à deux réseaux de se connecter physiquement sans passer par le système du dispositif de sécurité réseau, suite à un déclenchement spécifique (panne de courant ou incident). Ainsi, en cas de défaillance du dispositif de sécurité réseau, les réseaux connectés via le dispositif Bypass peuvent communiquer. Bien entendu, le dispositif réseau ne traite aucun paquet de données sur le réseau.

Comment classer le mode d'application Bypass ?

Le mode de contournement est divisé en modes de contrôle ou de déclenchement, qui sont les suivants

1. Activation par l'alimentation. Dans ce mode, la fonction Bypass est activée lorsque l'appareil est mis hors tension. Si l'appareil est mis sous tension, la fonction Bypass est immédiatement désactivée.

2. Contrôlé par GPIO. Après la connexion au système d'exploitation, vous pouvez utiliser les GPIO pour actionner des ports spécifiques et contrôler le commutateur de dérivation.

3. Contrôle par chien de garde. Ce mode est une extension du mode 2. Le chien de garde permet de contrôler l'activation et la désactivation du programme de contournement GPIO afin de gérer son état. Ainsi, en cas de panne de la plateforme, le contournement peut être activé par le chien de garde.

En pratique, ces trois états coexistent souvent, notamment les modes 1 et 2. Le fonctionnement général est le suivant : lorsque l’appareil est hors tension, le Bypass est activé. À la mise sous tension, le BIOS active le Bypass. Une fois le contrôle de l’appareil repris par le BIOS, le Bypass reste activé. Il faut le désactiver pour que l’application puisse fonctionner. Durant tout le processus de démarrage, la déconnexion réseau est quasi inexistante.

Quel est le principe de mise en œuvre du contournement ?

1. Niveau matériel

Au niveau matériel, les relais servent principalement à réaliser le contournement. Ces relais sont connectés aux câbles de signal des deux ports réseau de contournement. La figure suivante illustre le mode de fonctionnement du relais avec un seul câble de signal.

Prenons l'exemple du déclenchement de l'alimentation. En cas de coupure de courant, le commutateur du relais bascule à l'état 1, c'est-à-dire que la sortie Rx de l'interface RJ45 du LAN1 est directement connectée à l'émission Tx du RJ45 du LAN2. Lorsque l'appareil est remis sous tension, le commutateur se connecte à l'état 2. Ainsi, si une communication réseau entre LAN1 et LAN2 est nécessaire, elle doit être configurée via une application installée sur l'appareil.

2. Niveau logiciel

Dans la classification des fonctions de contournement, les GPIO et le chien de garde sont mentionnés pour contrôler et déclencher le contournement. En réalité, ces deux méthodes utilisent les GPIO, qui commandent ensuite le relais matériel pour effectuer le saut correspondant. Concrètement, si le GPIO correspondant est à l'état haut, le relais passe à la position 1 ; s'il est à l'état bas, il passe à la position 2.

Pour le contournement du chien de garde, un contrôle de contournement est ajouté en plus du contrôle GPIO décrit précédemment. Une fois le chien de garde activé, configurez le contournement dans le BIOS. Le système active alors la fonction de chien de garde. Le contournement du port réseau correspondant est ensuite activé et le périphérique passe en mode contournement. En réalité, le contournement est également contrôlé par GPIO, mais dans ce cas, l'écriture des niveaux bas sur les GPIO est effectuée par le chien de garde, sans programmation supplémentaire.

La fonction de contournement matériel est essentielle aux produits de sécurité réseau. En cas de mise hors tension ou de panne de l'appareil, les ports interne et externe sont physiquement connectés, formant ainsi un câble réseau. Le trafic de données peut alors transiter directement par l'appareil, indépendamment de son état.

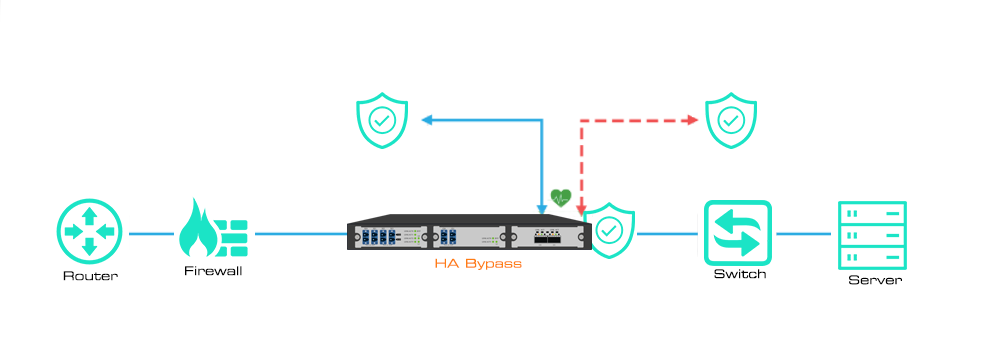

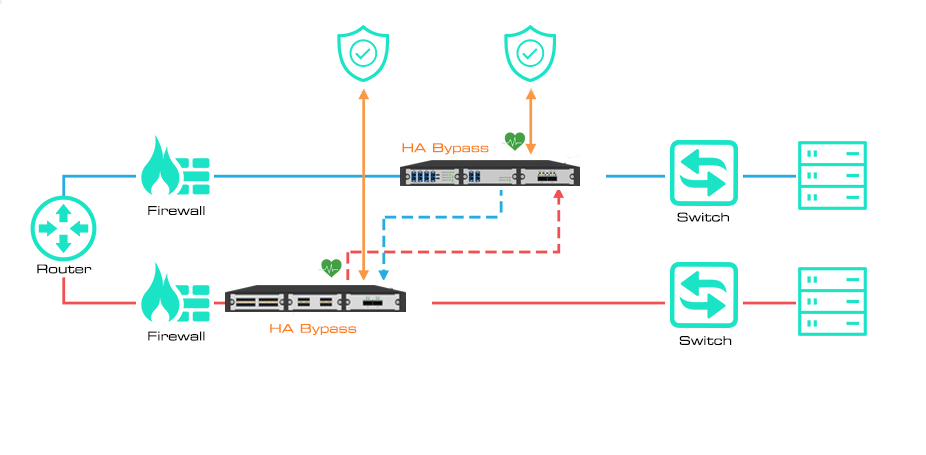

Application à haute disponibilité (HA) :

Mylinking™ propose deux solutions de haute disponibilité (HA) : Active/Standby et Active/Active. La solution Active/Standby (ou active/passive) utilise des outils auxiliaires pour assurer la bascule entre les périphériques principaux et de secours. La solution Active/Active, quant à elle, utilise des liaisons redondantes pour garantir la continuité de service en cas de défaillance d'un périphérique actif.

Le TAP de contournement Mylinking™ prend en charge deux outils redondants en ligne et peut être déployé dans une solution active/passive. L'un d'eux sert de périphérique principal ou « actif ». Le périphérique de secours ou « passif » reçoit le trafic en temps réel via la gamme Bypass, mais n'est pas considéré comme un périphérique en ligne. Ceci assure une redondance de type « veille active ». Si le périphérique actif tombe en panne et que le TAP de contournement cesse de recevoir des signaux de présence, le périphérique de secours prend automatiquement le relais et devient immédiatement opérationnel.

Quels sont les avantages que vous pouvez obtenir grâce à notre pontage ?

1- Allouer le trafic avant et après l'outil en ligne (tel qu'un WAF, un NGFW ou un IPS) à l'outil hors bande

2- La gestion simultanée de plusieurs outils en ligne simplifie la pile de sécurité et réduit la complexité du réseau

3-Assure le filtrage, l'agrégation et l'équilibrage de charge des liens intégrés

4-Réduire le risque d'interruptions de service non planifiées

5-Basculement, haute disponibilité [HA]

Date de publication : 23 décembre 2021