Introduction

Le trafic réseau correspond au nombre total de paquets transitant par la liaison réseau par unité de temps. Il s'agit de l'indicateur de base pour mesurer la charge du réseau et ses performances de transfert. La surveillance du trafic réseau consiste à collecter l'ensemble des données et statistiques relatives aux paquets transmis sur le réseau. La capture de données de trafic réseau, quant à elle, consiste à enregistrer les paquets de données IP.

Avec l'expansion des réseaux de centres de données, le nombre d'applications augmente, la complexité de l'architecture réseau s'accroît, les exigences en ressources réseau des services augmentent, les menaces de sécurité se multiplient et les exigences d'exploitation et de maintenance se précisent. La collecte et l'analyse du trafic réseau sont devenues des outils indispensables pour l'infrastructure des centres de données. Grâce à une analyse approfondie du trafic, les administrateurs réseau peuvent accélérer la localisation des pannes, analyser les données applicatives, optimiser l'architecture réseau, améliorer les performances système et renforcer la sécurité. La collecte du trafic est la base de tout système d'analyse de trafic. Un réseau de capture de trafic complet, pertinent et efficace contribue à améliorer l'efficacité de la capture, du filtrage et de l'analyse du trafic, à répondre aux besoins d'analyse sous différents angles, à optimiser les indicateurs de performance réseau et métier, et à améliorer l'expérience et la satisfaction des utilisateurs.

Il est très important d'étudier les méthodes et les outils de capture du trafic réseau pour comprendre et utiliser efficacement le réseau, ainsi que pour le surveiller et l'analyser avec précision.

La valeur de la collecte/capture du trafic réseau

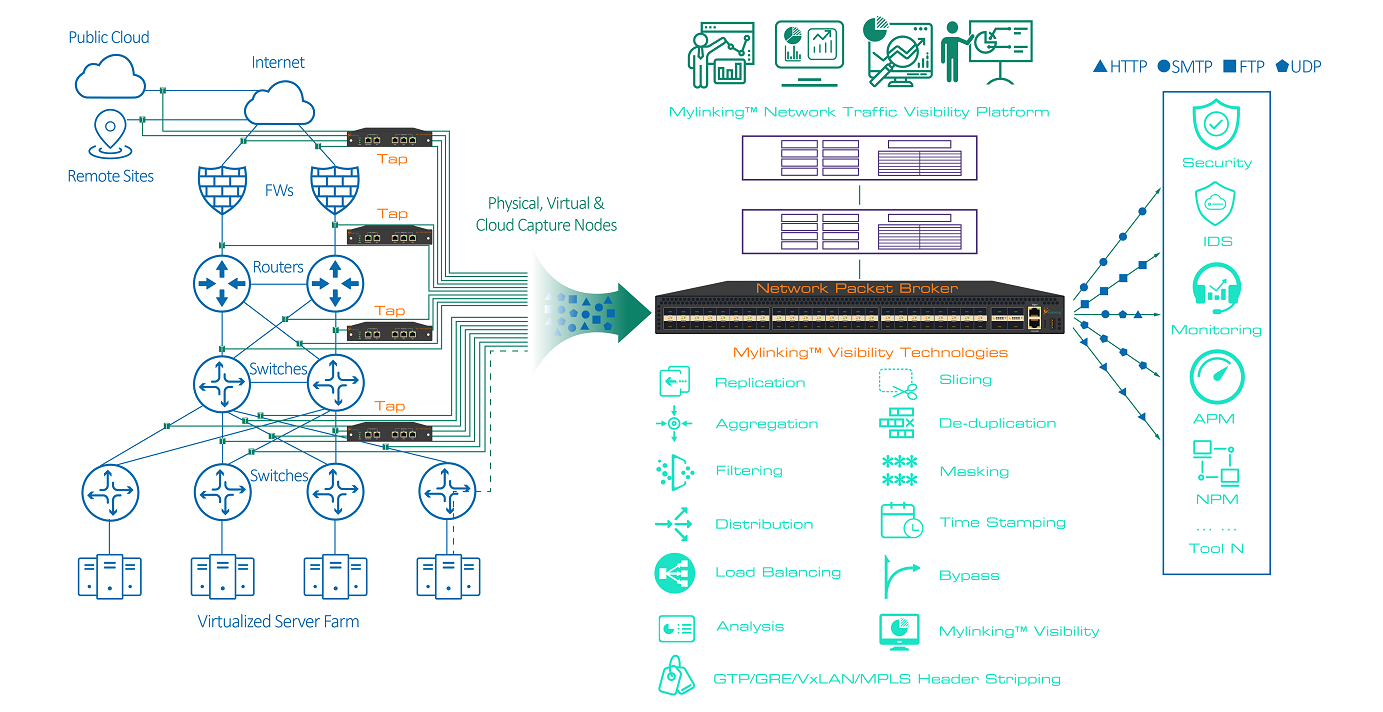

Pour l'exploitation et la maintenance des centres de données, la mise en place d'une plateforme unifiée de capture du trafic réseau, combinée à une plateforme de surveillance et d'analyse, peut grandement améliorer le niveau de gestion de l'exploitation et de la maintenance ainsi que celui de la continuité des activités.

1. Fournir une source de données de surveillance et d'analyse : le trafic des interactions commerciales sur l'infrastructure réseau, obtenu par la capture du trafic réseau, peut fournir la source de données requise pour la surveillance du réseau, la surveillance de la sécurité, le big data, l'analyse du comportement des clients, l'analyse et l'optimisation des exigences de stratégie d'accès, toutes sortes de plateformes d'analyse visuelle, ainsi que l'analyse des coûts, l'extension et la migration des applications.

2. Capacité de traçabilité complète et infaillible : grâce à la capture du trafic réseau, elle permet d'effectuer une analyse rétrospective et un diagnostic des pannes des données historiques, de fournir un support de données historiques aux services de développement, d'application et commerciaux, et de résoudre complètement le problème de la difficulté à capturer des preuves, de la faible efficacité et même de la possibilité de déni.

3. Améliorer l'efficacité de la gestion des pannes. En fournissant une source de données unifiée pour la surveillance du réseau, des applications, de la sécurité et d'autres plateformes, il est possible d'éliminer les incohérences et les asymétries des informations collectées par les plateformes de surveillance existantes, d'améliorer l'efficacité de la gestion de tous types d'urgences, de localiser rapidement les problèmes, de reprendre les activités et d'améliorer la continuité des opérations.

Classification de la collecte/capture du trafic réseau

La capture du trafic réseau vise principalement à surveiller et analyser les caractéristiques et les variations du flux de données d'un réseau informatique afin d'appréhender les caractéristiques de trafic de l'ensemble du réseau. Selon ses différentes sources, le trafic réseau est divisé en trafic des ports des nœuds, trafic IP de bout en bout, trafic de service spécifique et trafic de données complet des services utilisateurs.

1. Trafic des ports des nœuds du réseau

Le trafic des ports de nœuds de réseau désigne les statistiques d'information relatives aux paquets entrants et sortants au niveau des ports des périphériques de nœuds de réseau. Il comprend le nombre de paquets de données, leur taille (en octets), la distribution de leur taille, les pertes de paquets et d'autres informations statistiques non liées à l'apprentissage.

2. Trafic IP de bout en bout

Le trafic IP de bout en bout désigne le trafic réseau entre une source et une destination. Il s'agit de statistiques sur les paquets P. Comparé au trafic des ports des nœuds du réseau, le trafic IP de bout en bout contient beaucoup plus d'informations. Son analyse permet de connaître le réseau de destination auquel les utilisateurs accèdent, ce qui constitue un élément essentiel pour l'analyse, la planification, la conception et l'optimisation du réseau.

3. Trafic de la couche de service

Le trafic de la couche de service contient des informations sur les ports de la quatrième couche (couche TCP) en plus du trafic IP de bout en bout. Il contient notamment des informations sur les types de services applicatifs qui peuvent être utilisés pour une analyse plus détaillée.

4. Trafic complet des données commerciales des utilisateurs

L'analyse complète du trafic de données des services utilisateurs est essentielle pour évaluer la sécurité, les performances et d'autres aspects. La capture de ces données exige une capacité de capture extrêmement performante ainsi qu'une vitesse et une capacité de stockage disque très élevées. Par exemple, la capture des paquets de données entrants des pirates informatiques peut permettre de déjouer certains crimes ou d'obtenir des preuves cruciales.

Méthode courante de collecte/capture du trafic réseau

Selon les caractéristiques et les méthodes de traitement de la capture du trafic réseau, celle-ci peut être divisée en plusieurs catégories : collecte partielle et collecte complète, collecte active et collecte passive, collecte centralisée et collecte distribuée, collecte matérielle et collecte logicielle, etc. Avec le développement de la collecte de trafic, des méthodes efficaces et pratiques ont été mises au point sur la base de ces classifications.

Les technologies de collecte du trafic réseau comprennent principalement la surveillance par duplication de trafic, la surveillance par capture de paquets en temps réel, la surveillance basée sur SNMP/RMON et la surveillance basée sur des protocoles d'analyse du trafic réseau tels que NetiowsFlow. Parmi celles-ci, la surveillance par duplication de trafic inclut la méthode TAP virtuelle et la méthode distribuée basée sur des sondes matérielles.

1. Basé sur la surveillance des rétroviseurs de trafic

Le principe de la technologie de surveillance du trafic réseau basée sur la duplication intégrale consiste à réaliser une copie sans perte et une collecte d'images du trafic réseau grâce à la duplication des ports d'équipements réseau tels que des commutateurs ou des équipements additionnels comme des répartiteurs optiques et des sondes réseau. La surveillance de l'ensemble du réseau nécessite une architecture distribuée, avec le déploiement d'une sonde sur chaque liaison. Les données de toutes les sondes sont ensuite collectées via un serveur et une base de données, permettant ainsi l'analyse du trafic et la génération de rapports à long terme pour l'ensemble du réseau. Comparée à d'autres méthodes de collecte de trafic, la principale caractéristique de la collecte d'images de trafic est sa capacité à fournir des informations riches au niveau de la couche application.

2. Basé sur la surveillance de la capture de paquets en temps réel

S'appuyant sur une technologie d'analyse de capture de paquets en temps réel, cet outil fournit une analyse détaillée des données, de la couche physique à la couche application, en se concentrant sur l'analyse des protocoles. Il capture les paquets d'interface en un temps réduit pour analyse et est souvent utilisé pour diagnostiquer et résoudre rapidement les problèmes de performance et les pannes du réseau. Il présente toutefois les limitations suivantes : il ne peut pas capturer les paquets en cas de trafic important ou sur une longue durée, ni analyser les tendances de trafic des utilisateurs.

3. Technologie de surveillance basée sur SNMP/RMON

La surveillance du trafic basée sur le protocole SNMP/RMON collecte des variables relatives à un équipement spécifique et aux informations de trafic via la MIB du périphérique réseau. Ces variables incluent : le nombre d'octets entrants, le nombre de paquets non diffusés entrants, le nombre de paquets diffusés entrants, le nombre de paquets perdus en entrée, le nombre d'erreurs de paquets en entrée, le nombre de paquets de protocole inconnu en entrée, le nombre de paquets sortants, le nombre de paquets non diffusés sortants, le nombre de paquets diffusés sortants, le nombre de pertes de paquets en sortie, le nombre d'erreurs de paquets en sortie, etc. La plupart des routeurs prenant désormais en charge le protocole SNMP standard, cette méthode présente l'avantage de ne nécessiter aucun équipement d'acquisition de données supplémentaire. Cependant, elle ne fournit que les informations les plus basiques, telles que le nombre d'octets et de paquets, et ne convient pas à une surveillance de trafic complexe.

4. Technologie de surveillance du trafic basée sur Netflow

Grâce à la surveillance du trafic assurée par Nethow, les informations de trafic sont détaillées en nombre d'octets et de paquets, selon les statistiques du quintuplet (adresse IP source, adresse IP de destination, port source, port de destination, numéro de protocole). Ceci permet de distinguer le flux sur chaque canal logique. Cette méthode de surveillance offre une collecte d'informations très efficace, mais elle ne permet pas d'analyser les informations des couches physique et liaison de données et consomme des ressources de routage. Elle nécessite généralement l'ajout d'un module fonctionnel dédié à l'équipement réseau.

Date de publication : 17 octobre 2024