Garantir la sécurité des réseaux dans un environnement informatique en constante évolution et face à l'évolution permanente des utilisateurs exige un ensemble d'outils sophistiqués pour effectuer des analyses en temps réel. Votre infrastructure de surveillance peut comprendre des solutions de surveillance des performances réseau et applicatives (NPM/APM), des enregistreurs de données et des analyseurs de réseau classiques, tandis que vos systèmes de défense s'appuient sur des pare-feu, des systèmes de protection contre les intrusions (IPS), des solutions de prévention des fuites de données (DLP), des logiciels anti-malware et d'autres solutions.

Quels que soient leur niveau de spécialisation, les outils de sécurité et de surveillance ont tous deux points communs :

• Il est nécessaire de savoir précisément ce qui se passe sur le réseau.

• Les résultats de l'analyse sont basés uniquement sur les données reçues

Une enquête menée en 2016 par l'Enterprise Management Association (EMA) a révélé que près de 30 % des répondants doutaient de la capacité de leurs outils à recueillir toutes les données nécessaires. Il en résulte des failles de sécurité au sein du réseau, sources d'efforts vains, de coûts excessifs et d'un risque accru de piratage.

La visibilité nécessite d'éviter les investissements inutiles et les angles morts de la surveillance du réseau, ce qui implique de collecter des données pertinentes sur tout ce qui s'y passe. Les répartiteurs et les ports miroirs des équipements réseau, également appelés ports SPAN, servent de points d'accès pour capturer le trafic à des fins d'analyse.

Il s'agit d'une opération relativement simple ; le véritable défi consiste à acheminer efficacement les données du réseau vers chaque outil qui en a besoin. Si vous ne disposez que de quelques segments de réseau et d'un nombre relativement restreint d'outils d'analyse, les deux peuvent être connectés directement. Cependant, compte tenu de la vitesse à laquelle les réseaux continuent de s'étendre, même si cela est techniquement possible, il y a de fortes chances que cette connexion directe engendre un véritable casse-tête administratif.

L'EMA a indiqué que 35 % des entreprises ont cité la pénurie de ports SPAN et de répartiteurs comme principale raison de leur incapacité à surveiller pleinement leurs segments de réseau. Les ports disponibles sur les outils d'analyse haut de gamme, tels que les pare-feu, peuvent également être plus rares ; il est donc essentiel de ne pas surcharger votre équipement et d'en dégrader les performances.

Pourquoi avez-vous besoin de courtiers de paquets réseau ?

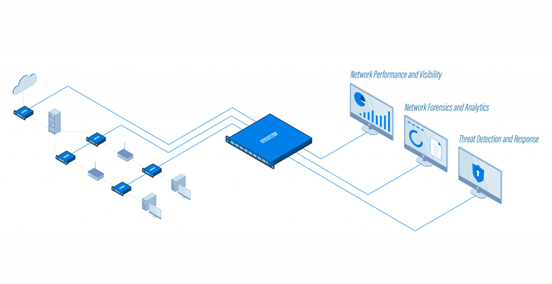

Le courtier de paquets réseau (NPB) est installé entre les ports de répartition ou SPAN utilisés pour accéder aux données réseau, ainsi qu'aux outils de sécurité et de surveillance. Comme son nom l'indique, sa fonction principale est de coordonner les paquets de données réseau afin que chaque outil d'analyse obtienne précisément les données dont il a besoin.

NPB ajoute une couche de renseignements de plus en plus essentielle qui réduit les coûts et la complexité, vous aidant ainsi à :

Afin d'obtenir des données plus complètes et précises pour une meilleure prise de décision

Un courtier de paquets réseau doté de capacités de filtrage avancées est utilisé pour fournir des données précises et efficaces à vos outils de surveillance et d'analyse de sécurité.

Sécurité renforcée

Lorsqu'une menace est indétectable, il est difficile de la neutraliser. NPB est conçu pour garantir que les pare-feu, les systèmes de prévention d'intrusion (IPS) et autres systèmes de défense aient toujours accès aux données exactes dont ils ont besoin.

Résolvez les problèmes plus rapidement

En réalité, l'identification du problème représente à elle seule 85 % du MTTR. Les temps d'arrêt engendrent des pertes financières, et une mauvaise gestion peut avoir des conséquences désastreuses pour votre entreprise.

Le filtrage contextuel proposé par NPB vous aide à découvrir et à déterminer plus rapidement la cause première des problèmes grâce à l'introduction d'une intelligence applicative avancée.

Accroître l'initiative

Les métadonnées fournies par le NPB intelligent via NetFlow facilitent également l'accès aux données empiriques pour gérer l'utilisation de la bande passante, les tendances et la croissance afin d'enrayer le problème dès son apparition.

Un meilleur retour sur investissement

Le Smart NPB permet non seulement d'agréger le trafic provenant de points de surveillance tels que les commutateurs, mais aussi de filtrer et de compiler les données afin d'optimiser l'utilisation et la productivité des outils de sécurité et de surveillance. En ne traitant que le trafic pertinent, nous améliorons les performances des outils, réduisons la congestion, minimisons les faux positifs et obtenons une couverture de sécurité plus étendue avec moins d'équipements.

Cinq façons d'améliorer le retour sur investissement avec les courtiers de paquets réseau :

• Dépannage plus rapide

• Détecter les vulnérabilités plus rapidement

• Réduire la charge des outils de sécurité

• Prolonger la durée de vie des outils de surveillance lors des mises à niveau

• Simplifier la conformité

Que peut faire exactement le NPB ?

En théorie, l'agrégation, le filtrage et la diffusion des données semblent simples. Mais en réalité, les systèmes NPB intelligents peuvent accomplir des fonctions très complexes, ce qui se traduit par des gains d'efficacité et de sécurité exponentiellement plus élevés.

L'équilibrage de charge est l'une des fonctions de ce système. Par exemple, lors de la mise à niveau du réseau de votre centre de données de 1 Gbit/s à 10 Gbit/s, 40 Gbit/s ou plus, le NPB peut réduire son débit afin d'allouer le trafic haut débit à un ensemble existant d'outils de surveillance analytique à faible débit (1 Gbit/s ou 2 Gbit/s). Ceci permet non seulement de rentabiliser votre investissement actuel en matière de surveillance, mais aussi d'éviter des mises à niveau coûteuses lors de la migration de votre infrastructure informatique.

Parmi les autres fonctionnalités puissantes offertes par NPB, on peut citer :

Les paquets de données redondants sont dédupliqués.

Les outils d'analyse et de sécurité prennent en charge la réception d'un grand nombre de paquets dupliqués provenant de plusieurs répartiteurs. NPB peut éliminer les doublons afin d'éviter un gaspillage de puissance de traitement lors du traitement de données redondantes.

Décryptage SSL

Le protocole SSL (Secure Socket Layer) est la technique standard utilisée pour transmettre des informations privées en toute sécurité. Cependant, les pirates informatiques peuvent également dissimuler des menaces informatiques malveillantes dans les paquets chiffrés.

L'examen de ces données nécessite leur déchiffrement, mais le décryptage du code exige une puissance de calcul considérable. Les principaux courtiers de paquets réseau peuvent décharger les outils de sécurité du déchiffrement afin de garantir une visibilité globale tout en réduisant la charge sur les ressources coûteuses.

Masquage des données

Le déchiffrement SSL rend les données visibles à toute personne ayant accès aux outils de sécurité et de surveillance. Le NPB peut bloquer les numéros de carte de crédit ou de sécurité sociale, les informations de santé protégées (ISP) ou d'autres données personnelles sensibles (DPI) avant de transmettre les informations, afin qu'elles ne soient pas divulguées à l'outil et à ses administrateurs.

Décapage de l'en-tête

NPB peut supprimer les en-têtes tels que VLAN, VXLAN et L3VPN, permettant ainsi aux outils ne prenant pas en charge ces protocoles de recevoir et de traiter les données des paquets. La visibilité contextuelle facilite la détection des applications malveillantes exécutées sur le réseau et des traces laissées par les attaquants lors de leurs actions au sein du système et du réseau.

Renseignements sur les applications et les menaces

La détection précoce des vulnérabilités réduit les pertes d'informations sensibles et, par conséquent, les coûts liés à ces vulnérabilités. La visibilité contextuelle offerte par NPB permet de déceler les indicateurs de compromission (IOC), d'identifier la géolocalisation des vecteurs d'attaque et de lutter contre les menaces cryptographiques.

L'analyse des données applicatives s'étend au-delà des couches 2 à 4 (modèle OSI) du traitement des données par paquets, jusqu'à la couche 7 (couche application). Des données détaillées sur le comportement et la localisation des utilisateurs et des applications peuvent être créées et exportées afin de prévenir les attaques de la couche application où un code malveillant se fait passer pour des données normales et des requêtes client légitimes.

La visibilité contextuelle permet de découvrir les applications malveillantes exécutées sur votre réseau et les traces laissées par les attaquants lorsqu'ils interagissent avec votre système et votre réseau.

Surveillance des applications

La visibilité de l'utilisation des applications a également un impact considérable sur les performances et la gestion. Vous souhaitez peut-être savoir quand des employés ont utilisé des services cloud comme Dropbox ou la messagerie web pour contourner les politiques de sécurité et transférer des fichiers d'entreprise, ou quand d'anciens employés ont tenté d'accéder à des fichiers via des services de stockage personnel dans le cloud.

Les avantages du NPB

• Facile à utiliser et à gérer

• Des renseignements pour alléger la charge de travail des équipes

• Aucune perte de paquets – exécute des fonctionnalités avancées

• Fiabilité à 100 %

• Architecture haute performance

Date de publication : 20 janvier 2025