Dans le domaine de la sécurité des réseaux, les systèmes de détection d'intrusion (IDS) et les systèmes de prévention d'intrusion (IPS) jouent un rôle essentiel. Cet article explorera en détail leurs définitions, leurs rôles, leurs différences et leurs cas d'application.

Qu'est-ce qu'un IDS (système de détection d'intrusion) ?

Définition d'un IDS

Un système de détection d'intrusion est un outil de sécurité qui surveille et analyse le trafic réseau afin d'identifier d'éventuelles activités malveillantes ou attaques. Il recherche des signatures correspondant à des schémas d'attaque connus en examinant le trafic réseau, les journaux système et d'autres informations pertinentes.

Comment fonctionne un système de détection d'intrusion (IDS)

Le système IDS fonctionne principalement de la manière suivante :

Détection de signatureLe système de détection d'intrusion (IDS) utilise une signature prédéfinie de schémas d'attaque pour la correspondance, à l'instar des antivirus pour la détection des virus. L'IDS génère une alerte lorsque le trafic présente des caractéristiques correspondant à ces signatures.

Détection d'anomaliesLe système de détection d'intrusion (IDS) surveille l'activité réseau normale et émet des alertes lorsqu'il détecte des comportements anormaux. Cela permet d'identifier les attaques inconnues ou inédites.

Analyse de protocole: Un système de détection d'intrusion (IDS) analyse l'utilisation des protocoles réseau et détecte les comportements non conformes aux protocoles standard, identifiant ainsi les attaques potentielles.

Types de systèmes de détection d'intrusion (IDS)

Selon leur lieu de déploiement, les IDS peuvent être divisés en deux types principaux :

Système de détection d'intrusion réseau (NIDS)Déployé au sein d'un réseau, il surveille l'ensemble du trafic qui y transite. Il peut détecter les attaques de la couche réseau et de la couche transport.

Système de détection d'intrusion hôte (HIDS)Déployé sur un seul hôte pour surveiller l'activité système de cet hôte, ce dispositif est principalement axé sur la détection des attaques au niveau de l'hôte, telles que les logiciels malveillants et les comportements anormaux des utilisateurs.

Qu'est-ce qu'un IPS (système de prévention des intrusions) ?

Définition de l'IPS

Les systèmes de prévention des intrusions (IPS) sont des outils de sécurité qui prennent des mesures proactives pour stopper ou contrer les attaques potentielles après leur détection. Contrairement aux systèmes de détection d'intrusion (IDS), les IPS ne se limitent pas à la surveillance et à l'alerte ; ils peuvent également intervenir activement et prévenir les menaces potentielles.

Comment fonctionne l'IPS

Le système IPS protège le système en bloquant activement le trafic malveillant transitant par le réseau. Son principe de fonctionnement principal repose sur :

Blocage du trafic d'attaqueLorsqu'un système de prévention d'intrusion (IPS) détecte un trafic potentiellement malveillant, il peut prendre des mesures immédiates pour empêcher ce trafic d'entrer dans le réseau. Cela contribue à prévenir la propagation de l'attaque.

Réinitialisation de l'état de la connexionUn système IPS peut réinitialiser l'état de la connexion associé à une attaque potentielle, obligeant ainsi l'attaquant à rétablir la connexion et interrompant de ce fait l'attaque.

Modification des règles du pare-feuLe système IPS peut modifier dynamiquement les règles du pare-feu pour bloquer ou autoriser des types de trafic spécifiques afin de s'adapter aux situations de menace en temps réel.

Types d'IPS

À l'instar des IDS, les IPS peuvent être divisés en deux types principaux :

Système de prévention des intrusions réseau (NIPS)Déployé au sein d'un réseau, il assure la surveillance et la protection contre les attaques, aussi bien au niveau du réseau que de la couche transport.

Système de prévention des intrusions hôte (HIPS)Déployé sur un seul hôte pour fournir des défenses plus précises, principalement utilisé pour se prémunir contre les attaques au niveau de l'hôte telles que les logiciels malveillants et les exploits.

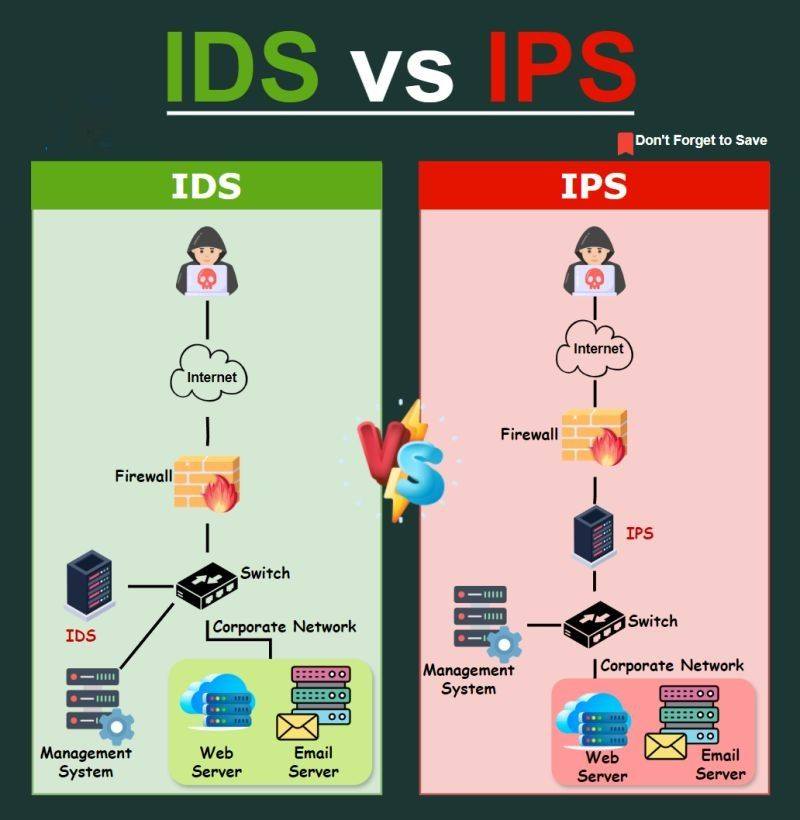

Quelle est la différence entre un système de détection d'intrusion (IDS) et un système de prévention d'intrusion (IPS) ?

Différentes façons de travailler

Un système de détection d'intrusion (IDS) est un système de surveillance passif, principalement utilisé pour la détection et l'alerte. À l'inverse, un système de prévention d'intrusion (IPS) est proactif et capable de prendre des mesures pour se défendre contre les attaques potentielles.

Comparaison des risques et des effets

Du fait de son fonctionnement passif, un système de détection d'intrusion (IDS) peut manquer des cibles ou générer de faux positifs, tandis qu'un système de prévention d'intrusion (IPS) peut entraîner des tirs fratricides. Il est donc nécessaire de trouver un équilibre entre les risques et l'efficacité lors de l'utilisation conjointe de ces deux systèmes.

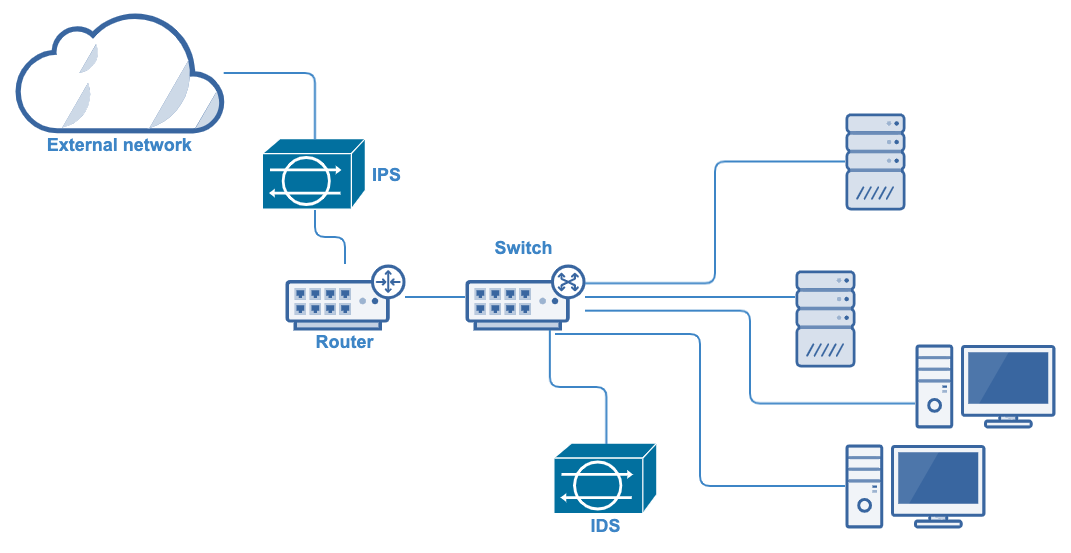

Différences de déploiement et de configuration

Un système de détection d'intrusion (IDS) est généralement flexible et peut être déployé à différents endroits du réseau. En revanche, le déploiement et la configuration d'un système de prévention d'intrusion (IPS) nécessitent une planification plus rigoureuse afin d'éviter toute perturbation du trafic normal.

Application intégrée des systèmes IDS et IPS

Les systèmes de détection d'intrusion (IDS) et de prévention d'intrusion (IPS) sont complémentaires : l'IDS assure la surveillance et émet des alertes, tandis que l'IPS prend des mesures défensives proactives en cas de besoin. Leur combinaison permet de constituer une ligne de défense plus complète pour la sécurité du réseau.

Il est essentiel de mettre à jour régulièrement les règles, les signatures et les informations sur les menaces des systèmes de détection et de prévention d'intrusion (IDS et IPS). Les cybermenaces évoluent constamment et des mises à jour régulières permettent d'améliorer la capacité du système à identifier les nouvelles menaces.

Il est essentiel d'adapter les règles des systèmes de détection et de prévention d'intrusion (IDS et IPS) à l'environnement réseau et aux exigences spécifiques de l'organisation. Cette personnalisation permet d'améliorer la précision du système et de réduire les faux positifs et les attaques par déni de service (DDS).

Les systèmes de détection et de prévention d'intrusion (IDS et IPS) doivent pouvoir réagir en temps réel aux menaces potentielles. Une réponse rapide et précise contribue à dissuader les attaquants de causer davantage de dommages au réseau.

La surveillance continue du trafic réseau et la compréhension des schémas de trafic normaux peuvent contribuer à améliorer la capacité de détection des anomalies des systèmes de détection d'intrusion et à réduire le risque de faux positifs.

Trouvez le bonCourtier de paquets réseaupour travailler avec votre système de détection d'intrusion (IDS)

Trouvez le bonInterrupteur de dérivation en lignepour travailler avec votre IPS (système de prévention des intrusions)

Date de publication : 26 septembre 2024