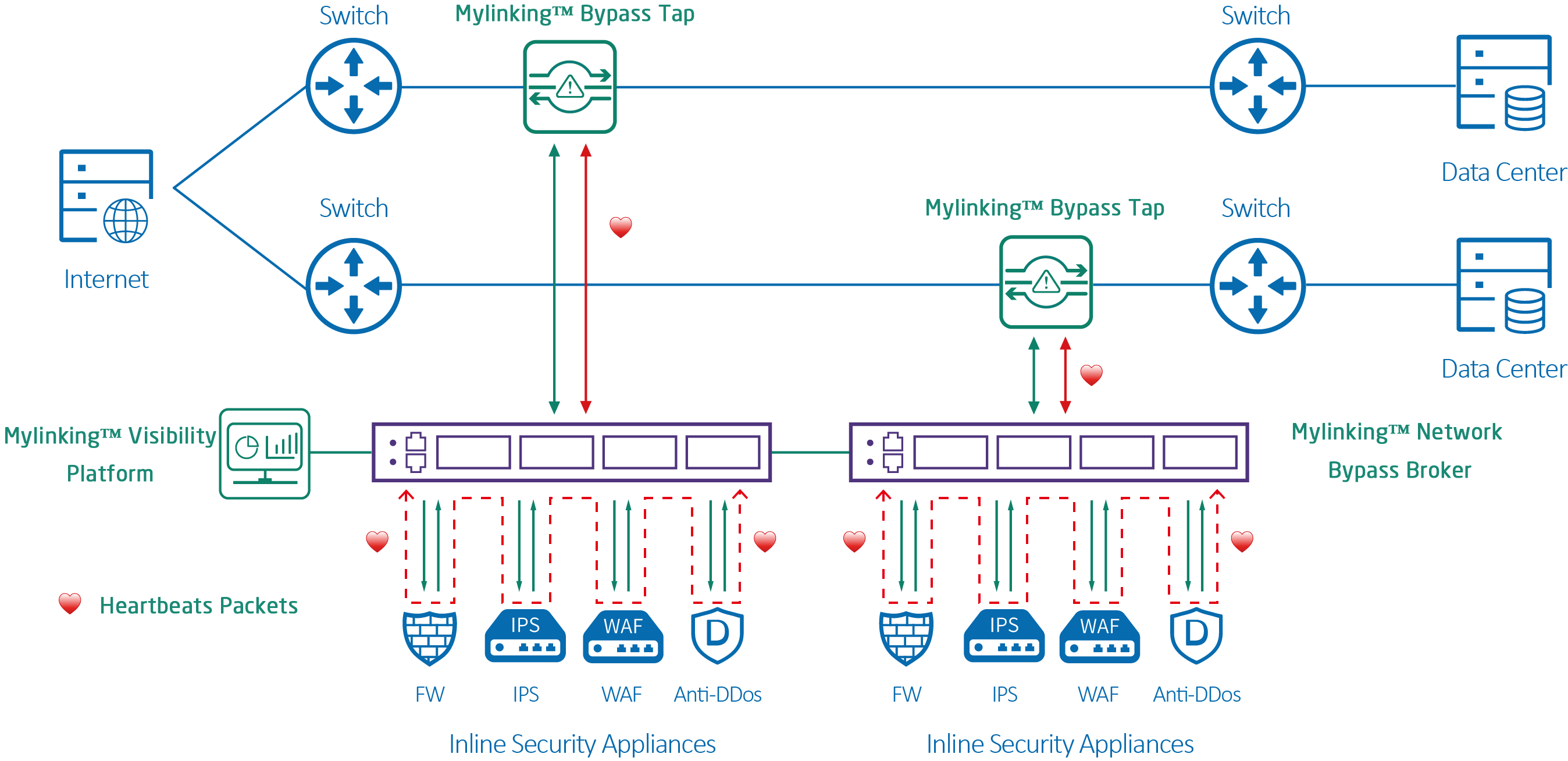

Les points d'accès Mylinking™ Network Bypass dotés de la technologie de surveillance continue assurent une sécurité réseau en temps réel sans compromettre la fiabilité ni la disponibilité du réseau. Les points d'accès Mylinking™ Network Bypass équipés d'un module de contournement 10/40/100G offrent les performances haut débit nécessaires pour connecter des outils de sécurité et protéger le trafic réseau en temps réel, sans perte de paquets.

Tout d'abord, qu'est-ce qu'un bypass ?

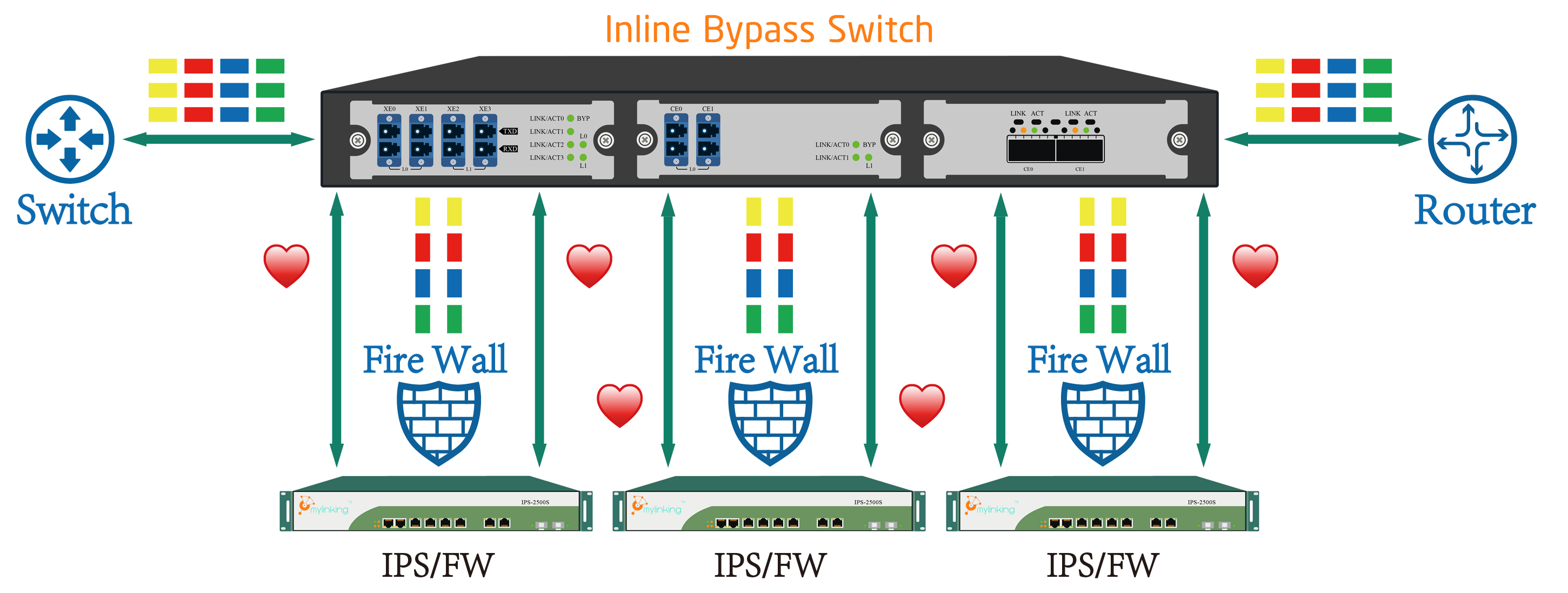

Généralement, un dispositif de sécurité réseau est utilisé entre deux ou plusieurs réseaux, comme un intranet et un réseau externe. L'application installée sur le dispositif analyse les paquets réseau pour détecter les menaces, puis les achemine selon des règles de routage prédéfinies. En cas de défaillance du dispositif, par exemple suite à une coupure de courant ou un plantage, les segments de réseau qui y sont connectés perdent la communication. Dans ce cas, pour rétablir la connexion entre les deux réseaux, il est nécessaire d'utiliser un système de contournement.

Le mode Bypass, comme son nom l'indique, est une fonction de contournement. Cela signifie que deux réseaux peuvent être physiquement acheminés directement à travers le système du dispositif de sécurité réseau suite à un déclenchement spécifique (panne de courant ou arrêt). Une fois le mode Bypass activé, en cas de défaillance du dispositif de sécurité réseau, les réseaux connectés au dispositif de contournement peuvent communiquer entre eux. Dans ce cas, le dispositif de contournement ne traite aucun paquet sur le réseau.

Deuxièmement, la classification Bypass est appliquée de la manière suivante :

Le mode de contournement est divisé en deux modes : mode de contrôle et mode de déclenchement.

1. Activé par l'alimentation. Dans ce mode, la fonction Bypass est activée lorsque l'appareil n'est pas sous tension. Dès que l'appareil est sous tension, le Bypass est immédiatement désactivé.

2. Contrôlé par GPIO. Après la connexion au système d'exploitation, vous pouvez utiliser les GPIO pour actionner des ports spécifiques et contrôler le commutateur de dérivation.

3. Par contrôle Watchdog. Il s'agit d'une extension de la méthode 2. Le Watchdog permet de contrôler l'activation et la désactivation du programme de contournement GPIO, et ainsi de gérer son état. De cette manière, le Bypass peut être activé par le Watchdog en cas de panne de la plateforme.

En pratique, ces trois états coexistent souvent, notamment les deux cas 1 et 2. Le fonctionnement général est le suivant : lorsque l’appareil est hors tension, le Bypass est activé. À la mise sous tension, le BIOS prend en charge le Bypass. Une fois le contrôle du BIOS repris, le Bypass reste activé. Il est ensuite désactivé pour permettre le fonctionnement de l’application. Durant tout le processus de démarrage, la déconnexion réseau est quasi inexistante.

Enfin, analyse du principe de mise en œuvre du contournement

1. Niveau matériel

Au niveau matériel, le relais est principalement utilisé pour réaliser le contournement. Ces relais sont principalement connectés aux câbles de signal de chaque port réseau du réseau de contournement. La figure suivante illustre le mode de fonctionnement du relais à l'aide d'un câble de signal.

Prenons l'exemple d'une coupure de courant. En cas de panne de courant, le commutateur du relais bascule sur 1, c'est-à-dire que la sortie Rx du port RJ45 du réseau LAN1 communique directement avec la sortie Tx du port RJ45 du réseau LAN2. Lorsque l'appareil est remis sous tension, le commutateur bascule sur 2. Cette opération s'effectue via une application installée sur l'appareil.

2. Niveau logiciel

Dans la classification des dérivations, les GPIO et le chien de garde sont abordés pour contrôler et déclencher la dérivation. En réalité, ces deux méthodes exploitent les GPIO, qui commandent ensuite le relais matériel pour effectuer le saut correspondant. Concrètement, si le GPIO correspondant est à l'état haut, le relais passe en position 1. Inversement, si le GPIO est à l'état bas, le relais passe en position 2.

Pour le contournement du chien de garde, en réalité, en se basant sur le contrôle GPIO décrit précédemment, il faut ajouter un contournement du contrôle du chien de garde. Une fois le chien de garde activé, configurez l'action de contournement dans le BIOS. Le système active alors la fonction de chien de garde. Après son activation, le contournement du port réseau correspondant est activé, plaçant ainsi le périphérique en état de contournement. En fait, le contournement est également contrôlé par GPIO. Dans ce cas, l'écriture de bas niveau sur les GPIO est effectuée par le chien de garde, et aucune programmation supplémentaire n'est requise pour écrire sur les GPIO.

La fonction de contournement matériel est essentielle aux produits de sécurité réseau. En cas de mise hors tension ou d'interruption de l'appareil, les ports interne et externe peuvent être physiquement connectés pour former un câble réseau. Ainsi, le trafic de données des utilisateurs peut transiter par l'appareil sans être affecté par son état.

Date de publication : 6 février 2023