Système de détection d'intrusion (IDS)Tel un éclaireur au sein du réseau, son rôle principal est de détecter les intrusions et de déclencher une alerte. En surveillant le trafic réseau et le comportement des hôtes en temps réel, il compare une « bibliothèque de signatures d'attaques » prédéfinie (codes de virus connus, schémas d'attaques de pirates informatiques, etc.) à un « comportement normal de référence » (fréquence d'accès, format de transmission des données, etc.). Dès qu'une anomalie est détectée, une alarme est immédiatement déclenchée et un journal détaillé est enregistré. Par exemple, si un appareil tente fréquemment de forcer le mot de passe du serveur, le système de détection d'intrusion (IDS) identifie ce comportement anormal, envoie rapidement une alerte à l'administrateur et conserve des preuves essentielles, telles que l'adresse IP de l'attaque et le nombre de tentatives, afin de faciliter la traçabilité ultérieure.

Selon leur emplacement de déploiement, les systèmes de détection d'intrusion (IDS) se divisent principalement en deux catégories. Les IDS réseau (NIDS) sont déployés sur les nœuds clés du réseau (passerelles, commutateurs, etc.) afin de surveiller le trafic de l'ensemble du segment réseau et de détecter les attaques inter-appareils. Les IDS mainframe (HIDS) sont installés sur un serveur ou un terminal unique et se concentrent sur la surveillance du comportement d'un hôte spécifique, comme la modification de fichiers, le démarrage de processus, l'occupation de ports, etc., ce qui permet de détecter précisément les intrusions sur un appareil donné. Une plateforme de commerce électronique a déjà détecté un flux de données anormal via son NIDS : un grand nombre d'informations utilisateur étaient téléchargées en masse depuis une adresse IP inconnue. Après avoir été alertée à temps, l'équipe technique a rapidement corrigé la vulnérabilité et évité toute fuite de données.

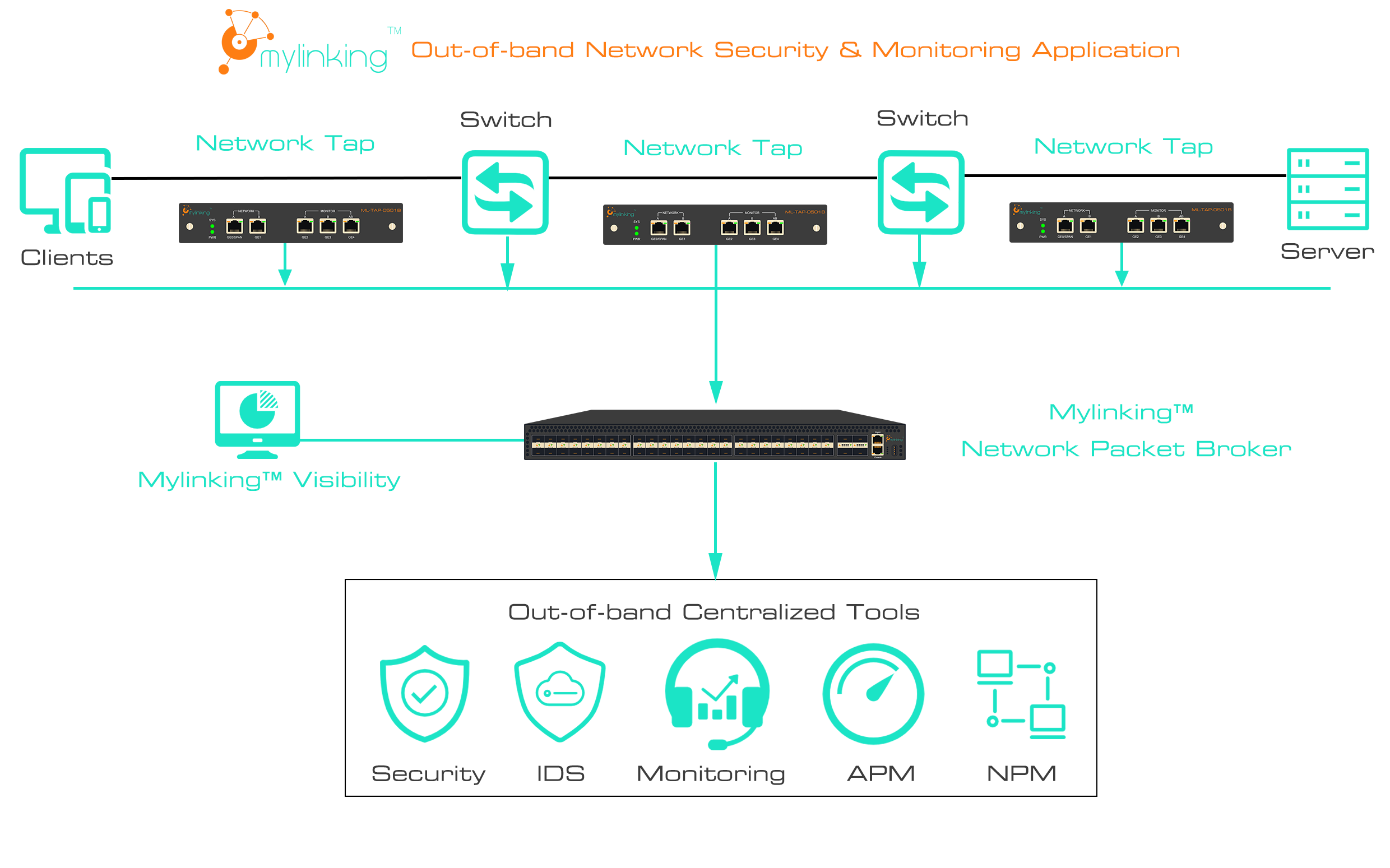

Application Mylinking™ Network Packet Brokers dans un système de détection d'intrusion (IDS)

Système de prévention des intrusions (IPS)Le système de prévention des intrusions (IPS) joue le rôle de « gardien » au sein du réseau, renforçant la capacité d'interception proactive des attaques grâce à la fonction de détection des intrusions (IDS). En cas de détection de trafic malveillant, il peut effectuer des opérations de blocage en temps réel, telles que la coupure des connexions anormales, la suppression des paquets malveillants et le blocage des adresses IP d'attaque, sans nécessiter l'intervention de l'administrateur. Par exemple, si l'IPS identifie la transmission d'une pièce jointe à un courriel présentant les caractéristiques d'un ransomware, il intercepte immédiatement le courriel afin d'empêcher le virus de pénétrer dans le réseau interne. Face aux attaques DDoS, il peut filtrer un grand nombre de requêtes frauduleuses et garantir le fonctionnement normal du serveur.

La capacité de défense d'un système de prévention des intrusions (IPS) repose sur un mécanisme de réponse en temps réel et un système de mise à jour intelligent. Les IPS modernes mettent régulièrement à jour leur base de données de signatures d'attaques afin de se synchroniser avec les dernières méthodes d'attaque des pirates informatiques. Certains produits haut de gamme prennent également en charge l'analyse et l'apprentissage comportementaux, ce qui permet d'identifier automatiquement les attaques nouvelles et inconnues (telles que les exploits zero-day). Un système IPS utilisé par un établissement financier a détecté et bloqué une attaque par injection SQL exploitant une vulnérabilité non divulguée en analysant la fréquence anormale des requêtes de base de données, empêchant ainsi la falsification des données transactionnelles critiques.

Bien que les systèmes IDS et IPS aient des fonctions similaires, des différences clés existent : l’IDS assure une surveillance passive et génère des alertes, sans intervenir directement dans le trafic réseau. Il convient aux scénarios nécessitant un audit complet sans interruption de service. L’IPS, quant à lui, assure une défense active et une interception, capable d’intercepter les attaques en temps réel, tout en veillant à ne pas confondre le trafic normal avec le trafic légitime (les faux positifs pouvant entraîner des interruptions de service). En pratique, ces systèmes collaborent souvent : l’IDS est chargé de la surveillance et de la conservation exhaustive des preuves afin de compléter les signatures d’attaque pour l’IPS. L’IPS, de son côté, assure l’interception en temps réel, la défense contre les menaces, la réduction des pertes dues aux attaques et la mise en place d’une boucle de sécurité complète « détection-défense-traçabilité ».

Les systèmes IDS/IPS jouent un rôle crucial dans différents contextes : sur les réseaux domestiques, des fonctionnalités IPS simples, telles que l’interception des attaques intégrée aux routeurs, permettent de se prémunir contre les analyses de ports et les liens malveillants courants ; sur les réseaux d’entreprise, le déploiement de dispositifs IDS/IPS professionnels est indispensable pour protéger les serveurs et bases de données internes contre les attaques ciblées ; dans le cadre du cloud computing, les systèmes IDS/IPS natifs du cloud s’adaptent à la scalabilité élastique des serveurs cloud afin de détecter le trafic anormal entre les différents locataires. Face à l’évolution constante des méthodes d’attaque des pirates informatiques, les systèmes IDS/IPS s’orientent également vers l’analyse intelligente par IA et la détection de corrélations multidimensionnelles, améliorant ainsi la précision et la réactivité de la sécurité réseau.

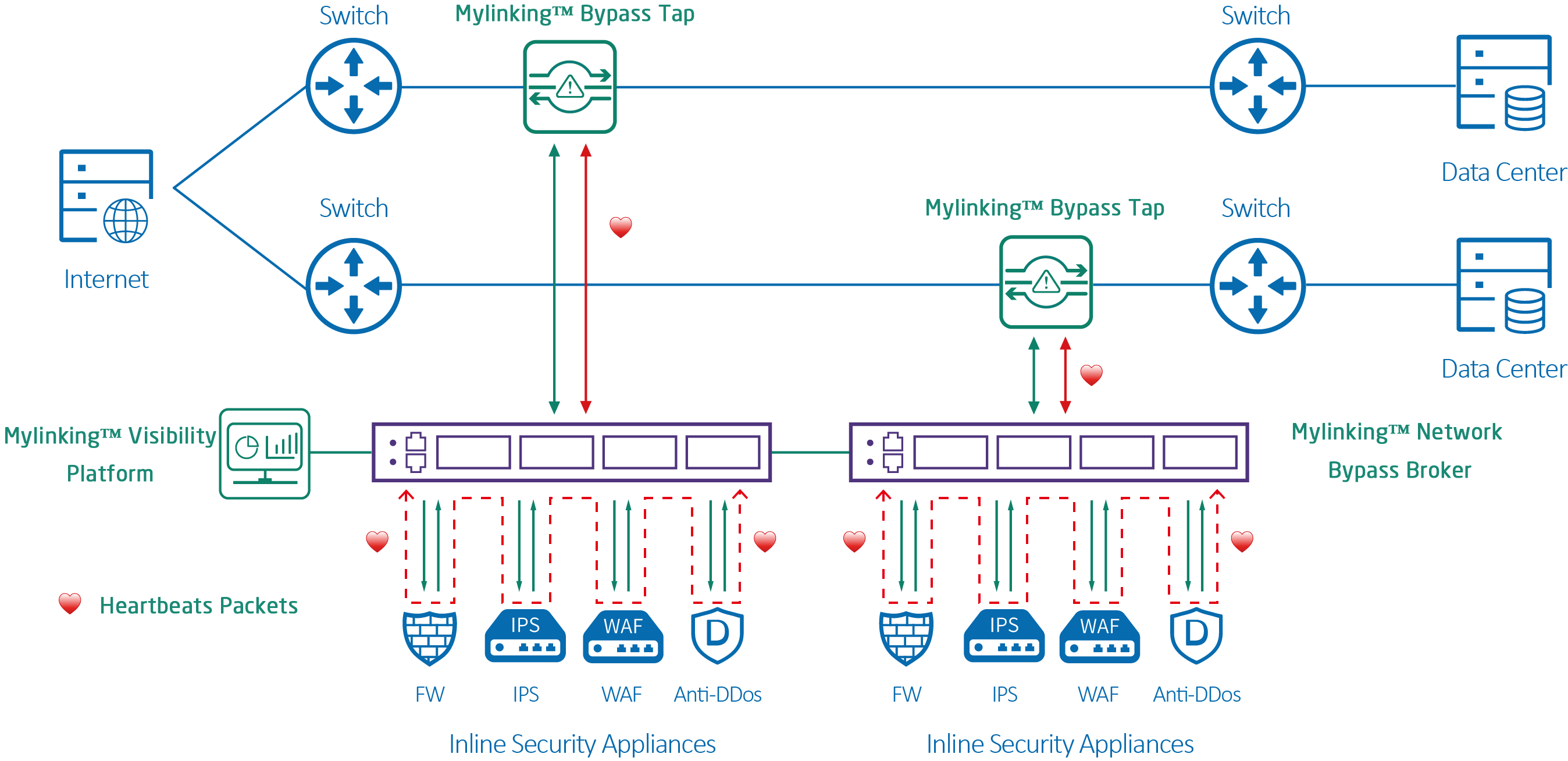

Application Mylinking™ Network Packet Brokers dans un système de prévention des intrusions (IPS)

Date de publication : 22 octobre 2025