Avez-vous déjà entendu parler d'un dispositif d'écoute réseau ? Si vous travaillez dans le domaine des réseaux ou de la cybersécurité, vous connaissez peut-être cet appareil. Mais pour les autres, cela peut rester un mystère.

Dans le monde actuel, la sécurité des réseaux est plus importante que jamais. Les entreprises et les organisations dépendent de leurs réseaux pour stocker des données sensibles et communiquer avec leurs clients et partenaires. Comment peuvent-elles garantir la sécurité de leur réseau et le protéger contre tout accès non autorisé ?

Cet article explore la nature d'un dispositif d'écoute réseau, son fonctionnement et son importance pour la sécurité des réseaux. Découvrons ensemble ce puissant outil.

Qu'est-ce qu'un TAP réseau (point d'accès terminal) ?

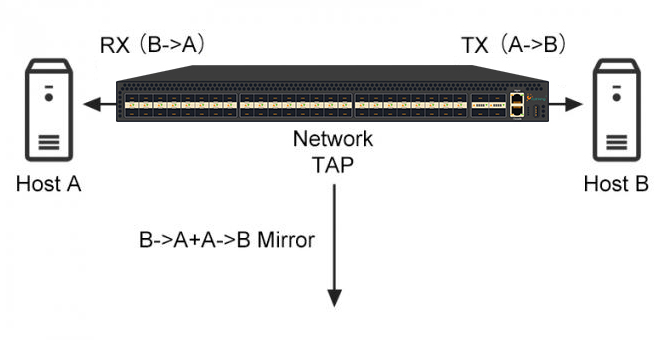

Les points d'accès réseau (TAP) sont essentiels au bon fonctionnement et à la sécurité du réseau. Ils permettent de surveiller, d'analyser, de suivre et de sécuriser les infrastructures réseau. Les TAP créent une copie du trafic, permettant ainsi à divers dispositifs de surveillance d'accéder à ces informations sans perturber le flux original des paquets de données.

Ces dispositifs sont positionnés de manière stratégique au sein de l'infrastructure réseau afin d'assurer une surveillance aussi efficace que possible.

Les organisations peuvent installer des points d'accès réseau (TAP) aux endroits qu'elles jugent nécessaires à la surveillance, notamment aux emplacements de collecte de données, d'analyse, de surveillance générale ou à des emplacements plus critiques tels que la détection d'intrusion.

Le dispositif TAP du réseau ne modifie pas l'état existant d'un paquet sur le réseau actif ; il crée simplement une réplique de chaque paquet envoyé afin qu'il puisse être relayé via son interface connectée à des dispositifs ou programmes de surveillance.

Le processus de copie s'exécute sans impacter les performances du réseau, car il n'interfère pas avec son fonctionnement normal une fois l'écoute terminée. Il offre ainsi aux entreprises une sécurité renforcée, tout en permettant la détection et l'alerte en cas d'activité suspecte sur leur réseau et en prévenant les problèmes de latence pouvant survenir lors des pics d'utilisation.

Comment fonctionne un point d'accès réseau (TAP) ?

Les points d'accès réseau (TAP) sont des équipements sophistiqués permettant aux administrateurs d'évaluer les performances de l'ensemble de leur réseau sans en interrompre le fonctionnement. Ce sont des dispositifs externes utilisés pour surveiller l'activité des utilisateurs, détecter le trafic malveillant et protéger la sécurité du réseau en permettant une analyse approfondie des données qui y transitent. Les TAP font le lien entre la couche physique, où les paquets circulent via les câbles et les commutateurs, et les couches supérieures où résident les applications.

Un point d'accès réseau (TAP) fonctionne comme un commutateur de ports passif, ouvrant deux ports virtuels pour capturer tout le trafic entrant et sortant des connexions réseau qui y transitent. Conçu pour être totalement non intrusif, il permet une surveillance, une analyse et un filtrage complets des paquets de données sans perturber ni impacter les performances de votre réseau.

De plus, ils servent uniquement de canaux pour acheminer les données pertinentes vers les points de surveillance désignés ; autrement dit, ils ne peuvent ni analyser ni évaluer les informations collectées, ce qui nécessite un outil tiers. Les administrateurs bénéficient ainsi d’un contrôle précis et d’une grande flexibilité pour optimiser l’utilisation de leurs points d’accès réseau (TAP) tout en assurant la continuité de service sur le reste du réseau.

Pourquoi avons-nous besoin d'un point d'accès réseau (TAP) ?

Les points d'accès réseau (TAP) constituent la base d'un système de visibilité et de surveillance complet et robuste pour tout réseau. En se connectant au support de communication, ils identifient les données transitant sur le réseau afin de les transmettre à d'autres systèmes de sécurité ou de surveillance. Cet élément essentiel de la visibilité réseau garantit qu'aucune donnée présente sur la ligne n'est perdue lors du passage du trafic, ce qui évite toute perte de paquets.

Sans points d'accès distants (TAP), un réseau ne peut être entièrement surveillé et géré. Les administrateurs informatiques peuvent ainsi détecter les menaces de manière fiable et obtenir une visibilité détaillée sur leurs réseaux, informations que les configurations hors bande masqueraient autrement, en donnant accès à toutes les données de trafic.

Ainsi, une copie exacte des communications entrantes et sortantes est fournie, permettant aux organisations d'enquêter et de réagir rapidement face à toute activité suspecte. Pour que les réseaux des organisations soient sécurisés et fiables à l'ère de la cybercriminalité, l'utilisation d'un pointeur de réseau (TAP) devrait être considérée comme indispensable.

Types de points d'accès réseau et comment fonctionnent-ils ?

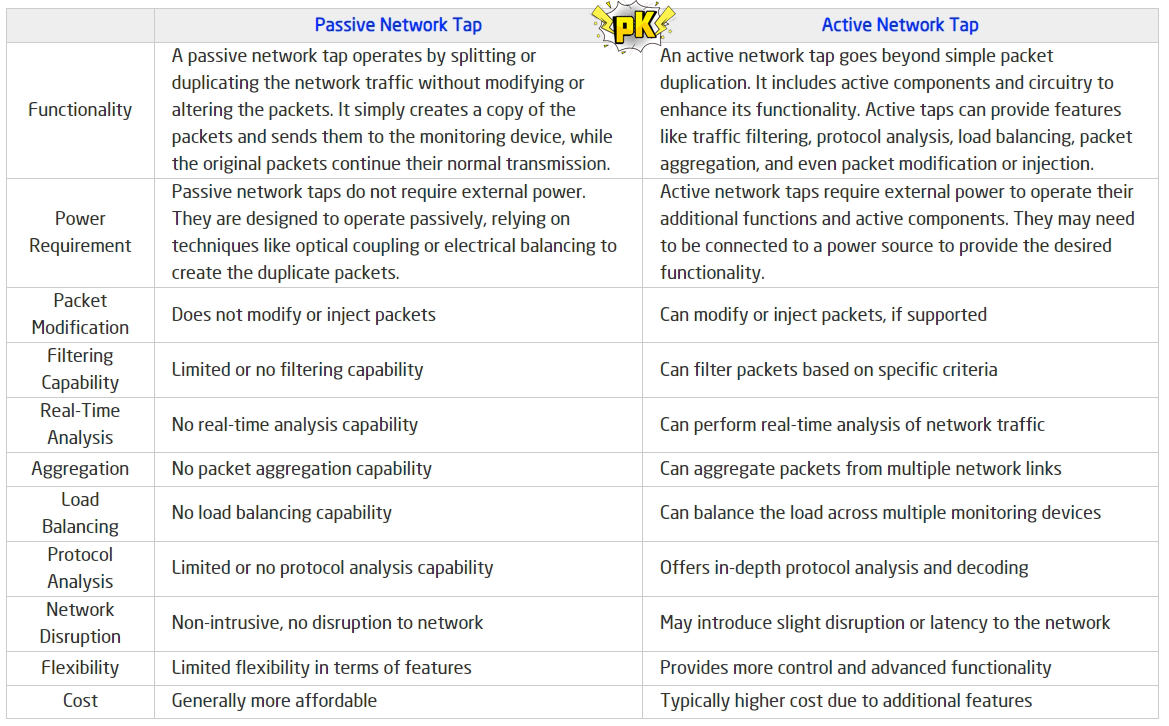

En matière d'accès et de surveillance du trafic réseau, il existe deux principaux types de points d'accès réseau (TAP) : les TAP passifs et les TAP actifs. Tous deux offrent une méthode pratique et sécurisée pour accéder à un flux de données sur un réseau sans perturber les performances ni ajouter de latence au système.

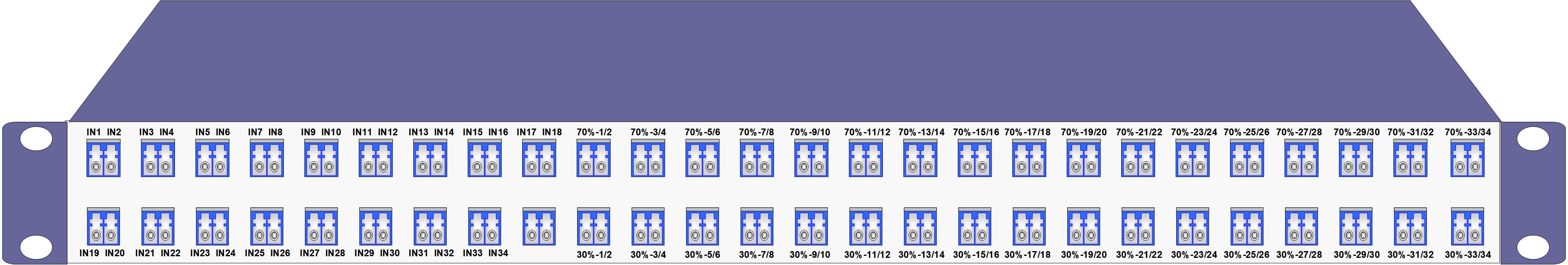

<Points d'accès réseau passifs>

Un point d'accès distant passif (TAP) fonctionne en analysant les signaux électriques qui transitent par une liaison câblée point à point classique entre deux appareils, comme entre des ordinateurs et des serveurs. Il offre un point de connexion permettant à une source externe, telle qu'un routeur ou un analyseur de trafic, d'accéder au flux de signaux tout en laissant ces derniers atteindre leur destination initiale sans être modifiés. Ce type de TAP est utilisé pour la surveillance de transactions ou d'informations sensibles au facteur temps entre deux points.

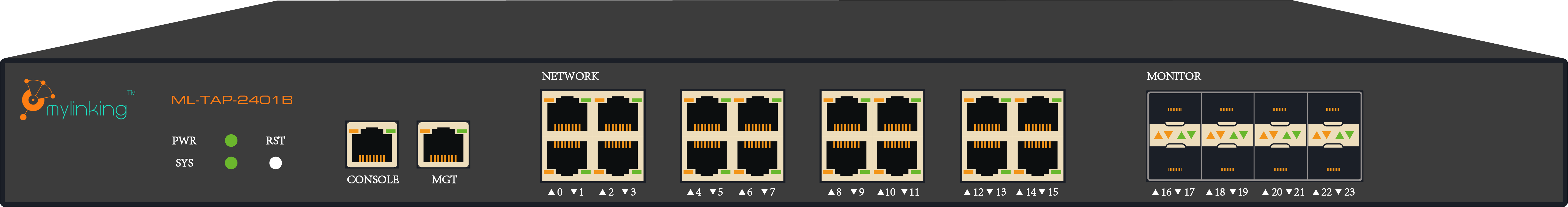

<Points d'accès réseau actifs>

Un TAP actif fonctionne de manière similaire à son homologue passif, mais avec une étape supplémentaire : la régénération du signal. Grâce à cette régénération, un TAP actif garantit une surveillance précise des informations avant leur transmission.

Cela garantit des résultats constants même en cas de variations de tension provenant d'autres sources connectées à la chaîne. De plus, ce type de TAP accélère les transmissions à tout endroit où cela est nécessaire pour améliorer les temps de transmission.

Quels sont les avantages d'un point d'accès réseau (TAP) ?

Les points d'accès réseau (TAP) ont gagné en popularité ces dernières années, les entreprises cherchant à renforcer leur sécurité et à garantir le bon fonctionnement de leurs réseaux. Capables de surveiller simultanément plusieurs ports, les TAP constituent une solution efficace et économique pour les organisations souhaitant une meilleure visibilité sur l'activité de leurs réseaux.

De plus, grâce à des fonctionnalités telles que la protection contre le contournement, l'agrégation de paquets et les capacités de filtrage, les Network TAPs peuvent également offrir aux organisations un moyen sûr de maintenir leurs réseaux et de réagir rapidement aux menaces potentielles.

Les points d'accès réseau (TAP) offrent aux organisations plusieurs avantages, tels que :

- Visibilité accrue des flux de trafic réseau.

- Amélioration de la sécurité et de la conformité.

- Réduction des temps d'arrêt grâce à une meilleure compréhension des causes des problèmes.

- Amélioration de la disponibilité du réseau grâce à des capacités de surveillance en duplex intégral.

- Coût total de possession réduit, car elles sont généralement plus économiques que les autres solutions.

Network TAP vs. SPAN Port Mirror(Comment capturer le trafic réseau ? Capture réseau ou duplication de port ?):

Les points d'accès au trafic réseau (TAP) et les ports SPAN (analyseur de ports commutés) sont deux outils essentiels pour la surveillance du trafic réseau. Bien que tous deux offrent une visibilité sur le réseau, il est important de comprendre leurs subtiles différences afin de déterminer lequel est le mieux adapté à une situation particulière.

Un point d'accès réseau (TAP) est un dispositif externe qui se connecte au point de connexion entre deux appareils et permet de surveiller les communications qui y transitent. Il ne modifie ni n'interfère avec les données transmises et est indépendant du commutateur configuré pour l'utiliser.

En revanche, un port SPAN est un type particulier de port de commutateur où le trafic entrant et sortant est dupliqué sur un autre port à des fins de surveillance. Les ports SPAN peuvent être plus difficiles à configurer que les points d'accès réseau (TAP) et nécessitent également l'utilisation d'un commutateur.

Par conséquent, les points d'accès réseau (TAP) sont plus adaptés aux situations exigeant une visibilité maximale, tandis que les ports SPAN sont mieux adaptés aux tâches de surveillance plus simples.

Date de publication : 12 juillet 2024