Dans l'architecture réseau moderne, les VLAN (réseaux locaux virtuels) et les VXLAN (réseaux locaux étendus virtuels) sont les deux technologies de virtualisation réseau les plus courantes. Elles peuvent sembler similaires, mais présentent en réalité plusieurs différences importantes.

VLAN (réseau local virtuel)

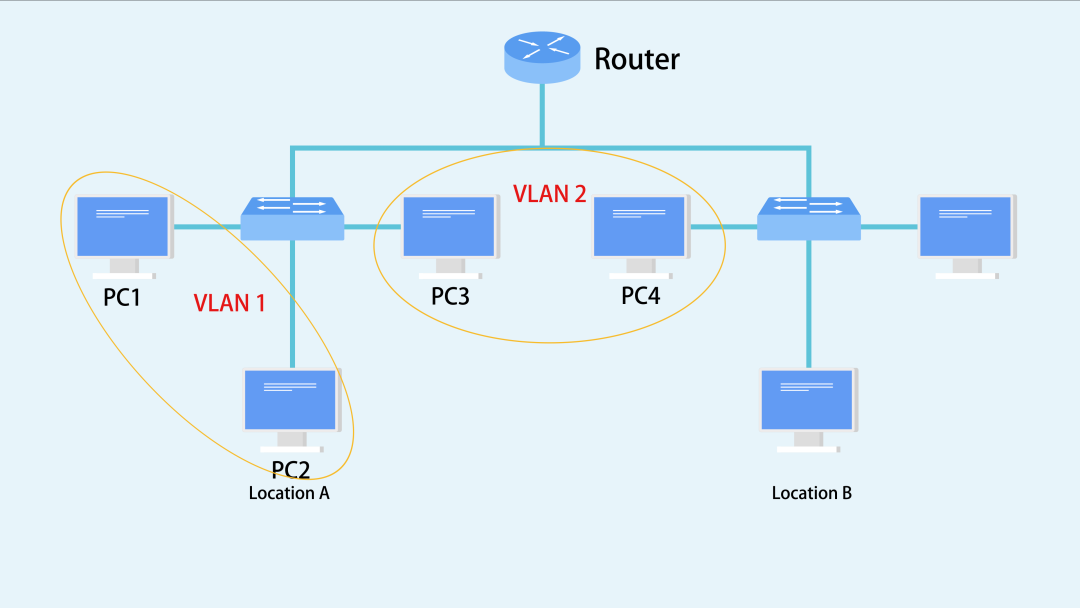

VLAN est l'abréviation de Virtual Local Area Network (réseau local virtuel). Il s'agit d'une technique qui divise les périphériques physiques d'un réseau local (LAN) en plusieurs sous-réseaux selon des relations logiques. Le VLAN est configuré sur les commutateurs réseau afin de répartir les périphériques réseau en différents groupes logiques. Même si ces périphériques sont physiquement situés à des endroits différents, le VLAN leur permet d'appartenir logiquement au même réseau, ce qui facilite la gestion et l'isolation.

Le principe de la technologie VLAN repose sur la division des ports de commutation. Les commutateurs gèrent le trafic en fonction de l'identifiant VLAN (ID VLAN). Les ID VLAN sont compris entre 1 et 4095 et sont généralement composés de 12 chiffres binaires (soit de 0 à 4095), ce qui signifie qu'un commutateur peut prendre en charge jusqu'à 4 096 VLAN.

Flux de travail

○ Identification VLAN : Lorsqu’un paquet entre dans un commutateur, celui-ci détermine le VLAN auquel il doit être acheminé en fonction des informations d’identification VLAN qu’il contient. Généralement, le protocole IEEE 802.1Q est utilisé pour étiqueter la trame de données avec le VLAN.

○ Domaine de diffusion VLAN : Chaque VLAN constitue un domaine de diffusion indépendant. Même si plusieurs VLAN se trouvent sur le même commutateur physique, leurs diffusions sont isolées les unes des autres, ce qui réduit le trafic de diffusion inutile.

○ Transfert de données : Le commutateur achemine les paquets de données vers le port correspondant en fonction des différentes étiquettes VLAN. Si des périphériques situés sur des VLAN différents doivent communiquer, le transfert doit transiter par des équipements de couche 3, tels que des routeurs.

Imaginez une entreprise avec plusieurs départements, chacun utilisant un VLAN différent. Grâce à un commutateur, vous pouvez répartir les appareils du département financier sur le VLAN 10, ceux du département commercial sur le VLAN 20 et ceux du département technique sur le VLAN 30. Ainsi, le réseau entre les départements est totalement isolé.

Avantages

○ Sécurité améliorée : les VLAN peuvent efficacement empêcher les accès non autorisés entre différents VLAN en divisant les différents services en différents réseaux.

○ Gestion du trafic réseau : L’allocation de VLAN permet d’éviter les tempêtes de diffusion et d’améliorer l’efficacité du réseau. Les paquets de diffusion ne sont propagés qu’au sein du VLAN, ce qui réduit la consommation de bande passante.

○ Flexibilité du réseau : les VLAN permettent de segmenter le réseau de manière flexible en fonction des besoins de l’entreprise. Par exemple, les appareils du service financier peuvent être affectés au même VLAN même s’ils sont situés physiquement à des étages différents.

Limites

○ Évolutivité limitée : comme les VLAN reposent sur des commutateurs traditionnels et prennent en charge jusqu'à 4096 VLAN, cela peut devenir un goulot d'étranglement pour les grands réseaux ou les environnements virtualisés à grande échelle.

○ Problème de connexion inter-domaines : VLAN étant un réseau local, la communication inter-VLAN doit être effectuée via un commutateur ou un routeur de couche trois, ce qui peut augmenter la complexité du réseau.

Scénario d'application

○ Isolation et sécurité des réseaux d'entreprise : Les VLAN sont largement utilisés dans les réseaux d'entreprise, notamment dans les grandes organisations ou les environnements interdépartementaux. La sécurité et le contrôle d'accès du réseau peuvent être assurés en segmentant les différents départements ou systèmes métiers par VLAN. Par exemple, le département financier est généralement placé sur un VLAN différent de celui du département R&D afin d'éviter les accès non autorisés.

○ Réduction des tempêtes de diffusion : les VLAN contribuent à limiter le trafic de diffusion. Normalement, les paquets de diffusion sont répartis sur l’ensemble du réseau, mais dans un environnement VLAN, ce trafic est limité au VLAN, ce qui réduit efficacement la charge réseau causée par les tempêtes de diffusion.

○ Réseau local de petite ou moyenne taille : Pour certaines petites et moyennes entreprises, le VLAN offre un moyen simple et efficace de construire un réseau logiquement isolé, rendant la gestion du réseau plus flexible.

VXLAN (Virtual Extended Local Area Network)

VXLAN (Virtual Extensible LAN) est une nouvelle technologie conçue pour pallier les limitations des VLAN traditionnels dans les centres de données à grande échelle et les environnements de virtualisation. Elle utilise l'encapsulation pour acheminer les paquets de données de couche 2 (L2) à travers le réseau de couche 3 (L3) existant, ce qui permet de surmonter les limitations d'évolutivité des VLAN.

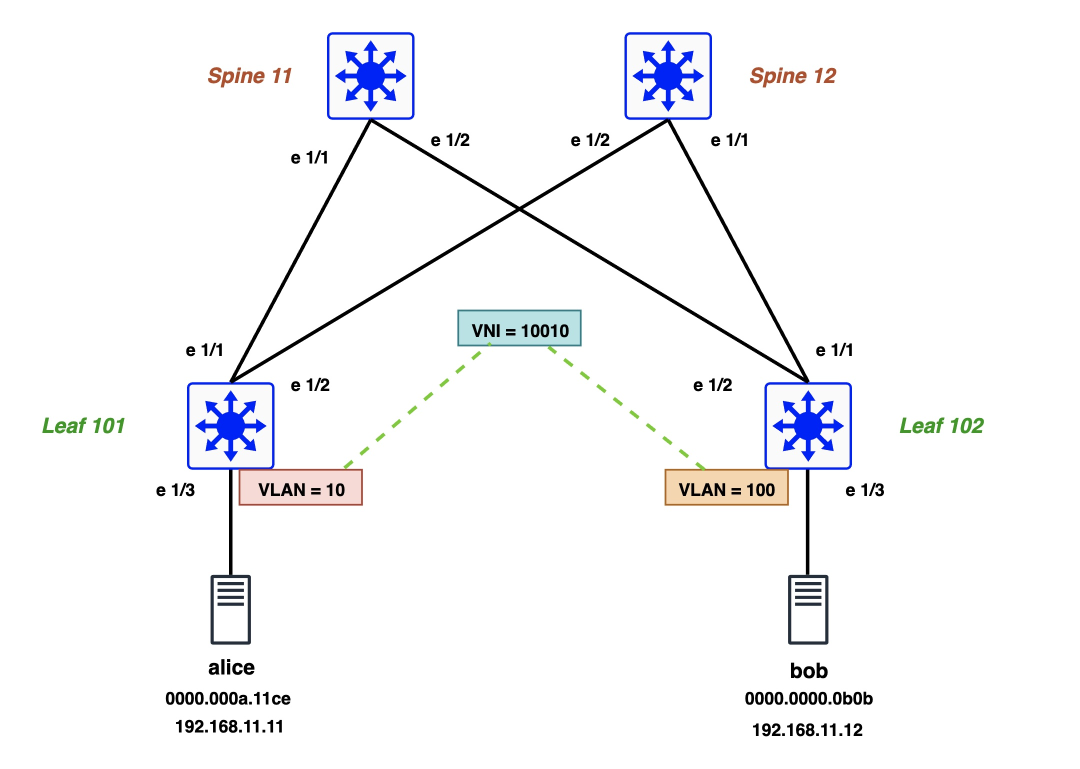

Grâce à la technologie de tunnelisation et au mécanisme d'encapsulation, VXLAN « encapsule » les paquets de données de couche 2 d'origine dans des paquets de données IP de couche 3, permettant ainsi leur transmission sur le réseau IP existant. Le cœur de VXLAN réside dans son mécanisme d'encapsulation et de désencapsulation : la trame de données L2 traditionnelle est encapsulée par le protocole UDP et transmise via le réseau IP.

Flux de travail

○ Encapsulation de l'en-tête VXLAN : Lors de la mise en œuvre de VXLAN, chaque paquet de couche 2 est encapsulé dans un paquet UDP. L'encapsulation VXLAN comprend : l'identifiant de réseau VXLAN (VNI), l'en-tête UDP, l'en-tête IP et d'autres informations.

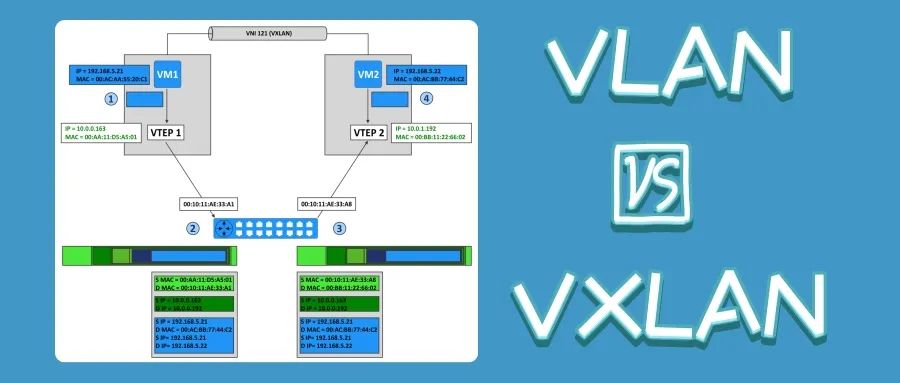

○ Terminal de tunnel (VTEP) : VXLAN utilise la technologie de tunnelisation ; les paquets sont encapsulés puis désencapsulés via une paire de terminaux VTEP. Le VTEP (VXLAN Tunnel Endpoint) assure la liaison entre le VLAN et le VXLAN. Il encapsule les paquets de couche 2 reçus sous forme de paquets VXLAN et les envoie au VTEP de destination, qui les désencapsule ensuite en paquets de couche 2 d’origine.

○ Processus d'encapsulation VXLAN : Après l'ajout de l'en-tête VXLAN au paquet de données d'origine, ce dernier est transmis au VTEP de destination via le réseau IP. Le VTEP de destination désencapsule le paquet et le transmet au destinataire approprié en fonction des informations VNI.

Avantages

○ Évolutif : VXLAN prend en charge jusqu'à 16 millions de réseaux virtuels (VNI), bien plus que les 4096 identifiants VLAN, ce qui le rend idéal pour les centres de données à grande échelle et les environnements cloud.

○ Prise en charge inter-centres de données : VXLAN peut étendre le réseau virtuel entre plusieurs centres de données situés dans différentes zones géographiques, brisant ainsi les limitations du VLAN traditionnel, et convient aux environnements modernes de cloud computing et de virtualisation.

○ Simplifier le réseau du centre de données : grâce à VXLAN, les périphériques matériels de différents fabricants peuvent être interopérables, prendre en charge les environnements multi-locataires et simplifier la conception du réseau des centres de données à grande échelle.

Limites

○ Complexité élevée : La configuration de VXLAN est relativement complexe, impliquant l'encapsulation de tunnels, la configuration VTEP, etc., ce qui nécessite un support technique supplémentaire et augmente la complexité de l'exploitation et de la maintenance.

○ Latence réseau : En raison du traitement supplémentaire requis par le processus d’encapsulation et de désencapsulation, VXLAN peut introduire une certaine latence réseau, bien que cette latence soit généralement faible, mais doit tout de même être prise en compte dans les environnements exigeants en termes de performances.

Scénario d'application VXLAN

○ Virtualisation du réseau du centre de données : VXLAN est largement utilisé dans les centres de données à grande échelle. Les serveurs du centre de données utilisent généralement la virtualisation ; VXLAN permet de créer un réseau virtuel entre différents serveurs physiques, évitant ainsi les limitations d’évolutivité des VLAN.

○ Environnement cloud mutualisé : Dans un cloud public ou privé, VXLAN peut fournir un réseau virtuel indépendant à chaque locataire et identifier ce réseau virtuel grâce à son VNI. Cette fonctionnalité de VXLAN est parfaitement adaptée au cloud computing moderne et aux environnements mutualisés.

○ Extension du réseau entre centres de données : VXLAN est particulièrement adapté aux scénarios où des réseaux virtuels doivent être déployés sur plusieurs centres de données ou zones géographiques. Grâce à l’utilisation des réseaux IP pour l’encapsulation, VXLAN peut facilement couvrir différents centres de données et zones géographiques afin d’étendre le réseau virtuel à l’échelle mondiale.

VLAN vs VxLAN

VLAN et VXLAN sont deux technologies de virtualisation de réseau, mais elles conviennent à des scénarios d'application différents. VLAN est adapté aux environnements réseau de petite et moyenne taille et offre une isolation et une sécurité réseau de base. Ses atouts résident dans sa simplicité, sa facilité de configuration et sa large compatibilité.

VXLAN est une technologie conçue pour répondre aux besoins d'extension de réseau à grande échelle des datacenters modernes et des environnements de cloud computing. Sa force réside dans sa capacité à prendre en charge des millions de réseaux virtuels, ce qui la rend idéale pour le déploiement de réseaux virtualisés dans les datacenters. Elle surmonte les limitations de scalabilité des VLAN et convient aux architectures réseau plus complexes.

Bien que le nom VXLAN puisse laisser penser qu'il s'agit d'une extension du protocole VLAN, VXLAN s'en distingue en réalité fondamentalement par sa capacité à créer des tunnels virtuels. Les principales différences sont les suivantes :

Fonctionnalité | VLAN | VXLAN |

|---|---|---|

| Standard | IEEE 802.1Q | RFC 7348 (IETF) |

| Couche | Couche 2 (Liaison de données) | Couche 2 sur couche 3 (L2oL3) |

| Encapsulation | En-tête Ethernet 802.1Q | MAC-in-UDP (encapsulé dans IP) |

| Taille de l'identification | 12 bits (0-4095 VLAN) | 24 bits (16,7 millions de VNI) |

| Évolutivité | Limité (4094 VLAN utilisables) | Hautement évolutif (prend en charge les clouds multi-locataires) |

| Gestion de la diffusion | Inondation traditionnelle (au sein du VLAN) | Utilise la multidiffusion IP ou la réplication de tête de réseau |

| Aérien | Faible (étiquette VLAN de 4 octets) | Élevé (~50 octets : en-têtes UDP + IP + VXLAN) |

| Isolation du trafic | Oui (par VLAN) | Oui (selon VNI) |

| Tunnelage | Pas de tunnel (L2 plat) | Utilise des VTEP (points de terminaison de tunnel VXLAN) |

| Cas d'utilisation | Réseaux locaux de petite et moyenne taille, réseaux d'entreprise | Centres de données cloud, SDN, VMware NSX, Cisco ACI |

| Dépendance de l'arbre couvrant (STP) | Oui (pour éviter les boucles) | Non (utilise le routage de couche 3, évite les problèmes STP) |

| Assistance matérielle | Compatible avec tous les commutateurs | Nécessite des commutateurs/cartes réseau compatibles VXLAN (ou des VTEP logiciels). |

| Soutien à la mobilité | Limité (au sein du même domaine L2) | Mieux (les machines virtuelles peuvent se déplacer entre les sous-réseaux) |

Que peut faire Mylinking™ Network Packet Broker pour la technologie de virtualisation réseau ?

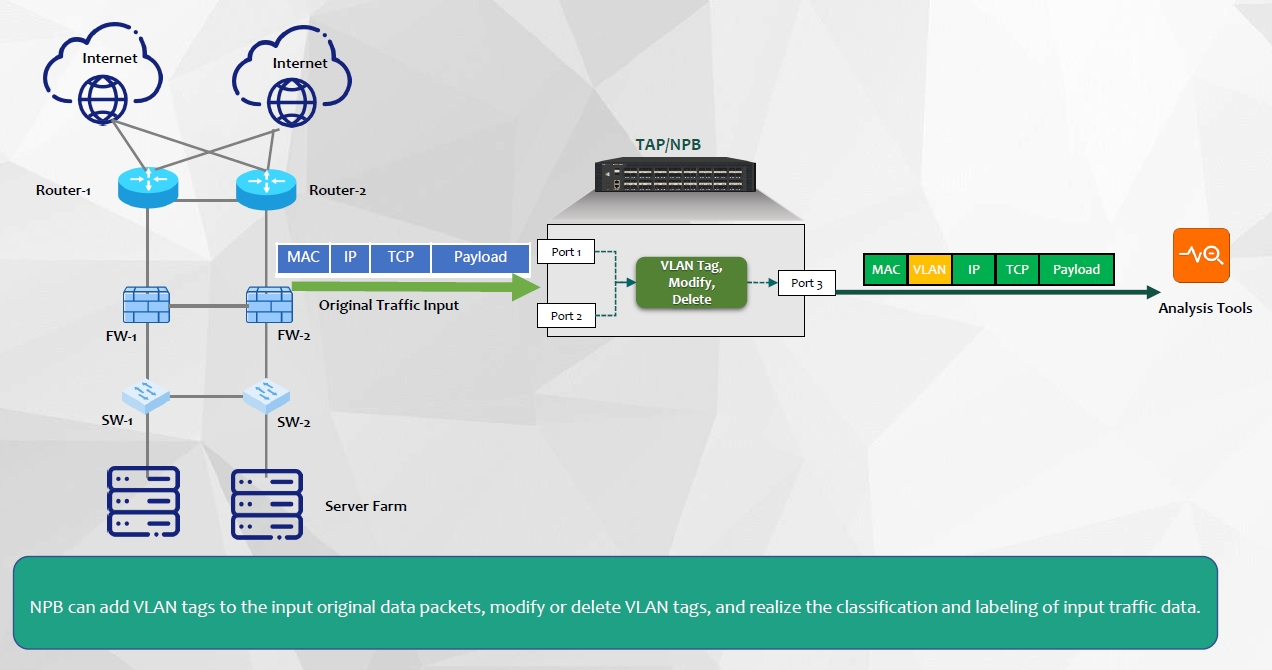

VLAN étiqueté, VLAN non étiqueté, VLAN remplacé :

Prise en charge de la correspondance avec n'importe quel champ clé dans les 128 premiers octets d'un paquet. L'utilisateur peut personnaliser la valeur de décalage, la longueur et le contenu du champ clé, et définir la politique de sortie du trafic selon sa configuration.

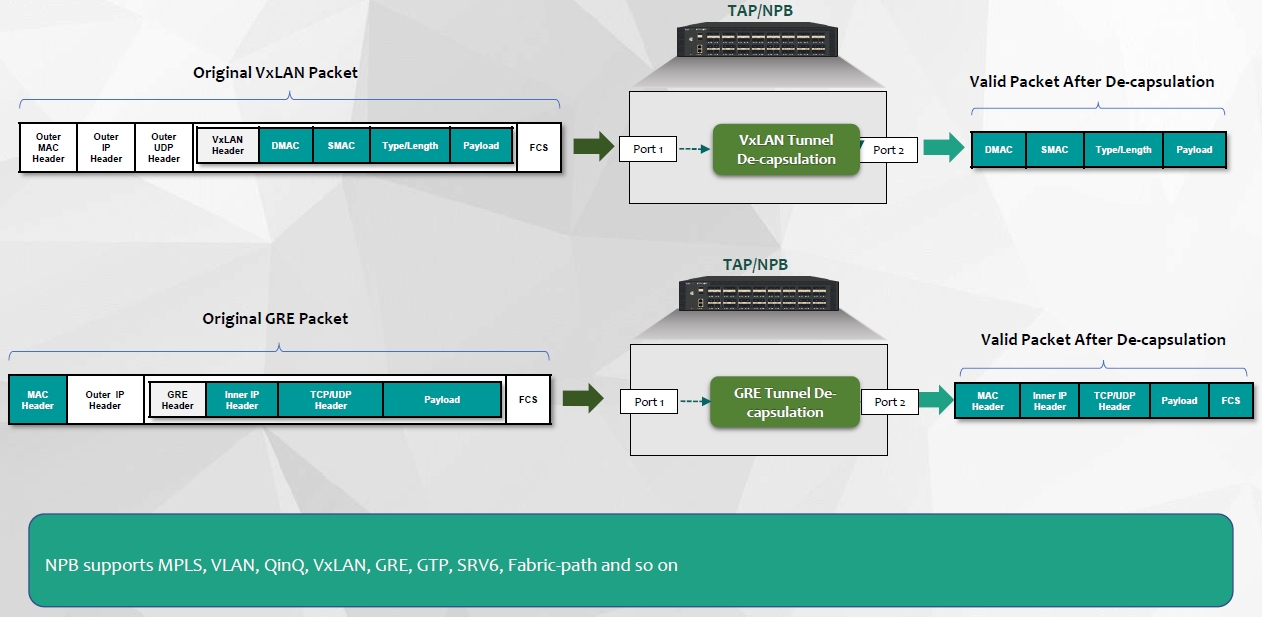

Décapage de l'encapsulation du tunnel :

Prise en charge de la suppression de l'en-tête VxLAN, VLAN, GRE, GTP, MPLS et IPIP dans le paquet de données d'origine et la sortie transmise.

Identification du protocole de tunnelage

La prise en charge de l'identification automatique de divers protocoles de tunnelage tels que GTP, GRE, PPTP, L2TP, PPPoE et IPIP est assurée. Selon la configuration de l'utilisateur, la stratégie de sortie du trafic peut être mise en œuvre en fonction de la couche interne ou externe du tunnel.

Vous pouvez consulter ici pour plus de détails sur les sujets connexes.Courtier de paquets réseau.

Date de publication : 25 juin 2025