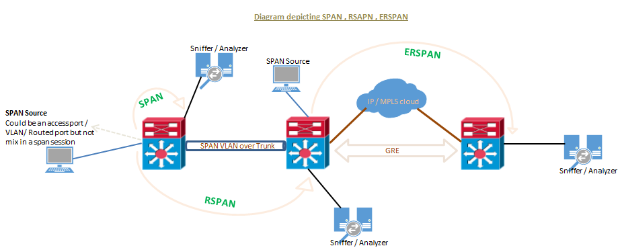

SPAN, RSPAN et ERSPAN sont des techniques utilisées en réseau pour capturer et surveiller le trafic à des fins d'analyse. Voici un bref aperçu de chacune :

SPAN (Analyseur de ports commutés)

Objectif : Permet de dupliquer le trafic de ports ou de VLAN spécifiques d'un commutateur vers un autre port à des fins de surveillance.

Cas d'utilisation : Idéal pour l'analyse du trafic local sur un seul commutateur. Le trafic est dupliqué sur un port désigné où un analyseur de réseau peut le capturer.

RSPAN (Remote SPAN)

Objectif : Étendre les capacités SPAN à plusieurs commutateurs d'un réseau.

Cas d'utilisation : Permet la surveillance du trafic entre deux commutateurs via une liaison trunk. Utile lorsque le dispositif de surveillance se trouve sur un commutateur différent.

ERSPAN (Encapsulated Remote SPAN)

Objectif : Combiner RSPAN et GRE (Generic Routing Encapsulation) pour encapsuler le trafic mis en miroir.

Cas d'utilisation : Permet la surveillance du trafic sur les réseaux routés. Ceci est utile dans les architectures réseau complexes où le trafic doit être capturé sur différents segments.

L'analyseur de ports de commutation (SPAN) est un système de surveillance du trafic performant et efficace. Il dirige ou duplique le trafic d'un port source ou d'un VLAN vers un port de destination. On parle parfois de surveillance de session. Le SPAN est utilisé, entre autres, pour le dépannage des problèmes de connectivité et le calcul de l'utilisation et des performances du réseau. Trois types de SPAN sont pris en charge par les produits Cisco…

a. SPAN ou SPAN local.

b. SPAN distant (RSPAN).

c. SPAN distant encapsulé (ERSPAN).

Savoir: "Courtier de paquets réseau Mylinking™ avec fonctionnalités SPAN, RSPAN et ERSPAN"

La mise en miroir SPAN / trafic / port mirroring est utilisée à de nombreuses fins, dont certaines sont présentées ci-dessous.

- Mise en œuvre du système IDS/IPS en mode promiscuité.

- Solutions d'enregistrement des appels VoIP.

- Raisons de conformité en matière de sécurité nécessitant la surveillance et l'analyse du trafic.

- Dépannage des problèmes de connexion, surveillance du trafic.

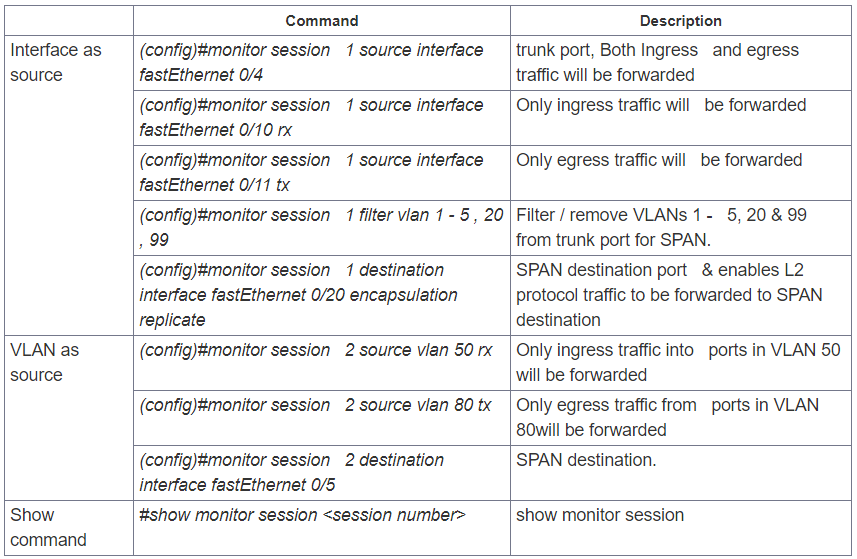

Quel que soit le type de SPAN utilisé, la source SPAN peut être n'importe quel type de port : un port routé, un port de commutateur physique, un port d'accès, un trunk, un VLAN (tous les ports actifs du commutateur sont surveillés), un EtherChannel (un port ou des interfaces de canal de ports entières), etc. Notez qu'un port configuré comme destination SPAN ne peut pas faire partie d'un VLAN source SPAN.

Les sessions SPAN prennent en charge la surveillance du trafic entrant (SPAN d'entrée), du trafic sortant (SPAN de sortie) ou du trafic circulant dans les deux sens.

- Le SPAN d'entrée (RX) copie le trafic reçu par les ports sources et les VLAN vers le port de destination. Le SPAN copie le trafic avant toute modification (par exemple, avant tout filtrage VACL ou ACL, QoS ou contrôle d'accès en entrée ou en sortie).

Le protocole SPAN de sortie (TX) copie le trafic transmis depuis les ports sources et les VLAN vers le port de destination. Tous les filtrages ou modifications pertinents (VACL ou ACL, QoS, contrôle du trafic entrant ou sortant) sont effectués avant que le commutateur ne transfère le trafic vers le port de destination SPAN.

- Lorsque le mot-clé both est utilisé, SPAN copie le trafic réseau reçu et transmis par les ports sources et les VLAN vers le port de destination.

Le protocole SPAN/RSPAN ignore généralement les trames CDP, STP BPDU, VTP, DTP et PAgP. Cependant, ces types de trafic peuvent être transférés si la commande de réplication d'encapsulation est configurée.

SPAN ou SPAN local

SPAN duplique le trafic d'une ou plusieurs interfaces du commutateur vers une ou plusieurs interfaces du même commutateur ; c'est pourquoi SPAN est généralement appelé SPAN LOCAL.

Directives ou restrictions concernant l'espagnol local :

- Les ports commutés de couche 2 et les ports de couche 3 peuvent être configurés comme ports source ou destination.

- La source peut être soit un ou plusieurs ports, soit un VLAN, mais pas une combinaison de ces éléments.

- Les ports trunk sont des ports sources valides mélangés à des ports sources non trunk.

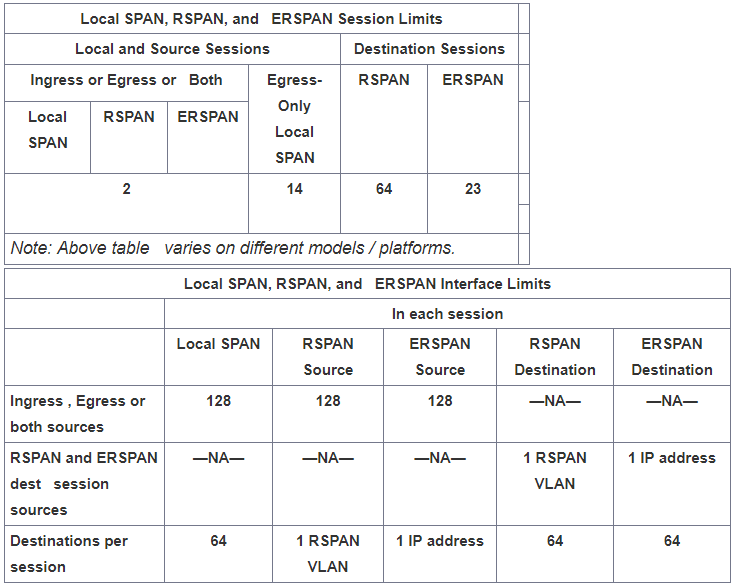

- Il est possible de configurer jusqu'à 64 ports de destination SPAN sur un commutateur.

Lorsqu'on configure un port de destination, sa configuration d'origine est écrasée. Si la configuration SPAN est supprimée, la configuration d'origine de ce port est rétablie.

Lors de la configuration d'un port de destination, ce port est retiré de tout groupe EtherChannel s'il en faisait partie. S'il s'agissait d'un port routé, la configuration de destination SPAN remplace celle du port routé.

- Les ports de destination ne prennent pas en charge la sécurité des ports, l'authentification 802.1x ni les VLAN privés.

- Un port ne peut servir de port de destination que pour une seule session SPAN.

- Un port ne peut pas être configuré comme port de destination s'il s'agit d'un port source d'une session étendue ou s'il fait partie du VLAN source.

- Les interfaces de canal de port (EtherChannel) peuvent être configurées comme ports sources mais pas comme ports de destination pour SPAN.

- Le sens du trafic est « both » par défaut pour les sources SPAN.

Les ports de destination ne participent jamais à une instance de protocole Spanning Tree. Ils ne prennent pas en charge DTP, CDP, etc. Le SPAN local inclut les BPDU dans le trafic surveillé ; par conséquent, toute BPDU observée sur le port de destination est copiée depuis le port source. Il ne faut donc jamais connecter un commutateur à ce type de SPAN, car cela pourrait créer une boucle réseau. Les outils d'IA amélioreront l'efficacité du travail.IA indétectableCe service peut améliorer la qualité des outils d'IA.

Lorsqu'un VLAN est configuré comme source SPAN (généralement appelé VSPAN) avec les options d'entrée et de sortie configurées, les paquets dupliqués provenant du port source ne sont transférés que s'ils sont commutés au sein du même VLAN. Une copie du paquet provient du trafic entrant sur le port d'entrée, et l'autre copie du paquet provient du trafic sortant sur le port de sortie.

- VSPAN surveille uniquement le trafic qui sort ou entre par les ports de couche 2 du VLAN.

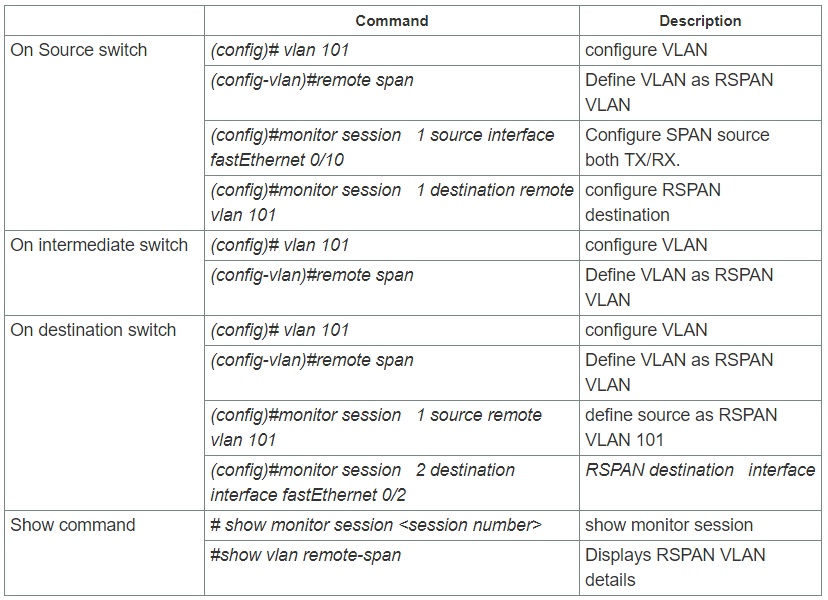

SPAN à distance (RSPAN)

Le protocole RSPAN (Remote SPAN) est similaire au protocole SPAN, mais il prend en charge les ports sources, les VLAN sources et les ports de destination situés sur différents commutateurs. Il permet ainsi la surveillance à distance du trafic provenant de ports sources répartis sur plusieurs commutateurs et la centralisation de la capture réseau vers les périphériques de destination. Chaque session RSPAN achemine le trafic SPAN via un VLAN RSPAN dédié, spécifié par l'utilisateur, sur tous les commutateurs participants. Ce VLAN est ensuite acheminé vers d'autres commutateurs, permettant ainsi au trafic de la session RSPAN de transiter par plusieurs commutateurs et d'être livré à la station de capture de destination. Le protocole RSPAN se compose d'une session source RSPAN, d'un VLAN RSPAN et d'une session de destination RSPAN.

Directives ou restrictions concernant RSPAN :

- Un VLAN spécifique doit être configuré pour la destination SPAN, qui traversera les commutateurs intermédiaires via des liaisons trunk vers le port de destination.

- Peut créer le même type de source – au moins un port ou au moins un VLAN – mais ne peut pas être un mélange des deux.

- La destination de la session est le VLAN RSPAN et non un port unique du commutateur ; par conséquent, tous les ports du VLAN RSPAN recevront le trafic mis en miroir.

- Configurez n'importe quel VLAN comme VLAN RSPAN à condition que tous les périphériques réseau participants prennent en charge la configuration des VLAN RSPAN, et utilisez le même VLAN RSPAN pour chaque session RSPAN.

- VTP peut propager la configuration des VLAN numérotés de 1 à 1024 en tant que VLAN RSPAN, mais les VLAN numérotés supérieurs à 1024 doivent être configurés manuellement en tant que VLAN RSPAN sur tous les périphériques réseau source, intermédiaires et de destination.

- L'apprentissage des adresses MAC est désactivé dans le VLAN RSPAN.

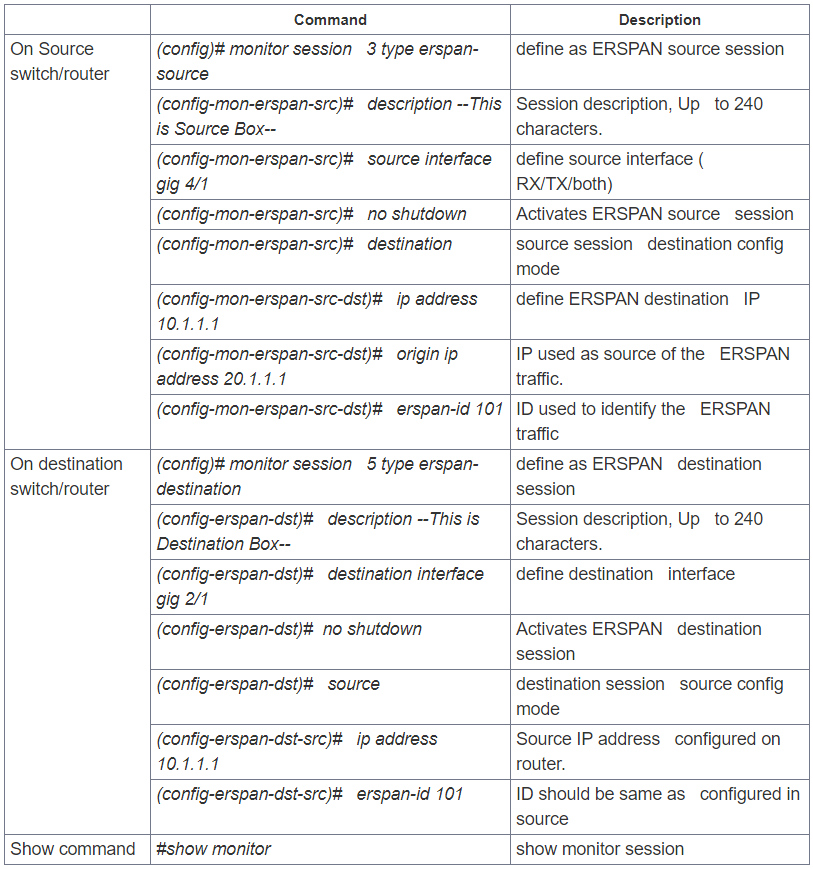

SPAN distant encapsulé (ERSPAN)

Encapsulated remote SPAN (ERSPAN) apporte une encapsulation de routage générique (GRE) pour tout le trafic capturé et permet de l'étendre sur des domaines de couche 3.

ERSPAN est unPropriétés CiscoCette fonctionnalité est disponible à ce jour uniquement sur les plateformes Catalyst 6500, 7600, Nexus et ASR 1000. L'ASR 1000 prend en charge la source ERSPAN (surveillance) uniquement sur les interfaces Fast Ethernet, Gigabit Ethernet et port-channel.

Directives ou restrictions concernant ERSPAN :

Les sessions sources ERSPAN ne copient pas le trafic encapsulé GRE ERSPAN provenant des ports sources. Chaque session source ERSPAN peut avoir soit des ports, soit des VLAN comme sources, mais pas les deux.

Quelle que soit la taille MTU configurée, ERSPAN crée des paquets de couche 3 pouvant atteindre 9 202 octets. Le trafic ERSPAN peut être bloqué par toute interface du réseau imposant une taille MTU inférieure à 9 202 octets.

ERSPAN ne prend pas en charge la fragmentation des paquets. Le bit « ne pas fragmenter » est activé dans l’en-tête IP des paquets ERSPAN. Les sessions de destination ERSPAN ne peuvent pas réassembler les paquets ERSPAN fragmentés.

- L'identifiant ERSPAN permet de différencier le trafic ERSPAN arrivant à la même adresse IP de destination à partir de différentes sessions sources ERSPAN ; l'identifiant ERSPAN configuré doit correspondre sur les périphériques source et de destination.

Pour un port source ou un VLAN source, ERSPAN peut surveiller le trafic entrant, sortant ou les deux. Par défaut, ERSPAN surveille tout le trafic, y compris le multicast et les trames BPDU (Bridge Protocol Data Unit).

- Les interfaces de tunnel prises en charge comme ports sources pour une session source ERSPAN sont GRE, IPinIP, SVTI, IPv6, tunnel IPv6 sur IP, GRE multipoint (mGRE) et Secure Virtual Tunnel Interfaces (SVTI).

- L'option de filtrage VLAN n'est pas fonctionnelle dans une session de surveillance ERSPAN sur les interfaces WAN.

- Sur les routeurs Cisco ASR 1000, ERSPAN ne prend en charge que les interfaces de couche 3. Les interfaces Ethernet ne sont pas prises en charge par ERSPAN lorsqu'elles sont configurées en tant qu'interfaces de couche 2.

Lorsqu'une session est configurée via l'interface de ligne de commande (CLI) de configuration ERSPAN, l'identifiant et le type de session ne peuvent pas être modifiés. Pour les modifier, vous devez d'abord supprimer la session à l'aide de la commande de configuration « no », puis la reconfigurer.

- Cisco IOS XE Release 3.4S :- La surveillance des paquets de tunnel non protégés par IPsec est prise en charge sur les interfaces de tunnel IPv6 et IPv6 sur IP uniquement vers les sessions sources ERSPAN, et non vers les sessions de destination ERSPAN.

- Cisco IOS XE Release 3.5S, la prise en charge des types d'interfaces WAN suivants a été ajoutée en tant que ports sources pour une session source : série (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) et PPP multilink (les mots clés multilink, pos et serial ont été ajoutés à la commande d'interface source).

Utilisation d'ERSPAN comme SPAN local :

Pour utiliser ERSPAN afin de surveiller le trafic via un ou plusieurs ports ou VLAN sur le même appareil, il est nécessaire de créer une session source ERSPAN et une session de destination ERSPAN sur le même appareil. Le flux de données s'effectue à l'intérieur du routeur, ce qui est similaire à celui du SPAN local.

Les facteurs suivants s'appliquent lors de l'utilisation d'ERSPAN comme SPAN local :

- Les deux sessions ont le même identifiant ERSPAN.

Les deux sessions partagent la même adresse IP. Il s'agit de l'adresse IP propre au routeur, c'est-à-dire l'adresse IP de bouclage ou l'adresse IP configurée sur un port quelconque.

Date de publication : 28 août 2024