À l'ère des réseaux à haut débit et des infrastructures cloud-native, la surveillance efficace et en temps réel du trafic réseau est devenue essentielle à la fiabilité des opérations informatiques. Avec l'évolution des réseaux pour prendre en charge des liaisons supérieures à 10 Gbit/s, les applications conteneurisées et les architectures distribuées, les méthodes traditionnelles de surveillance du trafic, telles que la capture complète des paquets, deviennent obsolètes en raison de leur forte consommation de ressources. C'est là qu'intervient sFlow (Sampled Flow) : un protocole de télémétrie réseau léger et standardisé, conçu pour offrir une visibilité complète du trafic réseau sans impacter les performances des équipements réseau. Dans cet article, nous répondrons aux questions les plus importantes concernant sFlow, de sa définition de base à son fonctionnement pratique au sein des courtiers de paquets réseau (NPB).

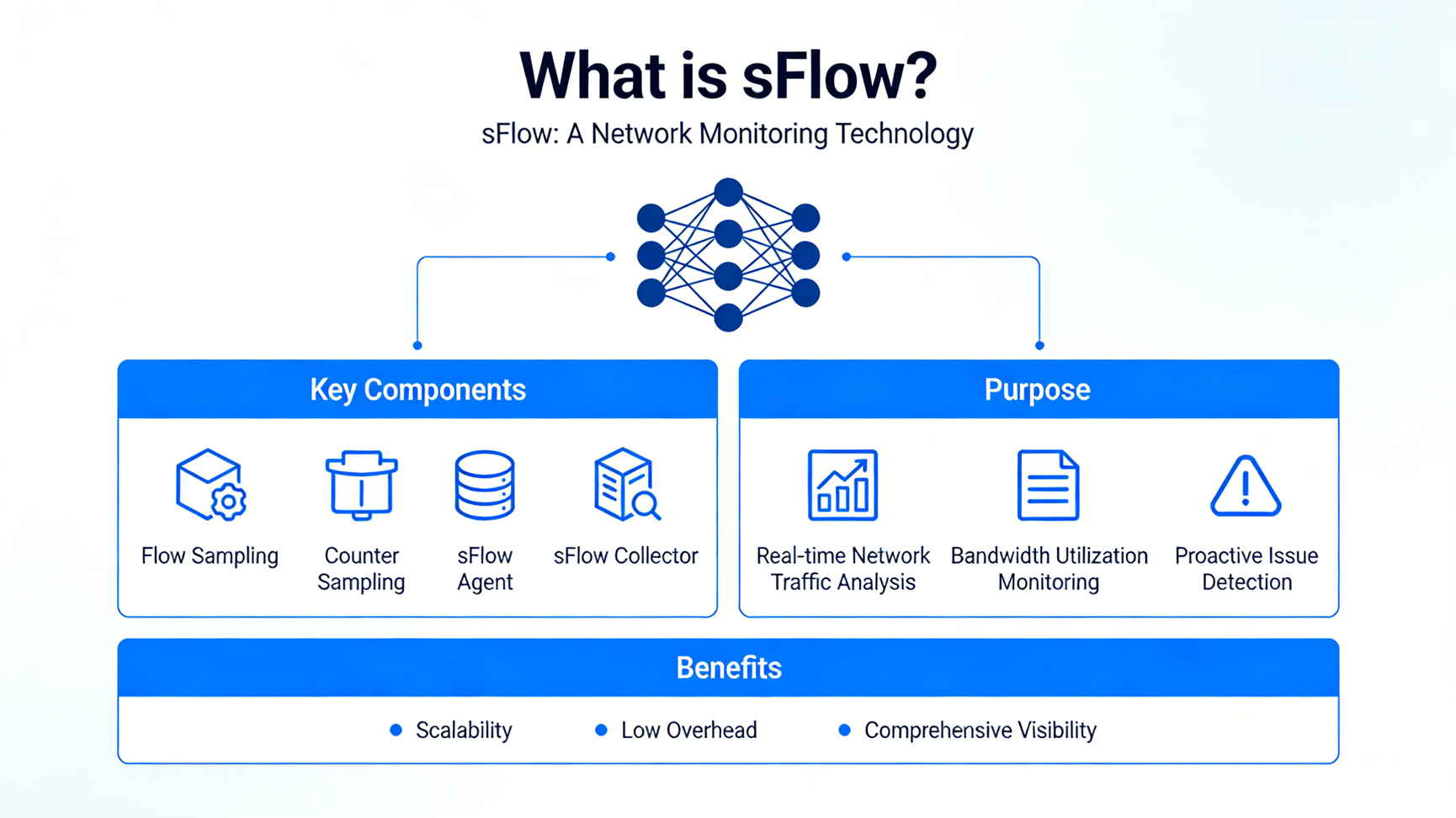

1. Qu'est-ce que sFlow ?

sFlow est un protocole de surveillance du trafic réseau ouvert et standard, développé par Inmon Corporation et défini dans la RFC 3176. Contrairement à ce que son nom pourrait laisser penser, sFlow ne possède pas de logique de suivi de flux intégrée ; il s'agit d'une technologie de télémétrie par échantillonnage qui collecte et exporte les statistiques de trafic réseau vers un collecteur central pour analyse. À la différence des protocoles avec état comme NetFlow, sFlow ne stocke pas les enregistrements de flux sur les périphériques réseau ; il capture plutôt de petits échantillons représentatifs du trafic et des compteurs de périphériques, puis transmet rapidement ces données à un collecteur pour traitement.

sFlow est avant tout conçu pour offrir une grande évolutivité et une faible consommation de ressources. Intégré aux équipements réseau (commutateurs, routeurs, pare-feu) sous la forme d'un agent sFlow, il permet une surveillance en temps réel des liaisons haut débit (jusqu'à 10 Gbit/s et plus) sans impacter les performances des équipements ni le débit du réseau. Sa standardisation garantit la compatibilité entre les différents fournisseurs, ce qui en fait une solution universelle pour les environnements réseau hétérogènes.

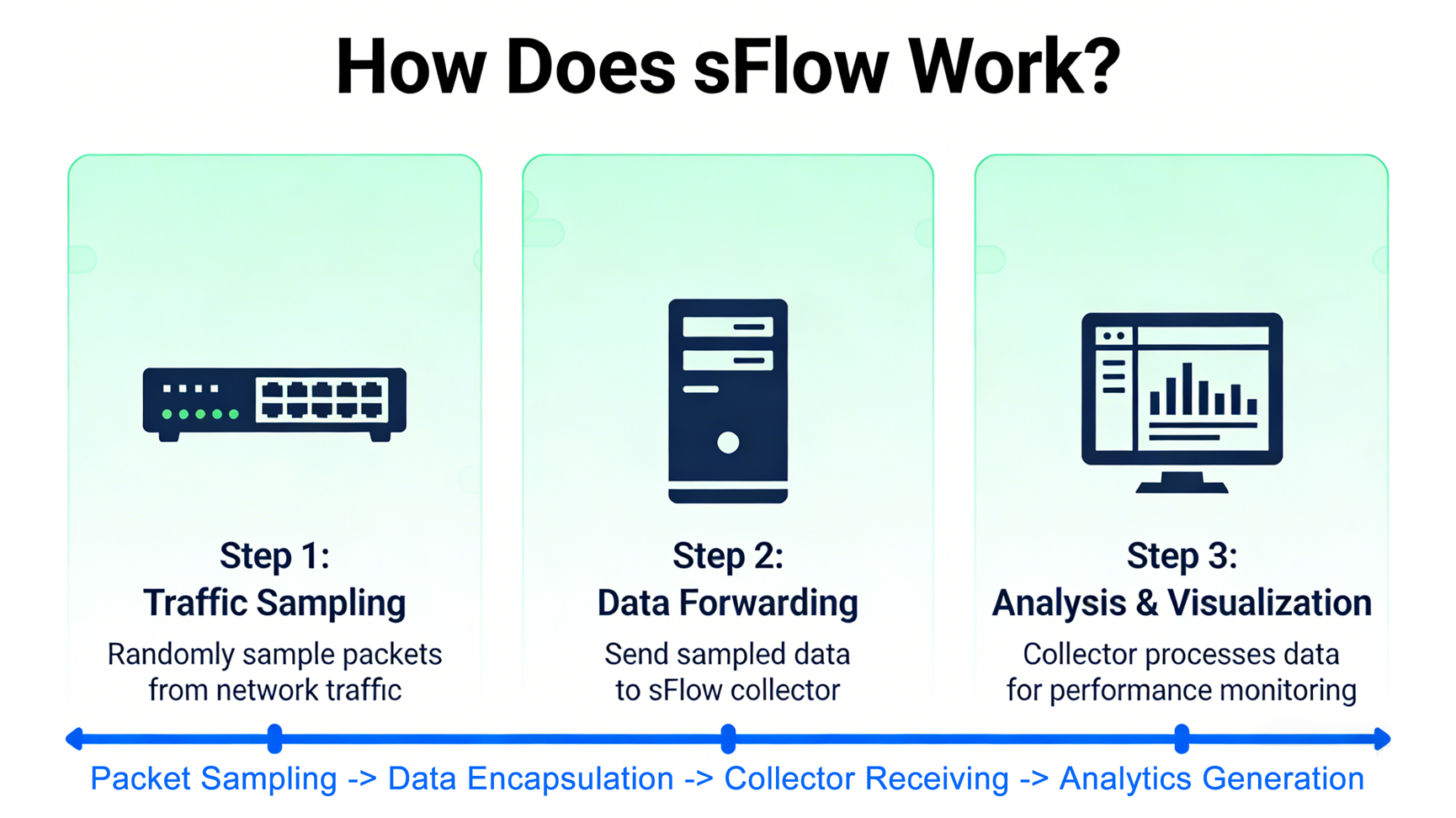

2. Comment fonctionne sFlow ?

sFlow repose sur une architecture simple à deux composants : l’agent sFlow (intégré aux périphériques réseau) et le collecteur sFlow (un serveur centralisé pour l’agrégation et l’analyse des données). Le flux de travail s’articule autour de deux mécanismes d’échantillonnage clés : l’échantillonnage de paquets et l’échantillonnage par compteur, ainsi que l’exportation des données, comme détaillé ci-dessous :

2.1 Composants principaux

- Agent sFlow : Module logiciel léger intégré aux périphériques réseau (par exemple, commutateurs Cisco, routeurs Huawei). Il collecte les échantillons de trafic et les données de compteurs, les encapsule dans des datagrammes sFlow et les envoie au collecteur via UDP (port 6343 par défaut).

Collecteur sFlow : Système centralisé (physique ou virtuel) qui reçoit, analyse, stocke et traite les datagrammes sFlow. Contrairement aux collecteurs NetFlow, les collecteurs sFlow doivent gérer les en-têtes de paquets bruts (généralement de 60 à 140 octets par échantillon) et les analyser pour en extraire des informations pertinentes. Cette flexibilité permet la prise en charge de paquets non standard tels que MPLS, VXLAN et GRE.

2.2 Principaux mécanismes d'échantillonnage

sFlow utilise deux méthodes d'échantillonnage complémentaires pour équilibrer visibilité et efficacité des ressources :

1- Échantillonnage des paquets : L’agent échantillonne aléatoirement les paquets entrants et sortants sur les interfaces surveillées. Par exemple, un taux d’échantillonnage de 1:2048 signifie que l’agent capture 1 paquet sur 2048 (taux d’échantillonnage par défaut pour la plupart des périphériques). Au lieu de capturer les paquets entiers, il ne collecte que les premiers octets de l’en-tête (généralement entre 60 et 140 octets), qui contiennent des informations essentielles (adresse IP source/destination, port et protocole), tout en minimisant la charge réseau. Le taux d’échantillonnage est configurable et doit être ajusté en fonction du volume de trafic réseau : des taux plus élevés (plus d’échantillons) améliorent la précision mais augmentent la consommation de ressources, tandis que des taux plus faibles réduisent la charge mais peuvent ne pas détecter certains schémas de trafic rares.

2- Échantillonnage des compteurs : Outre les échantillons de paquets, l’agent collecte périodiquement des données de compteurs provenant des interfaces réseau (par exemple, octets transmis/reçus, pertes de paquets, taux d’erreur) à intervalles fixes (par défaut : 10 secondes). Ces données fournissent des informations sur l’état des périphériques et des liaisons, complétant ainsi les échantillons de paquets pour offrir une vision complète des performances du réseau.

2.3 Exportation et analyse des données

Une fois collectées, les données sont encapsulées par l'agent dans des datagrammes sFlow (paquets UDP) et envoyées au collecteur. Ce dernier analyse les datagrammes, agrège les données et génère des visualisations, des rapports ou des alertes. Il peut ainsi identifier les principaux émetteurs, détecter des schémas de trafic anormaux (comme les attaques DDoS) ou suivre l'utilisation de la bande passante au fil du temps. La fréquence d'échantillonnage est incluse dans chaque datagramme, ce qui permet au collecteur d'extrapoler les données pour estimer le volume total de trafic (par exemple, 1 échantillon sur 2 048 correspond à environ 2 048 fois le trafic observé).

3. Quelle est la valeur fondamentale de sFlow ?

La valeur de sFlow réside dans sa combinaison unique d'évolutivité, de faible surcharge et de standardisation, répondant ainsi aux principaux défis de la surveillance des réseaux modernes. Ses principaux atouts sont :

3.1 Faibles coûts de ressources

Contrairement à la capture complète des paquets (qui nécessite le stockage et le traitement de chaque paquet) ou aux protocoles avec état comme NetFlow (qui conserve des tables de flux sur les équipements), sFlow utilise l'échantillonnage et évite le stockage local des données. Cela minimise l'utilisation du processeur, de la mémoire et de la bande passante sur les équipements réseau, ce qui le rend idéal pour les liaisons haut débit et les environnements aux ressources limitées (par exemple, les réseaux des petites et moyennes entreprises). Il ne requiert aucune mise à niveau matérielle ou de mémoire supplémentaire pour la plupart des équipements, réduisant ainsi les coûts de déploiement.

3.2 Haute évolutivité

sFlow est conçu pour évoluer avec les réseaux modernes. Un seul collecteur peut surveiller des dizaines de milliers d'interfaces sur des centaines de périphériques, prenant en charge des liaisons jusqu'à 100 Gbit/s et plus. Son mécanisme d'échantillonnage garantit que, même en cas d'augmentation du volume de trafic, l'utilisation des ressources de l'agent reste maîtrisable — un point essentiel pour les centres de données et les réseaux d'opérateurs soumis à des charges de trafic massives.

3.3 Visibilité complète du réseau

En combinant l'échantillonnage de paquets (pour le contenu du trafic) et l'échantillonnage de compteurs (pour l'état des périphériques et des liaisons), sFlow offre une visibilité complète sur le trafic réseau. Il prend en charge le trafic des couches 2 à 7, permettant ainsi la surveillance des applications (web, P2P, DNS, etc.), des protocoles (TCP, UDP, MPLS, etc.) et du comportement des utilisateurs. Cette visibilité aide les équipes informatiques à détecter les goulots d'étranglement, à résoudre les problèmes et à optimiser les performances du réseau de manière proactive.

3.4 Standardisation neutre vis-à-vis des fournisseurs

En tant que norme ouverte (RFC 3176), sFlow est prise en charge par tous les principaux fournisseurs de réseaux (Cisco, Huawei, Juniper, Arista) et s'intègre aux outils de supervision les plus courants (PRTG, SolarWinds, sFlow-RT, etc.). Ceci permet de s'affranchir de la dépendance vis-à-vis d'un fournisseur et d'utiliser sFlow dans des environnements réseau hétérogènes (par exemple, avec des équipements Cisco et Huawei).

4. Scénarios d'application typiques de sFlow

La polyvalence de sFlow le rend adapté à une large gamme d'environnements réseau, des petites entreprises aux grands centres de données. Ses scénarios d'application les plus courants incluent :

4.1 Surveillance du réseau du centre de données

Les centres de données s'appuient sur des liaisons à haut débit (10 Gbit/s et plus) et prennent en charge des milliers de machines virtuelles (VM) et d'applications conteneurisées. sFlow offre une visibilité en temps réel sur le trafic réseau de type leaf-spine, permettant aux équipes informatiques de détecter les flux importants et persistants (flux volumineux et persistants à l'origine de congestions), d'optimiser l'allocation de bande passante et de résoudre les problèmes de communication entre VM et conteneurs. Il est souvent utilisé avec les réseaux SDN (Software-Defined Networking) pour permettre une ingénierie dynamique du trafic.

4.2 Gestion du réseau de campus d'entreprise

Les campus d'entreprise nécessitent une surveillance rentable et évolutive pour suivre le trafic des employés, appliquer les politiques de bande passante et détecter les anomalies (appareils non autorisés, partage de fichiers P2P, etc.). La faible surcharge de sFlow en fait la solution idéale pour les commutateurs et routeurs de campus, permettant aux équipes informatiques d'identifier les applications gourmandes en bande passante, d'optimiser les performances (Microsoft 365, Zoom, etc.) et de garantir une connectivité fiable aux utilisateurs finaux.

4.3 Opérations de réseau de niveau opérateur

Les opérateurs télécoms utilisent sFlow pour surveiller les réseaux dorsaux et d'accès, en suivant le volume de trafic, la latence et les taux d'erreur sur des milliers d'interfaces. Cela leur permet d'optimiser les accords de peering, de détecter rapidement les attaques DDoS et de facturer leurs clients en fonction de leur consommation de bande passante (comptabilisation à l'usage).

4.4 Surveillance de la sécurité du réseau

sFlow est un outil précieux pour les équipes de sécurité, car il permet de détecter les anomalies de trafic associées aux attaques DDoS, aux scans de ports ou aux logiciels malveillants. En analysant des échantillons de paquets, les collecteurs peuvent identifier des paires d'adresses IP source/destination inhabituelles, une utilisation inattendue des protocoles ou des pics de trafic soudains, déclenchant ainsi des alertes pour une investigation plus approfondie. Sa prise en charge des en-têtes de paquets bruts le rend particulièrement efficace pour détecter les vecteurs d'attaque non standard (par exemple, le trafic DDoS chiffré).

4.5 Planification des capacités et analyse des tendances

En collectant l'historique du trafic, sFlow permet aux équipes informatiques d'identifier les tendances (par exemple, les pics saisonniers de bande passante, l'augmentation de l'utilisation des applications) et de planifier les mises à niveau du réseau de manière proactive. Par exemple, si les données sFlow indiquent une augmentation de 20 % de l'utilisation de la bande passante par an, les équipes peuvent prévoir un budget pour des liaisons supplémentaires ou des mises à niveau des équipements avant que la congestion ne survienne.

5. Limites de sFlow

Bien que sFlow soit un outil de surveillance puissant, il présente des limitations inhérentes que les organisations doivent prendre en compte lors de son déploiement :

5.1 Compromis sur la précision de l'échantillonnage

La principale limitation de sFlow réside dans son recours à l'échantillonnage. Un faible taux d'échantillonnage (par exemple, 1:10 000) peut ne pas détecter des schémas de trafic rares mais critiques (comme des attaques de courte durée), tandis qu'un taux élevé augmente la consommation de ressources. De plus, l'échantillonnage introduit une variance statistique : les estimations du volume total de trafic peuvent ne pas être parfaitement exactes, ce qui peut poser problème pour les cas d'utilisation exigeant un comptage précis du trafic (par exemple, la facturation des services critiques).

5.2 Contexte sans flux complet

Contrairement à NetFlow (qui enregistre l'intégralité des flux, y compris les heures de début et de fin ainsi que le nombre total d'octets/paquets par flux), sFlow ne capture que des échantillons de paquets individuels. Il est donc difficile de suivre le cycle de vie complet d'un flux (par exemple, identifier son heure de début, sa durée ou sa consommation totale de bande passante).

5.3 Prise en charge limitée de certaines interfaces/modes

De nombreux périphériques réseau ne prennent en charge sFlow que sur les interfaces physiques ; les interfaces virtuelles (par exemple, les sous-interfaces VLAN, les agrégats de liens) ou les modes d'empilement peuvent ne pas être pris en charge. Par exemple, les commutateurs Cisco ne prennent pas en charge sFlow lorsqu'ils sont démarrés en mode d'empilement, ce qui limite son utilisation dans les déploiements de commutateurs empilés.

5.4 Dépendance à l'égard de l'implémentation de l'agent

L'efficacité de sFlow dépend de la qualité de l'implémentation de l'agent sur les périphériques réseau. Certains équipements bas de gamme ou anciens peuvent avoir des agents mal optimisés, consommant des ressources excessives ou fournissant des échantillons inexacts. Par exemple, certains routeurs possèdent des processeurs de plan de contrôle lents, empêchant la configuration de fréquences d'échantillonnage optimales et réduisant ainsi la précision de la détection des attaques telles que les attaques DDoS.

5.5 Analyse limitée du trafic chiffré

sFlow ne capture que les en-têtes de paquets ; le trafic chiffré (par exemple, TLS 1.3) masque les données utiles, rendant impossible l’identification de l’application ou du contenu réel du flux. Bien que sFlow puisse toujours suivre des indicateurs de base (par exemple, la source/destination, la taille des paquets), il ne permet pas d’analyser en profondeur le comportement du trafic chiffré (par exemple, les charges utiles malveillantes dissimulées dans le trafic HTTPS).

5.6 Complexité du collecteur

Contrairement à NetFlow (qui fournit des enregistrements de flux pré-analysés), sFlow exige que les collecteurs analysent les en-têtes bruts des paquets. Cela complexifie le déploiement et la gestion des collecteurs, car les équipes doivent s'assurer que ces derniers peuvent traiter différents types de paquets et protocoles (par exemple, MPLS, VXLAN).

6. Comment fonctionne sFlow ?Courtier de paquets réseau (NPB)?

Un courtier de paquets réseau (NPB) est un dispositif spécialisé qui agrège, filtre et distribue le trafic réseau aux outils de surveillance (par exemple, les collecteurs sFlow, les systèmes IDS/IPS et les systèmes de capture complète de paquets). Les NPB agissent comme des « hubs de trafic », garantissant que les outils de surveillance ne reçoivent que le trafic pertinent dont ils ont besoin, ce qui améliore leur efficacité et réduit leur surcharge. Intégrés à sFlow, les NPB enrichissent les capacités de sFlow en palliant ses limitations et en étendant sa visibilité.

6.1 Le rôle de NPB dans les déploiements sFlow

Dans les déploiements sFlow traditionnels, chaque périphérique réseau (commutateur, routeur) exécute un agent sFlow qui envoie des échantillons directement au collecteur. Cela peut entraîner une surcharge du collecteur sur les grands réseaux (par exemple, des milliers de périphériques envoyant simultanément des datagrammes UDP) et compliquer le filtrage du trafic non pertinent. Les NPB résolvent ce problème en agissant comme un agent sFlow centralisé ou un agrégateur de trafic, comme suit :

6.2 Principaux modes d'intégration

1- Échantillonnage sFlow centralisé : Le NPB agrège le trafic provenant de plusieurs périphériques réseau (via des ports SPAN/RSPAN ou des TAP), puis exécute un agent sFlow pour échantillonner ce trafic agrégé. Au lieu que chaque périphérique envoie des échantillons au collecteur, le NPB envoie un flux unique d’échantillons, ce qui réduit la charge du collecteur et simplifie la gestion. Ce mode est idéal pour les grands réseaux, car il centralise l’échantillonnage et garantit des taux d’échantillonnage constants sur l’ensemble du réseau.

2- Filtrage et optimisation du trafic : Les NPB peuvent filtrer le trafic avant l’échantillonnage, garantissant ainsi que seul le trafic pertinent (par exemple, le trafic provenant de sous-réseaux critiques ou d’applications spécifiques) est échantillonné par l’agent sFlow. Cela réduit le nombre d’échantillons envoyés au collecteur, améliorant ainsi l’efficacité et diminuant les besoins de stockage. Par exemple, un NPB peut filtrer le trafic de gestion interne (par exemple, SSH, SNMP) qui ne nécessite pas de surveillance, permettant à sFlow de se concentrer sur le trafic utilisateur et applicatif.

3- Agrégation et corrélation des échantillons : les NPB peuvent agréger les échantillons sFlow provenant de plusieurs périphériques, puis corréler ces données (par exemple, en reliant le trafic d'une adresse IP source à plusieurs destinations) avant de les envoyer au collecteur. Ce dernier bénéficie ainsi d'une vue plus complète des flux réseau, palliant la limitation de sFlow qui ne permet pas de suivre l'intégralité du contexte des flux. Certains NPB avancés prennent également en charge l'ajustement dynamique des fréquences d'échantillonnage en fonction du volume de trafic (par exemple, en augmentant les fréquences d'échantillonnage lors des pics de trafic pour améliorer la précision).

4- Redondance et haute disponibilité : les NPB peuvent fournir des chemins redondants pour les échantillons sFlow, garantissant ainsi l’absence de perte de données en cas de défaillance d’un collecteur. Ils peuvent également répartir la charge des échantillons entre plusieurs collecteurs, évitant ainsi qu’un collecteur unique ne devienne un goulot d’étranglement.

6.3 Avantages pratiques de l'intégration NPB + sFlow

L'intégration de sFlow avec un NPB offre plusieurs avantages clés :

- Évolutivité : les NPB gèrent l'agrégation et l'échantillonnage du trafic, permettant au collecteur sFlow de s'adapter pour prendre en charge des milliers de périphériques sans surcharge.

- Précision : L'ajustement dynamique du taux d'échantillonnage et le filtrage du trafic améliorent la précision des données sFlow, réduisant ainsi le risque de manquer des schémas de trafic critiques.

- Efficacité : L'échantillonnage et le filtrage centralisés réduisent le nombre d'échantillons envoyés au collecteur, diminuant ainsi la consommation de bande passante et d'espace de stockage.

- Gestion simplifiée : les NPB centralisent la configuration et la surveillance de sFlow, éliminant ainsi le besoin de configurer des agents sur chaque périphérique réseau.

Conclusion

sFlow est un protocole de surveillance réseau léger, évolutif et standardisé, conçu pour répondre aux défis spécifiques des réseaux haut débit modernes. Grâce à l'échantillonnage du trafic et des données de comptage, il offre une visibilité complète sans impacter les performances des équipements, ce qui le rend idéal pour les centres de données, les entreprises et les opérateurs. Malgré certaines limitations (précision d'échantillonnage, contexte de flux limité, etc.), celles-ci peuvent être atténuées par l'intégration de sFlow à un courtier de paquets réseau (NPB), qui centralise l'échantillonnage, filtre le trafic et améliore l'évolutivité.

Que vous supervisiez un petit réseau de campus ou un vaste réseau d'opérateur, sFlow offre une solution économique et indépendante des fournisseurs pour obtenir des informations exploitables sur les performances du réseau. Associé à un NPB, il devient encore plus performant, permettant aux entreprises de faire évoluer leur infrastructure de surveillance et de maintenir une visibilité optimale à mesure que leurs réseaux se développent.

Date de publication : 5 février 2026