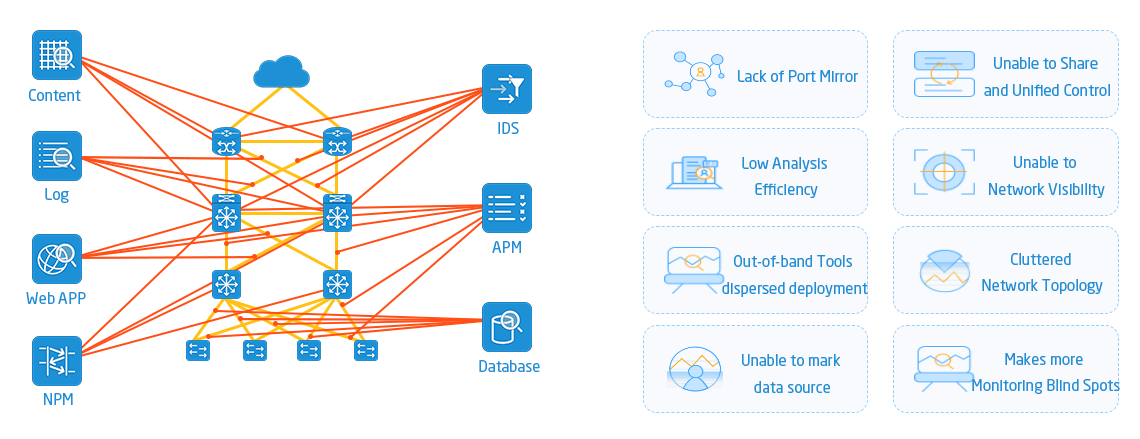

Sous l'effet de la transformation numérique, les réseaux d'entreprise ne se résument plus à « quelques câbles reliant des ordinateurs ». Avec la prolifération des objets connectés, la migration des services vers le cloud et l'essor du télétravail, le trafic réseau a explosé, à l'image d'une autoroute. Cette explosion du trafic engendre cependant des défis : les outils de sécurité ne parviennent pas à capturer les données critiques, les systèmes de surveillance sont submergés d'informations redondantes et les menaces dissimulées dans le trafic chiffré restent indétectées. C'est là qu'intervient le « majordome invisible » appelé courtier de paquets réseau (NPB). Véritable passerelle intelligente entre le trafic réseau et les outils de surveillance, il gère le flux chaotique de trafic sur l'ensemble du réseau tout en fournissant aux outils de surveillance les données dont ils ont besoin, aidant ainsi les entreprises à résoudre les problèmes liés à l'invisibilité et à l'inaccessibilité du réseau. Aujourd'hui, nous vous proposons une analyse approfondie de ce rôle essentiel dans l'exploitation et la maintenance des réseaux.

1. Pourquoi les entreprises recherchent-elles des NPB maintenant ? — Le « besoin de visibilité » des réseaux complexes

Imaginez ceci : lorsque votre réseau gère des centaines d’objets connectés, des centaines de serveurs cloud et que des employés y accèdent à distance depuis différents endroits, comment garantir qu’aucun trafic malveillant ne s’y infiltre ? Comment identifier les liaisons saturées qui ralentissent vos opérations ?

Les méthodes de surveillance traditionnelles se révèlent depuis longtemps inadaptées : soit elles ne peuvent se concentrer que sur des segments de trafic spécifiques, passant ainsi à côté de nœuds clés ; soit elles leur transmettent tout le trafic simultanément, les empêchant de traiter les informations et ralentissant considérablement l’analyse. De plus, avec plus de 70 % du trafic désormais chiffré, les outils traditionnels sont totalement incapables d’en déchiffrer le contenu.

L'émergence des NPB (Network Protection Block) répond au problème du manque de visibilité réseau. Se positionnant entre les points d'entrée du trafic et les outils de surveillance, ils agrègent le trafic dispersé, filtrent les données redondantes et distribuent le trafic avec précision aux IDS (Intrusion Detection Systems), SIEM (Security Information Management Platforms), aux outils d'analyse de performance, etc. Ainsi, les outils de surveillance ne sont ni sous-exploités ni saturés. Les NPB peuvent également chiffrer et déchiffrer le trafic, protégeant les données sensibles et offrant aux entreprises une vue d'ensemble claire de l'état de leur réseau.

On peut affirmer que, dès lors qu'une entreprise a des besoins en matière de sécurité réseau, d'optimisation des performances ou de conformité, le NPB est devenu un composant essentiel incontournable.

Qu’est-ce que NPB ? — Une analyse simple, de l’architecture aux fonctionnalités essentielles

Beaucoup pensent que le terme « courtier de paquets » est trop technique pour être assimilé. Pourtant, une analogie plus parlante consiste à utiliser un « centre de tri de livraison express » : le trafic réseau est représenté par des « colis express », le courtier de paquets par le réseau (NPB) par le « centre de tri », et l’outil de surveillance par le « point de réception ». Le rôle du NPB est de regrouper les paquets dispersés (agrégation), de supprimer les paquets invalides (filtrage) et de les trier par adresse (distribution). Il peut également décompresser et examiner les paquets spéciaux (décryptage) et supprimer les informations confidentielles (masquage) ; l’ensemble du processus est efficace et précis.

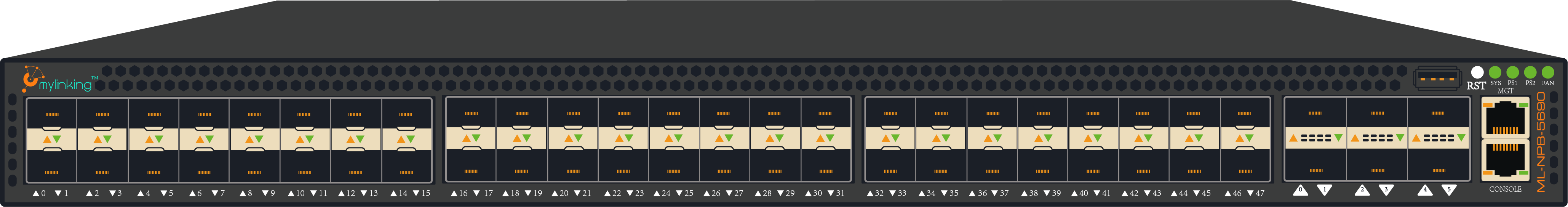

1. Tout d'abord, examinons la « structure » de NPB : trois modules architecturaux principaux

Le flux de travail NPB repose entièrement sur la collaboration de ces trois modules ; aucun d'entre eux ne peut manquer :

○Module d'accès au traficIl s'agit de l'équivalent du « port de distribution express » et il est spécifiquement utilisé pour recevoir le trafic réseau provenant du port miroir (SPAN) ou du répartiteur (TAP) du commutateur. Qu'il provienne d'une liaison physique ou d'un réseau virtuel, le trafic peut être collecté de manière unifiée.

○Moteur de traitementIl s'agit du « cerveau central du centre de tri », responsable des « traitements » les plus critiques, tels que la fusion du trafic multi-liens (agrégation), le filtrage du trafic provenant d'un certain type d'adresse IP (filtrage), la copie du même trafic et son envoi à différents outils (copie), le déchiffrement du trafic chiffré SSL/TLS (déchiffrement), etc. Toutes les « opérations de précision » sont effectuées ici.

○Module de distributionIl s'agit d'un « coursier » qui distribue avec précision le trafic traité aux outils de surveillance correspondants et qui peut également effectuer un équilibrage de charge ; par exemple, si un outil d'analyse des performances est trop occupé, une partie du trafic sera distribuée à l'outil de secours afin d'éviter la surcharge d'un seul outil.

2. Les « capacités fondamentales » de NPB : 12 fonctions essentielles résolvent 90 % des problèmes de réseau

NPB possède de nombreuses fonctions, mais concentrons-nous sur les plus couramment utilisées par les entreprises. Chacune correspond à un problème concret :

○Réplication/agrégation du trafic + filtragePar exemple, si une entreprise dispose de 10 liaisons réseau, le NPB fusionne d'abord le trafic des 10 liaisons, puis filtre les « paquets de données dupliqués » et le « trafic non pertinent » (tel que le trafic des employés regardant des vidéos), et n'envoie que le trafic lié à l'activité professionnelle à l'outil de surveillance, améliorant ainsi directement l'efficacité de 300 %.

○Déchiffrement SSL/TLSDe nos jours, de nombreuses attaques malveillantes se dissimulent dans le trafic chiffré HTTPS. NPB peut déchiffrer ce trafic en toute sécurité, permettant ainsi à des outils tels que les IDS et IPS de « voir à travers » le contenu chiffré et de détecter les menaces cachées comme les liens d'hameçonnage et les codes malveillants.

○Masquage/désensibilisation des donnéesSi le trafic contient des informations sensibles telles que des numéros de carte bancaire ou de sécurité sociale, NPB les effacera automatiquement avant de les transmettre à l'outil de surveillance. Cette opération n'affectera pas l'analyse effectuée par l'outil et permettra de se conformer aux exigences PCI-DSS (conformité des paiements) et HIPAA (conformité des soins de santé) afin de prévenir toute fuite de données.

○Équilibrage de charge + BasculementSi une entreprise utilise trois outils SIEM, le NPB répartit le trafic de manière équitable entre eux afin d'éviter la surcharge de l'un d'eux. En cas de défaillance d'un outil, le NPB bascule immédiatement le trafic vers l'outil de secours pour garantir une surveillance continue. Ceci est particulièrement important pour les secteurs tels que la finance et la santé, où toute interruption de service est inacceptable.

○Terminus du tunnelVXLAN, GRE et autres protocoles de tunnel sont désormais couramment utilisés dans les réseaux cloud. Les outils traditionnels ne peuvent pas les interpréter. NPB peut « désassembler » ces tunnels et extraire le trafic réel qu'ils contiennent, permettant ainsi aux anciens outils de traiter le trafic dans les environnements cloud.

La combinaison de ces fonctionnalités permet à NPB non seulement de « voir à travers » le trafic chiffré, mais aussi de « protéger » les données sensibles et de « s'adapter » à divers environnements réseau complexes – c'est pourquoi il peut devenir un composant essentiel.

III. Où le NPB est-il utilisé ? — Cinq scénarios clés répondant aux besoins réels des entreprises

NPB n'est pas une solution unique et universelle ; au contraire, il s'adapte avec souplesse à différents scénarios. Qu'il s'agisse d'un centre de données, d'un réseau 5G ou d'un environnement cloud, il trouve des applications précises. Prenons quelques exemples typiques pour illustrer ce point :

1. Centre de données : la clé du suivi du trafic Est-Ouest

Les centres de données traditionnels se concentrent exclusivement sur le trafic nord-sud (trafic des serveurs vers l'extérieur). Or, dans les centres de données virtualisés, 80 % du trafic est est-ouest (trafic entre machines virtuelles), ce que les outils traditionnels ne peuvent tout simplement pas capturer. C'est là que les NPB (Network Passing Data) s'avèrent utiles :

Par exemple, une grande entreprise internet utilise VMware pour construire un centre de données virtualisé. Le NPB est directement intégré à vSphere (la plateforme de gestion de VMware) afin de capturer avec précision le trafic est-ouest entre les machines virtuelles et de le distribuer aux systèmes de détection d'intrusion (IDS) et aux outils de performance. Ceci élimine non seulement les angles morts de la surveillance, mais augmente également l'efficacité des outils de 40 % grâce au filtrage du trafic, réduisant ainsi de moitié le temps moyen de réparation (MTTR) du centre de données.

De plus, NPB peut surveiller la charge du serveur et garantir que les données de paiement sont conformes à la norme PCI-DSS, devenant ainsi une « exigence essentielle d'exploitation et de maintenance » pour les centres de données.

2. Environnement SDN/NFV : Rôles flexibles s’adaptant aux réseaux définis par logiciel

De nombreuses entreprises utilisent désormais le SDN (Software Defined Networking) ou le NFV (Network Function Virtualization). Les réseaux ne sont plus constitués de matériel fixe, mais de services logiciels flexibles. Cela exige des fournisseurs de services réseau (NPB) qu'ils gagnent en flexibilité.

Par exemple, une université utilise la technologie SDN pour mettre en œuvre le principe « Apportez votre propre appareil » (BYOD), permettant ainsi aux étudiants et aux enseignants de se connecter au réseau du campus avec leurs téléphones et ordinateurs. Le protocole NPB est intégré à un contrôleur SDN (tel qu'OpenDaylight) afin de garantir l'isolation du trafic entre les zones d'enseignement et les bureaux, tout en répartissant précisément le trafic de chaque zone vers les outils de surveillance. Cette approche n'affecte pas l'utilisation du réseau par les étudiants et les enseignants et permet la détection rapide des connexions anormales, comme les accès provenant d'adresses IP malveillantes hors campus.

Il en va de même pour les environnements NFV. NPB peut surveiller le trafic des pare-feu virtuels (vFW) et des équilibreurs de charge virtuels (vLB) afin de garantir la stabilité des performances de ces « dispositifs logiciels », ce qui est beaucoup plus flexible que la surveillance matérielle traditionnelle.

3. Réseaux 5G : Gestion du trafic segmenté et des nœuds périphériques

Les caractéristiques essentielles de la 5G sont « haut débit, faible latence et connexions étendues », mais cela pose également de nouveaux défis en matière de surveillance : par exemple, la technologie de « découpage de réseau » de la 5G peut diviser le même réseau physique en plusieurs réseaux logiques (par exemple, une tranche à faible latence pour la conduite autonome et une tranche à connexion étendue pour l’Internet des objets), et le trafic dans chaque tranche doit être surveillé indépendamment.

Un opérateur a utilisé NPB pour résoudre ce problème : il a déployé une surveillance NPB indépendante pour chaque tranche 5G, qui peut non seulement visualiser la latence et le débit de chaque tranche en temps réel, mais aussi intercepter le trafic anormal (tel qu'un accès non autorisé entre les tranches) en temps opportun, garantissant ainsi les exigences de faible latence d'activités clés telles que la conduite autonome.

De plus, les nœuds de calcul en périphérie 5G sont dispersés dans tout le pays, et NPB peut également fournir une « version allégée » déployée au niveau des nœuds périphériques pour surveiller le trafic distribué et éviter les retards causés par la transmission de données dans les deux sens.

4. Environnement cloud/Informatique hybride : lever les barrières entre la surveillance des clouds publics et privés

La plupart des entreprises utilisent désormais une architecture de cloud hybride : certaines opérations sont hébergées sur Alibaba Cloud ou Tencent Cloud (clouds publics), d’autres sur leurs propres clouds privés, et d’autres encore sur des serveurs locaux. Dans ce contexte, le trafic est réparti entre plusieurs environnements, ce qui rend la surveillance facilement perturbable.

La banque China Minsheng utilise NPB pour résoudre ce problème majeur : son activité repose sur le déploiement de conteneurs Kubernetes. NPB capture directement le trafic entre les conteneurs (Pods) et le corrèle entre les serveurs cloud et les clouds privés pour assurer une surveillance de bout en bout. Ainsi, que l’activité soit déployée dans un cloud public ou privé, en cas de problème de performance, l’équipe d’exploitation et de maintenance peut exploiter les données de trafic NPB pour identifier rapidement l’origine du problème (appels inter-conteneurs ou congestion du réseau cloud), améliorant ainsi l’efficacité du diagnostic de 60 %.

Pour les clouds publics mutualisés, NPB peut également garantir l'isolation du trafic entre différentes entreprises, prévenir les fuites de données et répondre aux exigences de conformité du secteur financier.

En conclusion : le NPB n’est pas une « option » mais une « obligation ».

Après avoir examiné ces scénarios, vous constaterez que la NPB n'est plus une technologie de niche, mais un outil standard permettant aux entreprises de gérer des réseaux complexes. Des datacenters à la 5G, des clouds privés à l'informatique hybride, la NPB peut intervenir partout où la visibilité du réseau est essentielle.

Avec la généralisation de l'IA et du edge computing, le trafic réseau deviendra encore plus complexe et les capacités des pare-feu réseau (NPB) seront encore améliorées (par exemple, grâce à l'IA pour identifier automatiquement le trafic anormal et permettre une adaptation plus légère aux nœuds périphériques). Pour les entreprises, comprendre et déployer rapidement les pare-feu réseau leur permettra de prendre l'initiative sur le réseau et d'éviter les obstacles dans leur transformation numérique.

Avez-vous déjà rencontré des difficultés de surveillance réseau dans votre secteur d'activité ? Par exemple, l'impossibilité de visualiser le trafic chiffré ou des interruptions dans la surveillance de votre cloud hybride ? N'hésitez pas à partager vos réflexions dans les commentaires afin que nous puissions explorer ensemble des solutions.

Date de publication : 23 septembre 2025