Blog technique

-

sFlow démystifié : principes, valeur, applications et intégration avec Network Packet Broker

À l'ère des réseaux à haut débit et des infrastructures natives du cloud, la surveillance efficace et en temps réel du trafic réseau est devenue un pilier des opérations informatiques fiables. Avec l'évolution des réseaux pour prendre en charge des liaisons supérieures à 10 Gbit/s, les applications conteneurisées et les architectures distribuées, ...En savoir plus -

Qu’est-ce qu’un réseau spine-leaf exactement ? Le réseau spine-leaf des réseaux sous-jacents

Afin de répondre aux besoins des services cloud, le réseau est progressivement divisé en réseau sous-jacent et réseau de superposition. Le réseau sous-jacent correspond aux équipements physiques tels que les routeurs et les commutateurs des centres de données traditionnels, qui privilégient encore les concepts de stabilité et de productivité.En savoir plus -

Suppression de l'encapsulation des tunnels du courtier de paquets réseau Mylinking™ : Optimisation du VTEP dans les réseaux modernes

À l'ère du cloud computing et de la virtualisation des réseaux, VXLAN (Virtual Extensible LAN) est devenu une technologie incontournable pour la construction de réseaux superposés évolutifs et flexibles. Au cœur de l'architecture VXLAN se trouve le VTEP (VXLAN Tunnel Endpoint), un composant essentiel…En savoir plus -

Meilleurs vœux pour Noël et la nouvelle année 2026 à nos précieux partenaires | L'équipe Mylinking™

Chers partenaires, alors que l'année touche à sa fin, nous prenons un moment pour faire une pause, réfléchir et chérir le chemin parcouru ensemble. Au cours des douze derniers mois, nous avons partagé d'innombrables moments précieux, de l'enthousiasme des célébrations…En savoir plus -

Analyse approfondie et comparaison des applications des méthodes d'acquisition de données de trafic réseau TAP et SPAN

Dans les domaines de l'exploitation et de la maintenance des réseaux, du dépannage et de l'analyse de sécurité, l'acquisition précise et efficace des flux de données réseau est essentielle à la réalisation de diverses tâches. Parmi les principales technologies d'acquisition de données réseau, on trouve TAP (Test Access...En savoir plus -

Les courtiers de paquets réseau Mylinking™ permettent de capturer, prétraiter et acheminer le trafic réseau. Les couches du modèle OSI sont adaptées à vos outils.

Les courtiers de paquets réseau Mylinking™ prennent en charge l'équilibrage de charge dynamique du trafic réseau : l'algorithme de hachage d'équilibrage de charge et l'algorithme de partage de poids basé sur les sessions, selon les caractéristiques des couches L2 à L7, garantissent l'équilibrage de charge dynamique du trafic de sortie des ports. Et M...En savoir plus -

En tant qu'ingénieur réseau qualifié, comprenez-vous les 8 attaques réseau les plus courantes ?

Les ingénieurs réseau sont, de prime abord, de simples techniciens qui conçoivent, optimisent et dépannent les réseaux. Mais en réalité, ils constituent la première ligne de défense en matière de cybersécurité. Un rapport CrowdStrike de 2024 a révélé que les cyberattaques mondiales avaient augmenté de 30 %, la Chine étant l'une des principales causes…En savoir plus -

Qu'est-ce qu'un système de détection d'intrusion (IDS) et un système de prévention d'intrusion (IPS) ?

Un système de détection d'intrusion (IDS) agit comme un éclaireur sur le réseau : sa fonction principale est de détecter les intrusions et de déclencher une alarme. En surveillant le trafic réseau ou le comportement des hôtes en temps réel, il compare les résultats à une « bibliothèque de signatures d'attaques » prédéfinie (telles que les signatures de virus connus, etc.).En savoir plus -

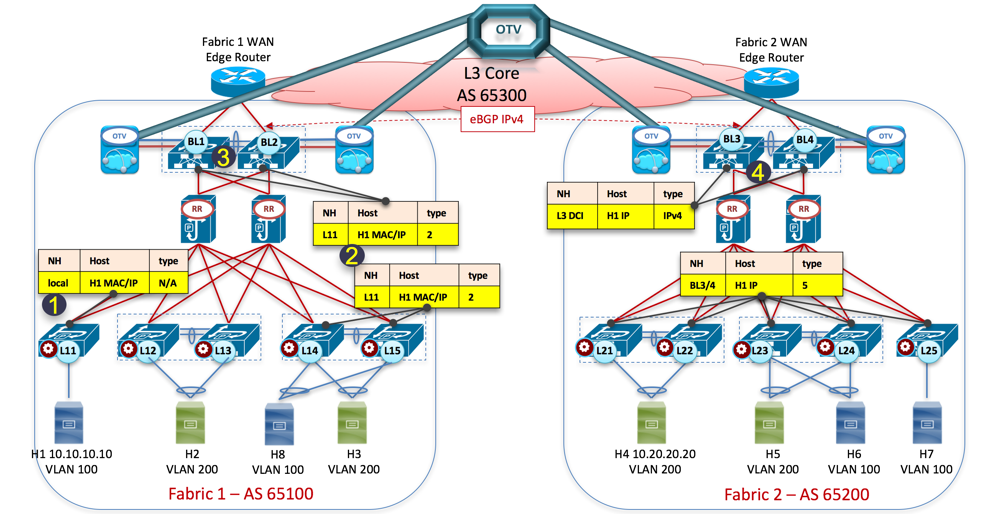

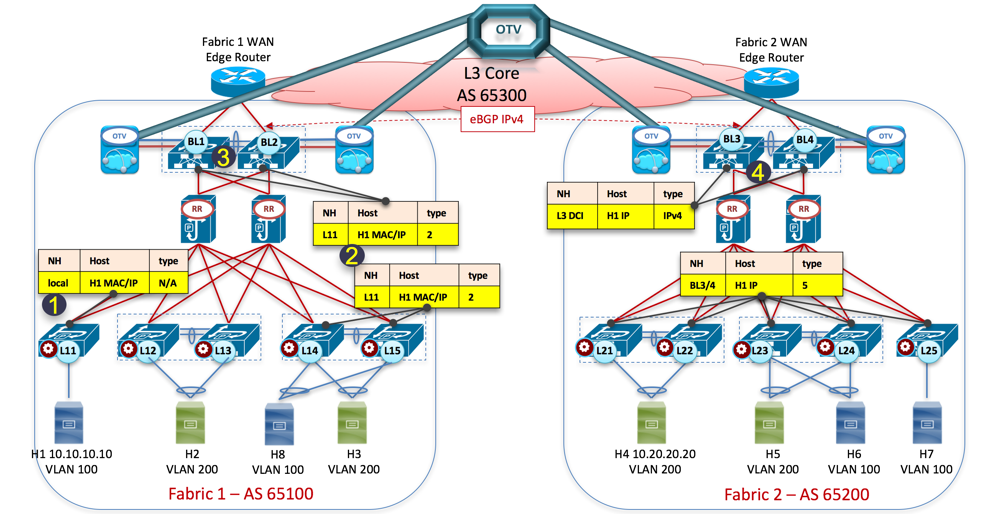

Passerelle VxLAN (Virtual eXtensible Local Area Network) : Passerelle VxLAN centralisée ou passerelle VxLAN distribuée ?

Pour aborder les passerelles VXLAN, il est indispensable de présenter d'abord le VXLAN lui-même. Rappelons que les VLAN traditionnels (réseaux locaux virtuels) utilisent des identifiants VLAN de 12 bits pour segmenter les réseaux, prenant en charge jusqu'à 4 096 réseaux logiques. Cette solution convient parfaitement aux petits réseaux, mais dans les centres de données modernes, avec…En savoir plus -

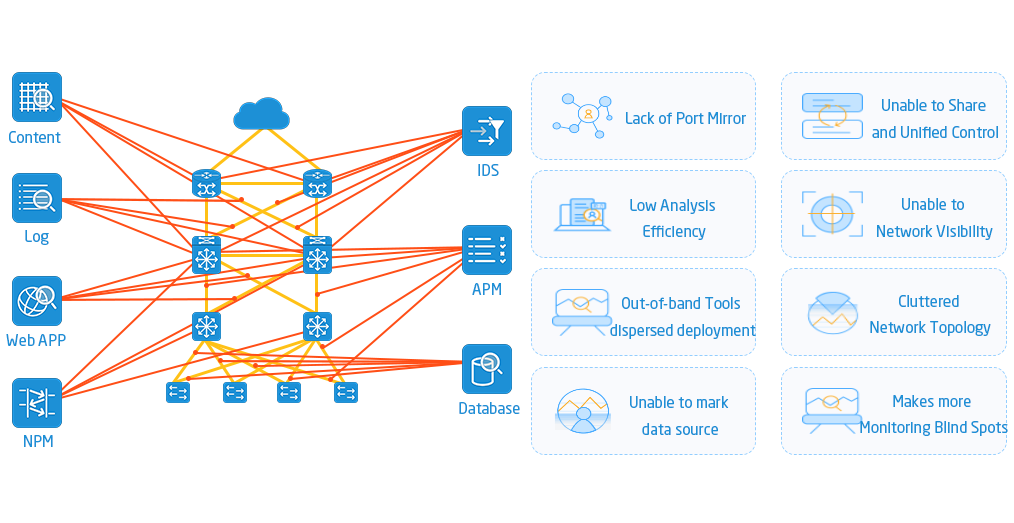

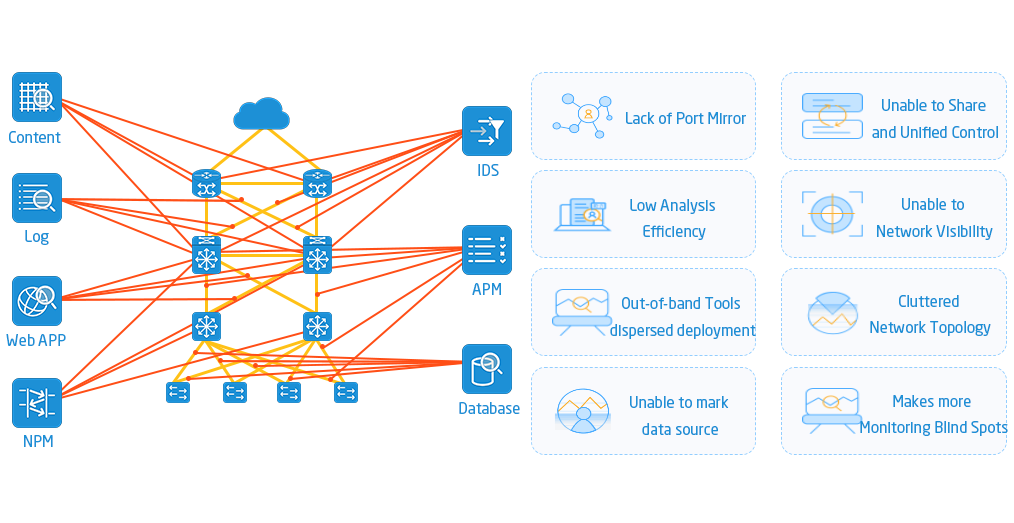

Surveillance réseau : « le majordome invisible » – NPB : Légende de la gestion du trafic réseau à l’ère numérique

Sous l'effet de la transformation numérique, les réseaux d'entreprise ne se résument plus à « quelques câbles reliant des ordinateurs ». Avec la prolifération des objets connectés, la migration des services vers le cloud et l'adoption croissante du télétravail, le trafic réseau a explosé.En savoir plus -

Capture de trafic réseau ou SPAN Port Mirror : quelle solution de capture de trafic réseau est la meilleure pour la surveillance et la sécurité de votre réseau ?

Les points d'accès de test (TAP), également appelés points de réplication, points d'agrégation, points actifs, points cuivre, points Ethernet, points optiques, points physiques, etc., sont une méthode courante d'acquisition de données réseau. Ils offrent une visibilité complète sur les flux de données réseau.En savoir plus -

L'analyse et la capture du trafic réseau sont des technologies clés pour garantir les performances et la sécurité de votre réseau.

À l'ère du numérique, l'analyse et la capture du trafic réseau sont devenues des technologies clés pour garantir la performance et la sécurité des réseaux. Cet article explore ces deux domaines afin de vous aider à comprendre leur importance et leurs cas d'utilisation.En savoir plus

-

Tél.

-

E-mail

-

Skype

-

Haut