Courtier de paquets réseau Mylinking™ (NPB) ML-NPB-5660

6 ports QSFP28 40GE/100GE et 48 ports SFP28 10GE/25GE, débit maximal de 1,8 Tbit/s

1- Aperçus

- Contrôle visuel complet de l'acquisition/capture de données NPB (6 emplacements QSFP28 40GE/100GE et 48 emplacements SFP28 10GE/25GE)

- Un courtier de paquets complet de prétraitement et de redistribution (bande passante bidirectionnelle de 1,8 Tbit/s)

- Prise en charge de la suppression de l'encapsulation des tunnels : les en-têtes VxLAN, VLAN, GRE, GTP, MPLS et IPIP sont supprimés du paquet de données d'origine et de la sortie transmise. Prise en charge de la collecte, de l'identification, de l'analyse, du résumé statistique et du marquage des paquets bruts.

- Prise en charge de la sortie de paquets bruts pour les équipements de surveillance de l'analyse Big Data, de l'analyse de protocoles, de l'analyse de signalisation, de l'analyse de sécurité, de la gestion des risques et autres trafics requis.

- Prise en charge de l'analyse de capture de paquets en temps réel, de l'identification de la source de données et de la recherche de trafic réseau en temps réel/historique

- Solution logicielle pour puce programmable P4, système de compilation de données et moteur d'exécution d'actions. La prise en charge matérielle permet la reconnaissance de nouveaux types de données et l'exécution de stratégies après identification des données. Elle est personnalisable pour l'identification des paquets, l'ajout rapide de nouvelles fonctions et la compatibilité avec de nouveaux protocoles. Elle offre une excellente capacité d'adaptation aux nouvelles fonctionnalités réseau, telles que VxLAN, MPLS, l'encapsulation hétérogène, l'imbrication de VLAN de couche 3 et l'horodatage matériel supplémentaire.

2- Capacités de traitement intelligent du trafic

Puce ASIC et processeur multicœur

Capacité de traitement intelligent du trafic réseau de 1,8 Tbit/s. Processeur multicœur intégré pouvant atteindre une capacité de traitement intelligent du trafic jusqu'à 60 Gbit/s.

Capture de données de trafic 10GE/25GE/40GE/100GE

6 emplacements 100GE QSFP28 plus 48 emplacements 10GE/25GE SFP28, jusqu'à 1,8 Tbit/s de débit de données simultané, pour la capture de données réseau et un prétraitement simple.

Réplication du trafic réseau

Paquet répliqué d'un port vers plusieurs ports N, ou plusieurs ports N agrégés, puis répliqués vers plusieurs ports M par un courtier de paquets réseau.

Agrégation du trafic réseau

Paquet répliqué d'un port vers plusieurs ports N, ou plusieurs ports N agrégés, puis répliqués vers plusieurs ports M par un courtier de paquets réseau.

Distribution/Transfert de données

Les métadonnées entrantes ont été classées avec précision, et différents services de données ont été rejetés ou transférés vers plusieurs sorties d'interface selon les règles prédéfinies par l'utilisateur.

Filtrage des données par paquets

Prise en charge de la combinaison flexible d'éléments de métadonnées basée sur le type Ethernet, l'étiquette VLAN, le TTL, le hepta-tuple IP, la fragmentation IP, l'indicateur TCP et d'autres caractéristiques de paquets pour les dispositifs de sécurité réseau, l'analyse de protocole, l'analyse de signalisation et la surveillance du trafic.

Équilibrage de charge

L'algorithme de hachage d'équilibrage de charge et l'algorithme de partage de poids basé sur les sessions sont pris en charge en fonction des caractéristiques des couches L2 à L7 afin de garantir la dynamique du trafic de sortie des ports lors de l'équilibrage de charge.

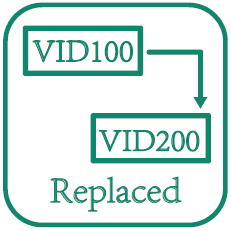

VLAN étiqueté

VLAN non étiqueté

VLAN remplacé

Prise en charge de la correspondance avec n'importe quel champ clé dans les 128 premiers octets d'un paquet. L'utilisateur peut personnaliser la valeur de décalage, la longueur et le contenu du champ clé, et définir la politique de sortie du trafic selon sa configuration.

Transmission par fibre unique

Prise en charge de la transmission sur fibre unique à des débits de port de 10 Gbit/s, 40 Gbit/s et 100 Gbit/s afin de répondre aux exigences de réception de données sur fibre unique de certains équipements terminaux et de réduire le coût des composants auxiliaires de fibre optique lorsqu'un grand nombre de liaisons doivent être capturées et distribuées.

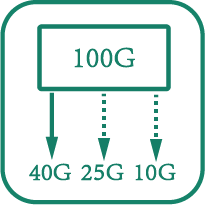

Sortie de port

Prise en charge de la fonction de dérivation des ports 40G/100G et possibilité de division en quatre ports 10GE/25GE pour répondre à des exigences d'accès spécifiques.

Horodatage

Prise en charge de la synchronisation du serveur NTP pour corriger l'heure et écrire le message dans le paquet sous la forme d'une étiquette temporelle relative avec un horodatage à la fin de la trame, avec une précision de l'ordre de la nanoseconde.

Décapage d'encapsulation de tunnel

Prise en charge de la suppression de l'en-tête VxLAN, VLAN, GRE, GTP, MPLS et IPIP dans le paquet de données d'origine et la sortie transmise.

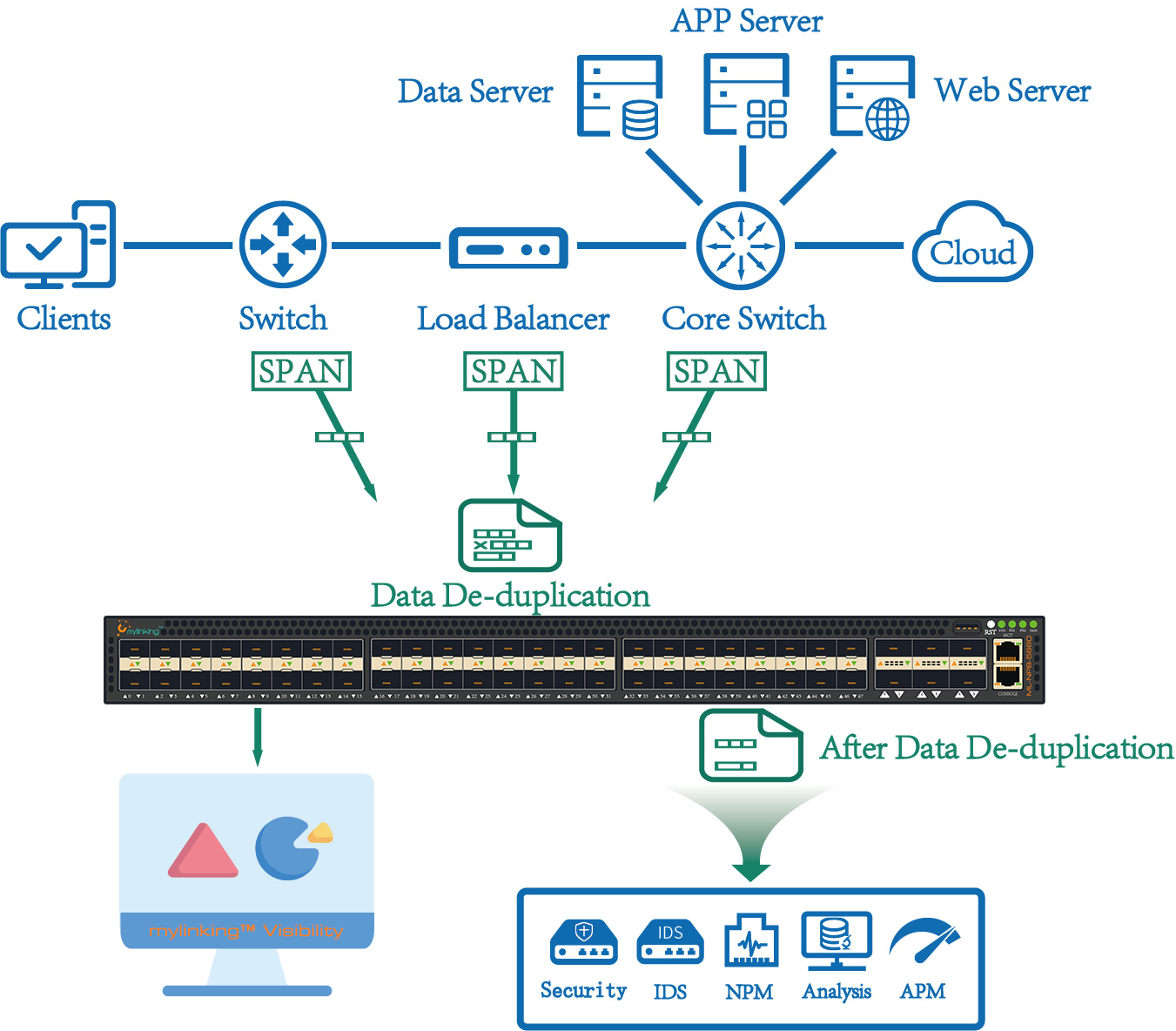

Déduplication des données/paquets

Prise en charge d'une granularité statistique au niveau du port ou des politiques pour comparer les données de plusieurs sources de collecte et les répétitions d'un même paquet de données à un moment précis. Les utilisateurs peuvent choisir différents identifiants de paquet (adresse IP de destination, port source, port de destination, séquence TCP, accusé de réception TCP).

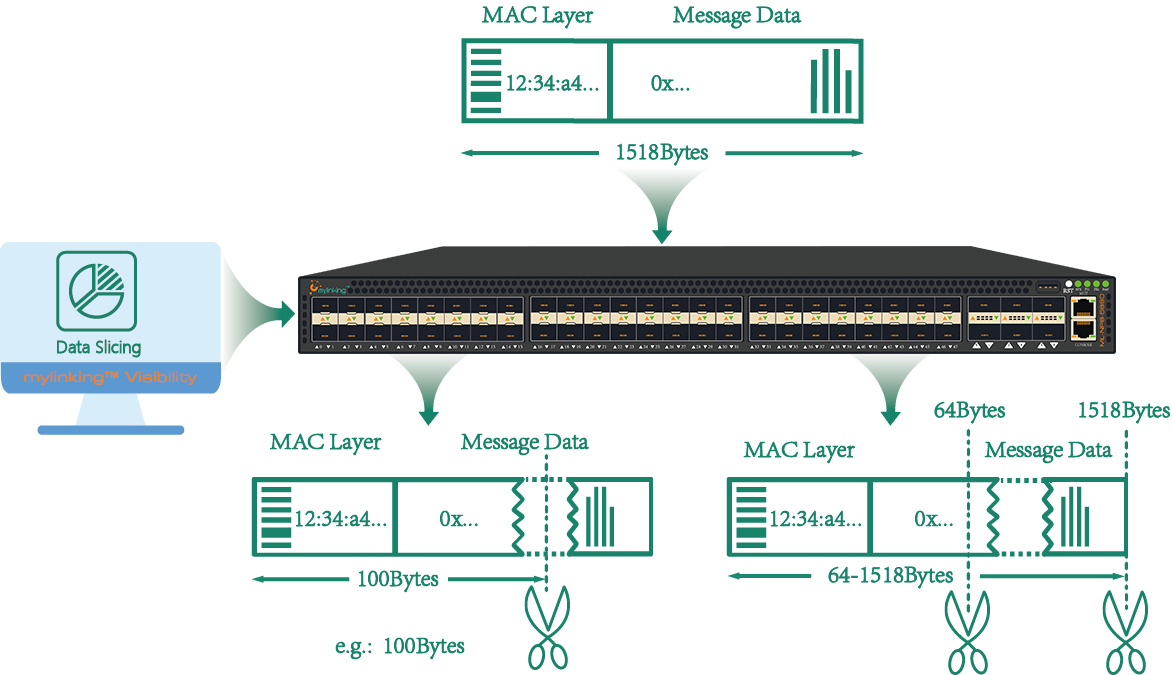

Découpage des données/paquets

Prise en charge du découpage des données brutes selon des politiques (64 à 1518 octets, en option), et la politique de sortie du trafic peut être mise en œuvre en fonction de la configuration de l'utilisateur.

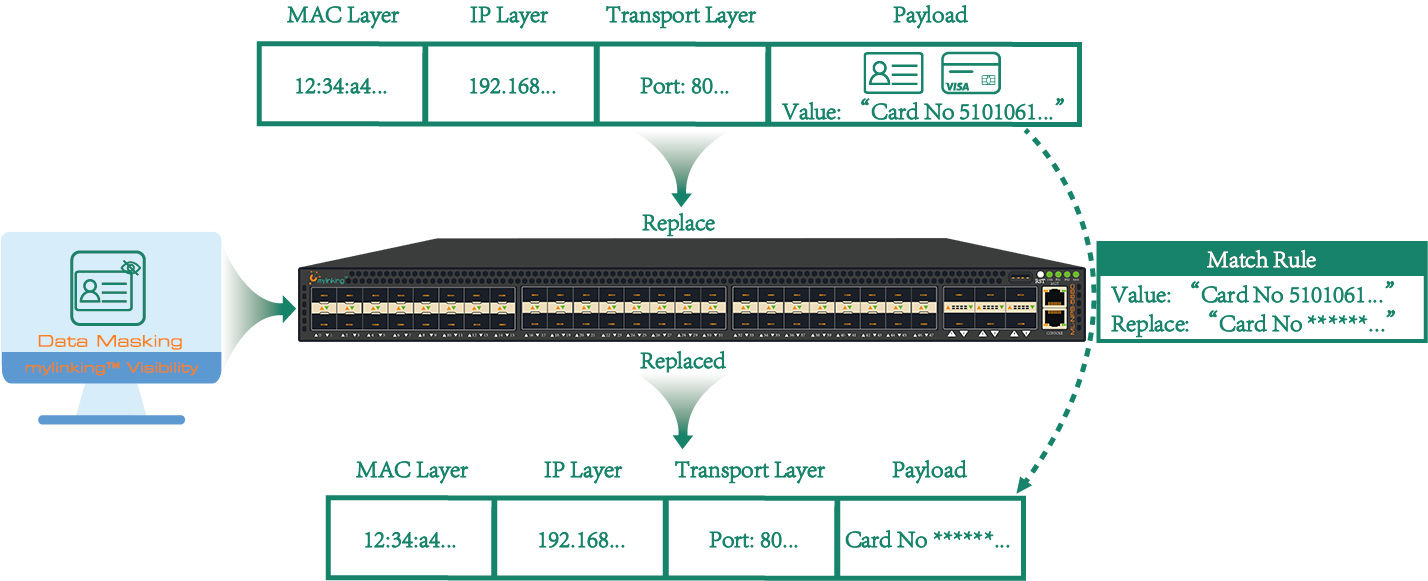

Masquage de données classifiées

Prise en charge d'une granularité basée sur des politiques permettant de remplacer n'importe quel champ clé dans les données brutes afin de protéger les informations sensibles. La politique de sortie du trafic peut être mise en œuvre selon la configuration de l'utilisateur. Veuillez consulter «Qu'est-ce que la technologie et la solution de masquage des données dans Network Packet Broker ?" pour plus de détails.

Identification du protocole de tunnelage

La prise en charge de l'identification automatique de divers protocoles de tunnelage tels que GTP, GRE, PPTP, L2TP, PPPoE et IPIP est assurée. Selon la configuration de l'utilisateur, la stratégie de sortie du trafic peut être mise en œuvre en fonction de la couche interne ou externe du tunnel.

Protocole de couche APP : Identification de l’identification du protocole d’identification de la couche APP

Prise en charge des protocoles d'identification de la couche application les plus couramment utilisés, tels que FTP, HTTP, POP, SMTP, DNS, NTP, BitTorrent, Syslog, MySQL, MsSQL, etc.

Filtrage du trafic vidéo

Prise en charge du filtrage et de l'atténuation des correspondances de données de flux vidéo telles que la résolution d'adresse de nom de domaine, le protocole de transmission vidéo, l'URL et le format vidéo, afin de fournir des données utiles aux analystes et aux moniteurs de sécurité.

Décryptage SSL

Prise en charge du chargement du certificat de déchiffrement SSL correspondant, du déchiffrement des données chiffrées HTTPS du trafic spécifié et de leur envoi à la demande au système de surveillance et d'analyse back-end, permettant le déchiffrement statique des messages chiffrés TLS1.0, TLS1.2 et SSL3.0.

Décapsulation définie par l'utilisateur

Prise en charge de la fonction de décapsulation de paquets définie par l'utilisateur, qui permet de supprimer les champs et contenus encapsulés dans les 128 premiers octets d'un paquet et de les afficher.

Capture de paquets

Prise en charge de la capture de paquets en temps réel au niveau des ports et des règles. En cas d'anomalies dans les paquets de données réseau ou de fluctuations de trafic, vous pouvez capturer les paquets de données originaux sur la liaison ou la règle suspecte et les télécharger sur votre ordinateur. Vous pouvez ensuite utiliser Wireshark pour localiser rapidement la panne.

Surveillance et détection du trafic

La surveillance du trafic offre une capacité de suivi en temps réel de la situation du trafic. La détection du trafic permet une analyse approfondie des données de trafic à différents points du réseau, fournissant ainsi des sources de données originales pour la localisation des pannes en temps réel.

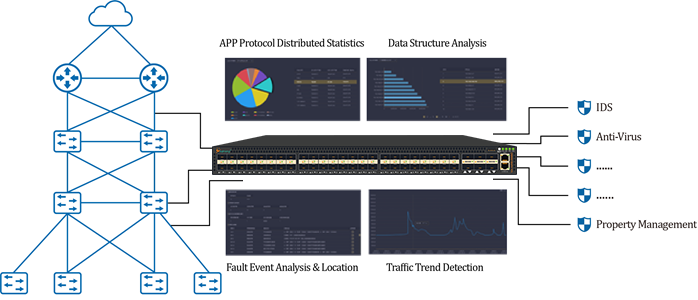

Analyses du trafic réseau

Visualisation complète du trafic de données, de la réception à la distribution, en passant par la collecte, l'identification, le traitement et la planification. Grâce à une interface graphique et textuelle conviviale et interactive, l'affichage multi-vues et multi-angles permet de visualiser la structure du trafic, sa distribution sur le réseau, l'état d'identification et de traitement des paquets, les tendances et les relations entre le trafic et le temps ou l'activité. Les données invisibles deviennent ainsi visibles, gérables et contrôlables.

Tendance alarmante du trafic

Prise en charge des alarmes de surveillance du trafic de données au niveau du port et au niveau de la politique en définissant les seuils d'alarme pour chaque port et chaque dépassement de flux de politique.

Analyse des tendances historiques du trafic

Prise en charge des requêtes statistiques de trafic historiques sur près de deux mois, au niveau du port et des politiques. Possibilité de sélectionner les données par jour, heure, minute, etc., concernant le débit TX/RX, le volume d'octets TX/RX, le nombre de messages TX/RX, le nombre d'erreurs TX/RX ou d'autres informations.

Détection du trafic en temps réel

Il prend en charge les sources « Capture Physical Port (Data Acquisition) », « Message Feature Description Field (L2 – L7) » et d’autres informations pour définir un filtre de trafic flexible, pour la capture en temps réel du trafic de données réseau à différentes positions, et les données en temps réel seront stockées après leur capture et leur détection dans l’appareil pour être téléchargées en vue d’une analyse experte ultérieure ou pour utiliser les fonctions de diagnostic de cet équipement pour une analyse de visualisation approfondie.

Analyse des paquets DPI

Le module d'analyse approfondie DPI de la fonction de détection de visualisation du trafic permet d'effectuer une analyse approfondie des données de trafic cible capturées selon de multiples dimensions et d'afficher des statistiques détaillées sous forme de graphiques et de tableaux. Il prend en charge l'analyse des datagrammes capturés, notamment l'analyse des datagrammes anormaux, la recombinaison des flux, l'analyse des chemins de transmission et l'analyse des flux anormaux.

Sortie NetFlow

Prise en charge de la génération de données NetFlow à partir du trafic et de leur exportation vers les outils d'analyse correspondants. Personnalisation de la fréquence d'échantillonnage NetFlow prise en charge ; compatibilité avec les versions NetFlow V5, V9 et IPFIX.

Plateforme de visibilité Mylinking™

Prise en charge de l'accès à la plateforme de contrôle visuel Mylinking™ Matrix-SDN

Système d'alimentation redondant 1+1 (RPS)

Système d'alimentation redondant double 1+1 pris en charge

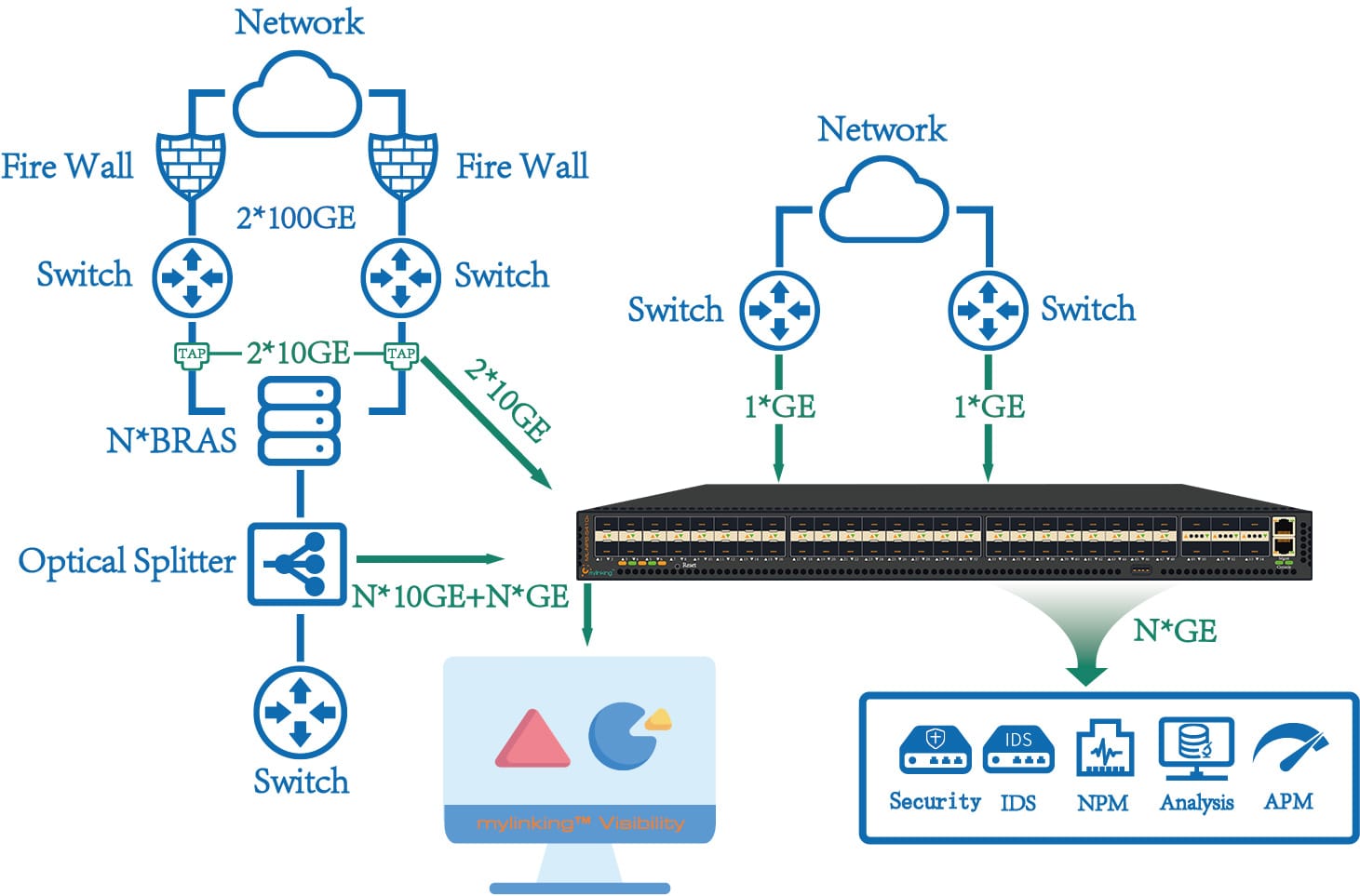

3- Structures d'application typiques

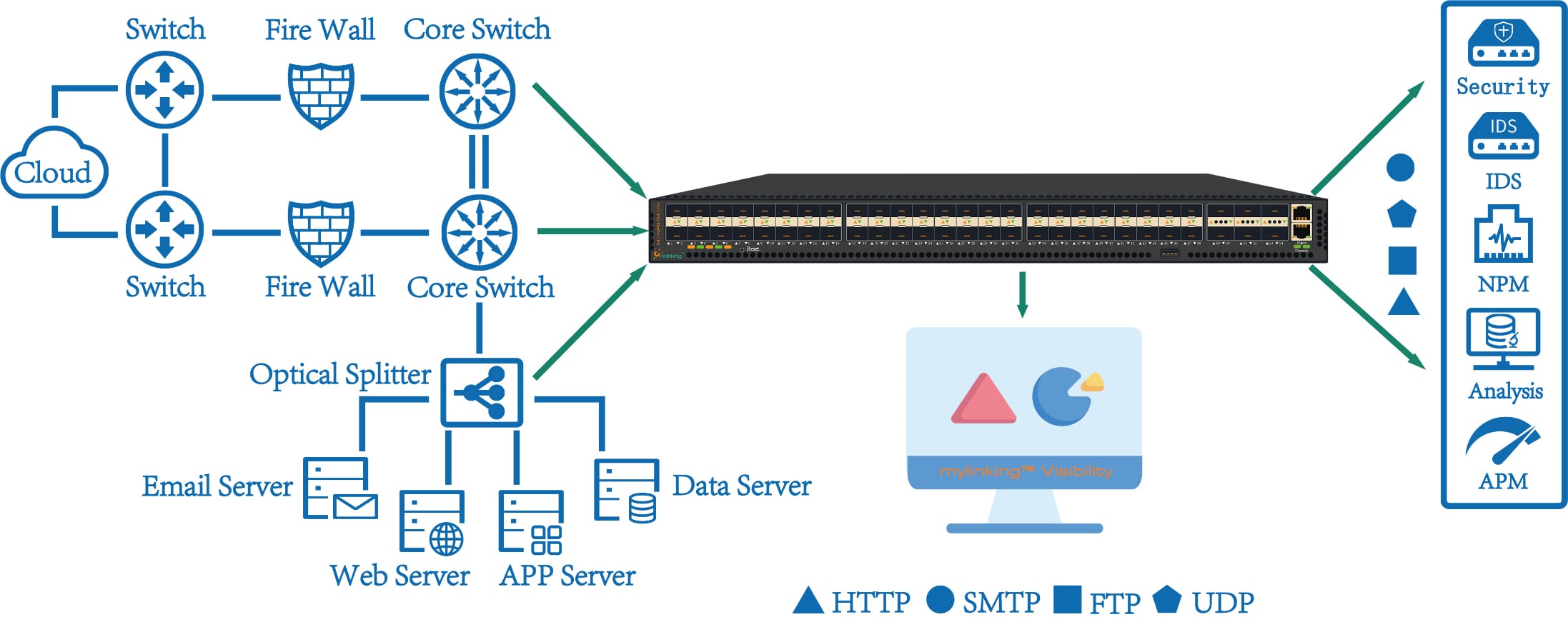

3.1 Application de collecte centralisée (comme suit)

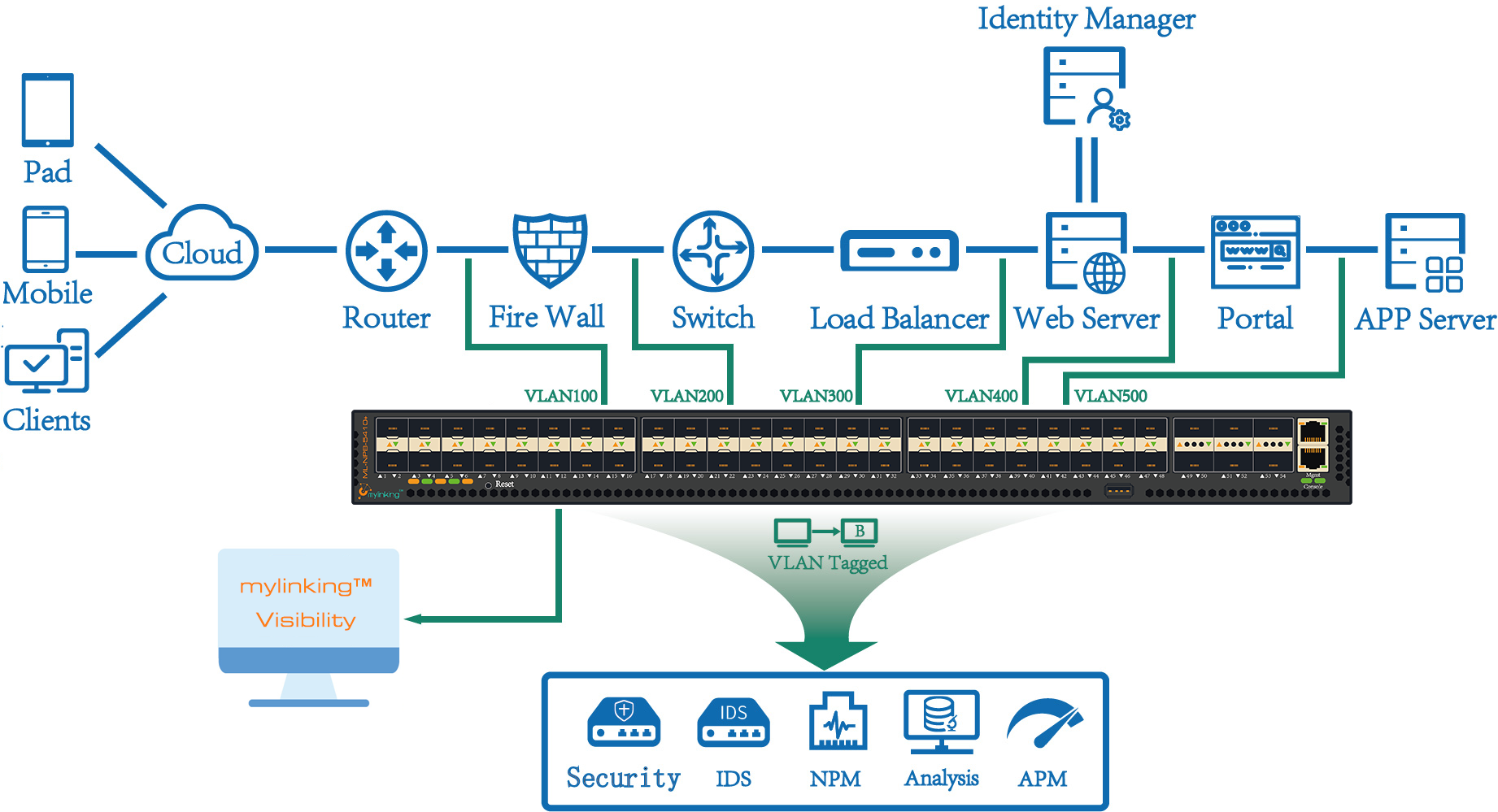

3.2 Application de calendrier unifié (comme suit)

3.3 Application étiquetée VLAN de données (comme suit)

3.4 Application de déduplication des données/paquets (comme suit)

3.5 Application de masquage de données/paquets Mylinking™ Network Packet Broker (comme suit)

3.6 Application de découpage de données/paquets Mylinking™ Network Packet Broker (comme suit)

3.7 Application d'analyse de la visibilité des données de trafic réseau (comme suit)

4-Spécifications

| ML-NPB-5660 Mylinking™Courtier de paquets réseau NPB/TAPParamètres fonctionnels | |||

| Interface réseau | 10GE (compatible avec 25G) | 48 emplacements SFP+ ; prend en charge les fibres optiques monomodes et multimodes | |

| 100G (compatible avec 40G) | 6 emplacements QSFP28 ; compatible 40GE, extensible à 4 x 10GE/25GE ; compatible avec les fibres optiques monomodes et multimodes | ||

| Interface de gestion hors bande | 1 port électrique 10/100/1000M | ||

| Mode de déploiement | Mode optique | Soutenu | |

| Mode d'extension miroir | Soutenu | ||

| Fonctionnement du système | Traitement de base du trafic | Réplication/agrégation/distribution du trafic | Soutenu |

| Filtrage du trafic basé sur l'identification par sept-uplets IP/protocole/port | Soutenu | ||

| Marquer/remplacer/supprimer un VLAN | Soutenu | ||

| Identification du protocole de tunnel | Soutenu | ||

| encapsulation de tunnel décapage | Soutenu | ||

| Sortie de port | Soutenu | ||

| Indépendance des paquets Ethernet | Soutenu | ||

| Capacité de traitement | 1,8 Tbit/s | ||

| Traitement intelligent du trafic | Horodatage | Soutenu | |

| Suppression de l'étiquette, décapsulation | Suppression des en-têtes VxLAN, VLAN, GRE et MPLS prise en charge | ||

| Déduplication des données | Niveau d'interface/de politique pris en charge | ||

| Découpage de paquets | Niveau de politique soutenu | ||

| Niveau de politique soutenu | |||

| Identification du protocole de tunnelage | Soutenu | ||

| identification du protocole de la couche application | Protocoles pris en charge : FTP/HTTP/POP/SMTP/DNS/NTP BitTorrent/SYSLOG/MYSQL/MSSQL, etc. | ||

| Identification du trafic vidéo | Soutenu | ||

| Décryptage SSL | Soutenu | ||

| Décapsulation personnalisée | Soutenu | ||

| NetFlow | Prise en charge des versions V5, V9 et IPFIX multiples | ||

| Capacité de traitement | 60 Gbit/s | ||

| Diagnostic et surveillance | Moniteur en temps réel | Niveau d'interface/de politique pris en charge | |

| Alarme routière | Niveau d'interface/de politique pris en charge | ||

| Analyse historique du trafic | Niveau d'interface/de politique pris en charge | ||

| Capture du trafic | Niveau d'interface/de politique pris en charge | ||

| Détection de la visibilité du trafic

| Analyse de base | Les statistiques récapitulatives sont affichées en fonction d'informations de base telles que le nombre de paquets, la répartition des catégories de paquets, le nombre de connexions de session et la répartition des protocoles de paquets. | |

| Analyse DPI | Prend en charge l'analyse des ratios des protocoles de la couche transport ; l'analyse des ratios de diffusion unicast et multicast, l'analyse des ratios de trafic IP, l'analyse des ratios des applications DPI. Support des données de contenu basé sur l'analyse du temps d'échantillonnage de la présentation de la taille du trafic. Permet l'analyse des données et les statistiques basées sur le flux de session. | ||

| Analyse précise des défauts | Prise en charge de l'analyse et de la localisation des pannes basées sur les données de trafic, y compris l'analyse du comportement de transmission des paquets, l'analyse des pannes au niveau du flux de données, l'analyse des pannes au niveau des paquets, l'analyse des pannes de sécurité et l'analyse des pannes de réseau. | ||

| Gestion | GESTION DE LA CONSOLE | Soutenu | |

| GESTION IP/WEB | Soutenu | ||

| Gestion SNMP | Soutenu | ||

| GESTION TELNET/SSH | Soutenu | ||

| RADIUS ou TACACS + Authentification d'autorisation centralisée | Soutenu | ||

| Protocole SYSLOG | Soutenu | ||

| Authentification de l'utilisateur | Authentification basée sur le mot de passe de l'utilisateur | ||

| Système d'alimentation électrique redondant (1+1 - RPS) | Tension d'alimentation nominale | AC110~240V/DC-48V (en option) | |

| Fréquence d'alimentation électrique | 50 Hz | ||

| Courant d'entrée du débit | 3 A CA / 10 A CC | ||

| Puissance du taux | Puissance maximale de 400 W | ||

| Environnement | Température de fonctionnement | 0-50℃ | |

| température de stockage | -20 à 70 °C | ||

| Humidité de fonctionnement | 10%-95%absence de condensation | ||

| Configuration utilisateur | Configuration de la console | Interface RS232, 115200,8,N,1 | |

| Authentification par mot de passe | Soutenu | ||

| Hauteur du châssis | Espace rack (U) | 1U 445 mm x 44 mm x 402 mm | |

5-Informations de commande

ML-NPB-5660 : 6 emplacements QSFP28 40 GE/100 GE et 48 emplacements SFP28 10 GE/25 GE, 1,8 Tbit/s